Digital Brand

Protection

Behalten Sie die Kontrolle über Ihre Online-Präsenz. Bewahren Sie sich das Vertrauen Ihrer Kunden. Stoppen Sie Phishing- und Identitätsdiebstahl-Kampagnen schon im Keim.

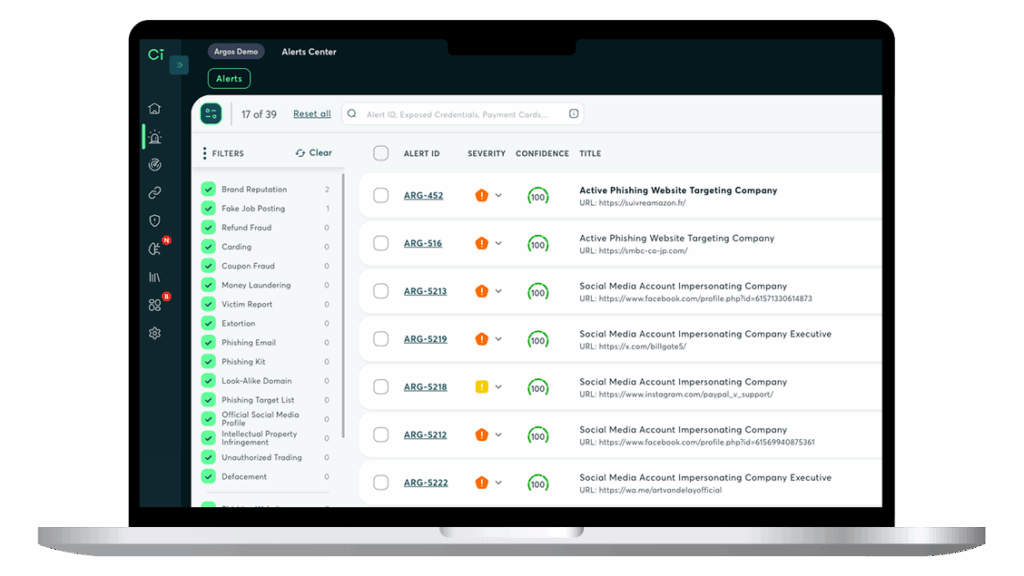

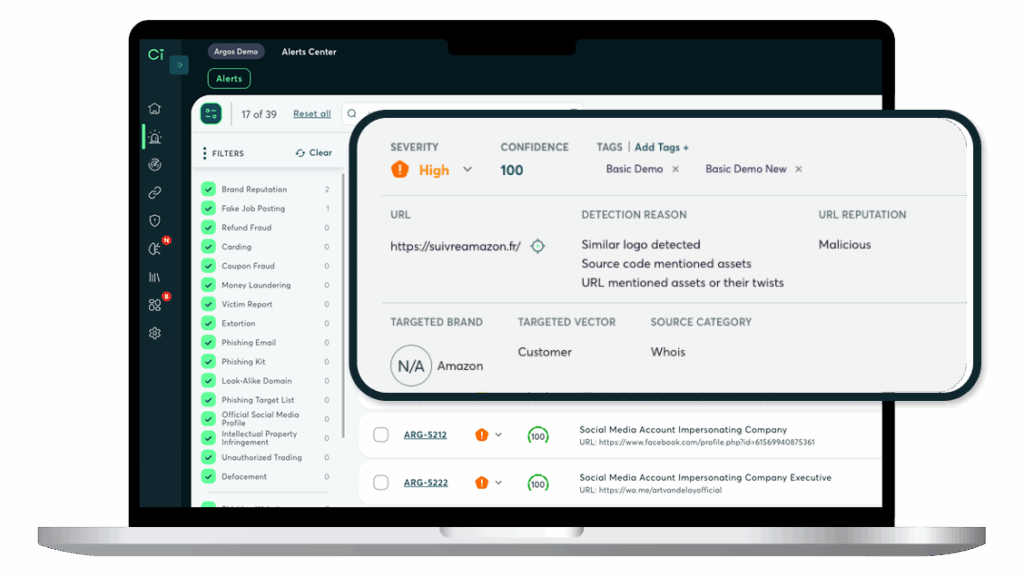

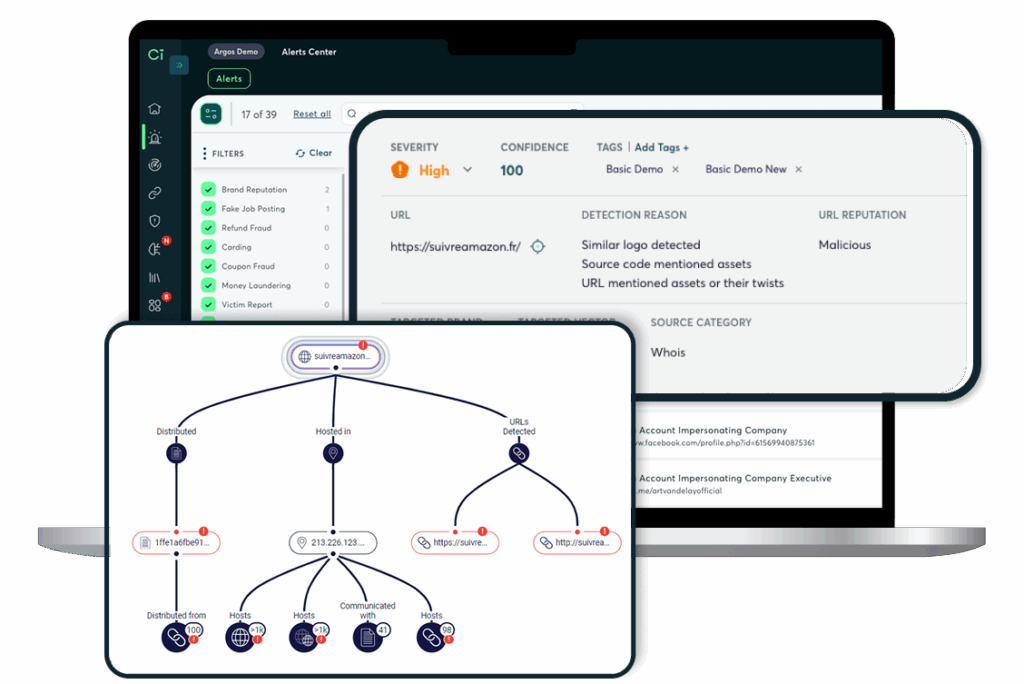

Erleben Sie, wie wir Identitätsmissbrauch und Phishing abfangen, bevor ein Angriff ausgeführt wird.

Ein Zoom auf Cyberints proprietären Phishing Beacon

66 % der Phishing-URLs werden erstellt, indem die Originalseite kopiert wird, z. B. eine öffentliche Login-Seite. Dadurch werden herkömmliche Phishing-Überwachungs- und Präventionsmethoden (z. B. Typosquatting-Erkennungsmethoden, Markenaufklärung) irrelevant.<br>Cyberints Phishing Beacon ist ein Phishing-Detektor, der innerhalb von Sekunden ein Signal sendet, sobald ein Klon Ihrer legitimen Website online veröffentlicht wird.“

So funktioniert es

Entdecken Sie bekannte und unbekannte Ressourcen und Zugangspunkte

Bedrohungen frühzeitig in der Kill Chain stören.

Schützen Sie Kontozugangsdaten und das Vertrauen der Kunden, indem Sie gefälschte Social-Media-Profile entfernen, die Schaden anrichten wollen.

Erkennen Sie geleakten Quellcode, API Keys, IP und PII.

Überwachen Sie das Deep und Dark Web, um zu wissen, wann Ihr Quellcode, geistiges Eigentum oder PII online offengelegt oder in Code-Repositories oder Pastebins veröffentlicht wird.

Takedown bösartiger Anwendungen.

Erkennen und Takedown von trojanisierten Apps, die Ihre Marke imitieren, während sie Malware verbreiten und sensible Daten abgreifen.

Finanzbetrug vereiteln.

Verstehen Sie, wie Bedrohungsakteure Geschenkkarten und Rabattcodes für Betrug nutzen, und schützen Sie Ihre Organisation vor diesen kostspieligen Machenschaften.

Ressourcen

Finden Sie es selbst heraus.

Beginnen Sie Ihre Transformation im externen Risikomanagement.

Start With a DemoFAQs

Wie sieht das Verfahren bei Takedowns aus?

Cyberint, jetzt ein Unternehmen von Check Point, verfügt über ein internes Remediation-Team, das auf Takedowns spezialisiert ist. Wir haben Beziehungen zu einer Vielzahl von Hosting-Providern, Registraren, sozialen Medien und App-Stores weltweit aufgebaut und standardisierte Verfahren mit diesen Organisationen entwickelt. Wenn ein Kunde einen Takedown anfordert, wird automatisch ein Formular ausgefüllt und von einer Check-Point-E-Mail-Adresse an den jeweiligen Host gesendet, in dem die Gründe für die Anfrage und die damit verbundenen Risiken angegeben sind. Unser Team überwacht dann die Anfragen, und Kunden können diese im Dashboard ‚Takedown Requests‘ einsehen. Wir können Phishing-Webseiten, Phishing-Domains, Social-Media-Konten, Social-Media-Posts, Paste-Sites, GitHub-Repositories, mobile Anwendungen und mehr entfernen.

Wie lange sollte ein Takedown im Durchschnitt dauern?

Wir sind stolz auf unsere Erfolgsquote. Mehr als 98 % unserer allgemeinen Takedown-Versuche sind erfolgreich. Diese Zahl steigt bei Phishing-Takedowns auf 99 %. Darüber hinaus werden mehr als 70 % innerhalb von 72 Stunden abgeschlossen, und unser durchschnittliches MTTR beträgt 23 Stunden.

Gibt es automatische Takedowns?

Ja, alle unsere Takedowns beginnen mit einem automatisierten Prozess: einer E-Mail von einer Check-Point-E-Mail-Adresse an eine Vielzahl von Hosting-Providern, Registraren, sozialen Medien und App-Stores. Sobald der Vorgang eingeleitet ist, werden alle Takedowns von unseren Analysten im ‚Takedown-Request‘-Dashboard auf ihren Fortschritt überwacht.

Bieten Sie Takedowns für soziale Medien an?

Ja, wir können Social-Media-Konten, Social-Media-Posts, Einträge auf Paste-Sites, Phishing-Webseiten, Phishing-Domains, GitHub-Repositories, mobile Anwendungen und mehr takedown.

Wie oft scannen Sie auf Phishing und Markenimitation?

Standardmäßig scannen wir wöchentlich auf Phishing und Markenimitation. Wir können diese Frequenz jedoch auf täglich oder ein anderes Intervall nach Ihren Bedürfnissen anpassen. Wenn unser Phishing Beacon implementiert ist und Tracking-Code auf Ihren Seiten platziert wurde, erhalten Sie sofortige Benachrichtigungen, sobald eine Seite geklont wird. Dadurch können wir Phishing-Webseiten schnell identifizieren und per Takedown entfernen, bevor sie Schaden anrichten.

Wie lange betreiben Sie bereits Phishing-Monitoring?

Cyberint, jetzt Teil von Check Point, betreibt seit mehr als 10 Jahren Phishing-Monitoring und Phishing-Takedowns.