Threat Intelligence

Müde davon, ständig hinterherzulaufen? Unsere strategische und taktische Threat Intelligence verwandelt komplexe Daten in präzise, umsetzbare Sicherheitshinweise. Unsere militärisch ausgebildeten Analysten, die sowohl die Cyber-Sprache als auch die Geopolitik beherrschen, rüsten Entscheidungsträger mit einer breiteren Perspektive und bedeutungsvollen Trends aus.

Erleben Sie, wie unsere strategische Threat Intelligence Ihnen einen Vorsprung verschafft.

täglich geprüft

täglich identifiziert

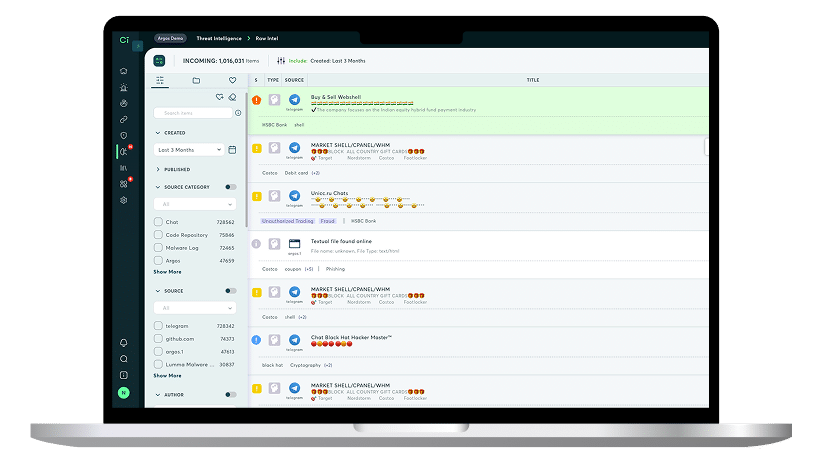

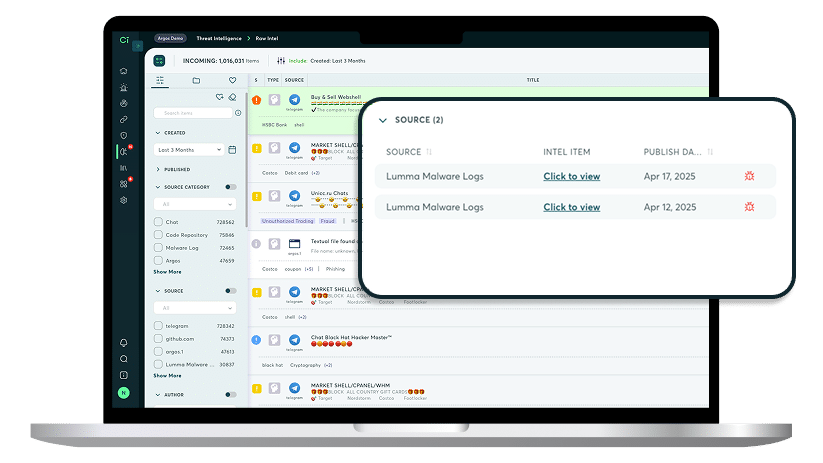

Kein Rätselraten mehr: Threat Intelligence & IOC Feeds

Wir kombinieren die globalen Netzwerk-Insights von Check Point mit den proprietären Threat-Intelligence-Feeds von Cyberint und OSINT-Feeds. Erhalten Sie angereicherte IP-Adressen, Domains, URLs und Dateihashes, wahlweise über tägliche IOC-Feeds oder RESTful-APIs für individuelle Integrationen. Jeder IOC wird mit Bedrohungstyp, Beschreibung, Beobachtungsdatum, Vertrauensstufe, Region und mehr angereichert.

So funktioniert es

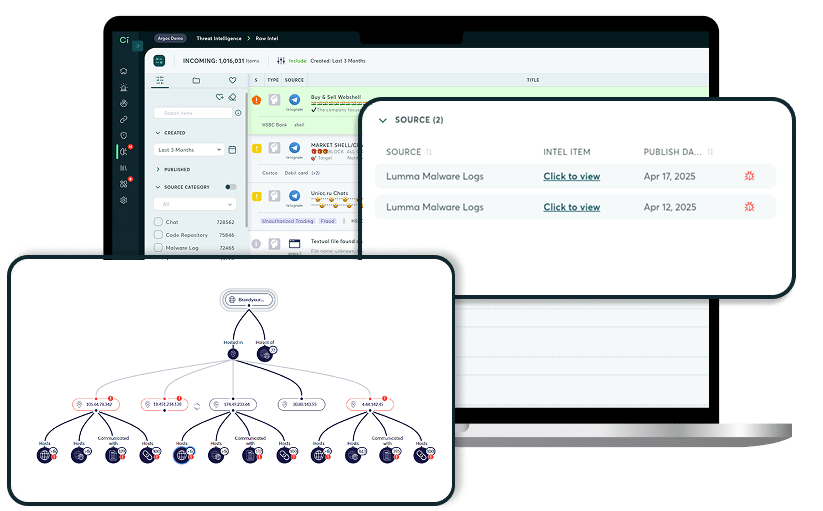

Entdecken Sie bekannte und unbekannte Ressourcen und Zugangspunkte

Dekodierte Malware Threat Intelligence

Unsere Malware-Intelligence-Karten bieten einen ausgezeichneten Ausgangspunkt zur Bewertung spezifischer Malware-Risiken. Greifen Sie auf unsere umfassende Malware-Datenbank zu, mit detaillierten Karten, die TTPs mit dem MITRE-ATT&CK-Framework verknüpfen, auf CVEs verweisen und vollständige, leicht exportierbare IOC-Listen enthalten.

Threat-Actor-Profiling

Gewinnen Sie ein tieferes Verständnis spezifischer Threat Actors und Gruppen. Unser Profiling umfasst deren Geschichte, Operationen, jüngste Opfer sowie anvisierte Branchen und Regionen. Wir beschreiben ihre TTPs, die mit dem MITRE-ATT&CK-Framework verknüpft sind, die von ihnen genutzten Tools und CVEs sowie zugehörige Operationen – mit exportierbaren IOCs.

Tiefgehende Vulnerability Intelligence

Beenden Sie das Rätselraten beim CVE-Risiko. Unsere Vulnerability Threat Intelligence kombiniert Echtzeitdaten aus dem Deep/Dark Web, um CVEs mit entscheidendem Kontext anzureichern: Risikostufen, Dark-Web-Diskussionen und Ausbeutungstrends. Für jede CVE erhalten Sie den exklusiven Risk Score von Check Point sowie umsetzbare Empfehlungen und eine vollständige CVSS-Aufschlüsselung.

Neue IOC-Chrome-Erweiterung

SOC-Teams und Threat Hunter können mit unserer Browser-Erweiterung in Echtzeit auf Daten zu jedem IOC zugreifen. Sie stellt IOC- und CVE-Daten in Echtzeit direkt auf jeder Webseite dar und reichert sie sofort an – einschließlich Risk Scores, C2s und Botnets – für eine schnellere Bedrohungserkennung.

Ressourcen

Finden Sie es selbst heraus.

Beginnen Sie Ihre Transformation im externen Risikomanagement.“

Start With a DemoFAQs

Was genau ist die Threat Intelligence von Cyberint?

Es handelt sich um umsetzbare Informationen über Cyber-Bedrohungen, die aus offenen Quellen, dem Dark Web und technischen Indikatoren gesammelt und analysiert werden, um Organisationen dabei zu helfen, Cyber-Angriffe vorherzusehen, zu verhindern und darauf zu reagieren. Es sind nicht nur Rohdaten – es ist Kontext und Insights, die Sie sofort nutzen können.

Ohne dies reagieren Organisationen nur, anstatt zu verhindern.

Wie sammelt Cyberint, jetzt Teil von Check Point, Threat Intelligence?

Cyberint, jetzt Teil von Check Point, nutzt eine Kombination aus:

- OSINT (Open Source Intelligence): öffentlich verfügbare Informationen.

- Dark-Web-Monitoring: Foren, Marktplätze und geleakte Datenquellen.

- Technische Feeds: Malware-Signaturen, IP/Domain-Reputation und Phishing-Kampagnen.

- Check Points Threat Cloud: ThreatCloud AI verarbeitet täglich riesige Mengen an Telemetrie von 150.000 Netzwerken und Millionen von Geräten. Mit über 50 AI-Engines erkennt sie Bedrohungen in Echtzeit über Cloud, Netzwerk, Nutzer und Betrieb hinweg.

und mehr.

Wie schnell kann ich Intelligence über neue Bedrohungen erhalten?

Nahezu in Echtzeit. Cyberint überwacht Bedrohungsquellen kontinuierlich, sodass neu auftretende Bedrohungen innerhalb von Stunden, manchmal Minuten, markiert werden können.

Wer profitiert am meisten von unserer Threat Intelligence?

Jede Organisation, die mit sensiblen Daten oder Online-Operationen arbeitet, insbesondere:

- Security Operations Centers (SOCs)

- Incident-Response-Teams

- Betrugspräventionsteams

- Risikomanagement & Führungsebene

Wie weiß ich, dass das nicht nur Rauschen ist?

Die meisten Berichte erzeugen Berge von Rohdaten. Entscheidungsträger fragen sich, ob sie Signal statt Rauschen erhalten – also umsetzbare Insights anstelle endloser Alerts. Wir lösen dies, indem wir Bedrohungen kontextualisieren und nach Risikoauswirkung priorisieren. Darüber hinaus können alle Einstellungen manuell geändert werden, zum Beispiel der Confidence Score zum Auslösen eines Alerts sowie Passwort-Richtlinien.

Wie weise ich den ROI nach?

Sicherheitsbudgets werden genau geprüft. Führungskräfte fragen sich oft:

- „Wie viele Angriffe wurden dadurch gestoppt?“

- „Können wir die Risikoreduktion quantifizieren?“

Unsere strukturierten Berichte und das historische Threat Tracking helfen dabei, den ROI sichtbar zu machen. Auch unser Risk Dashboard trägt dazu bei, den ROI klar darzustellen.

Ist diese Intelligence exklusiv?

Check Point liefert einzigartige Insights aus Dark-Web-Monitoring und spezialisierten Feeds, nicht nur aus Open-Source-News. Feedback von Interessenten und Kunden bestätigt, dass wir Zugang zu Deep- & Dark-Web-Quellen haben, die unserer Konkurrenz fehlen.

Unsere Analysten verfügen über Expertise in Militärqualität im anonymen Umgang mit Threat Actors, und wir haben Zugriff auf Check Points ThreatCloud AI, die mit Big Data von globalen Endpunkten und CP Research gespeist wird. Sie aktualisiert IoCs kontinuierlich und nutzt über 50 AI-Engines, um präzise Bedrohungserkennung zu liefern.

Wie oft müssen wir auf diese Intelligence reagieren? Wie viel Zeit wird es dauern, das Tool zu verwalten?

Die meisten Analysten berichten, dass sie täglich 30 Minuten aufwenden, um einen Mehrwert aus dem Tool zu ziehen. Da Alerts priorisiert werden und Kontext wie Screenshots, Code und mehr enthalten, erfolgt die Eindämmung schneller.

Wie verbessert die Vulnerability-Intelligence-Plattform von Cyberint ihre Threat Intelligence?

Wir integrieren Vulnerability Intelligence direkt in den Threat-Intelligence-Workflow, indem wir:

-

Schwachstellen nach aktiven Ausbeutungstrends in the wild priorisieren.

-

Schwachstellen mit spezifischen Threat Actors, Kampagnen und Angriffsvektoren verknüpfen.

-

Sicherheitsteams ermöglichen, Remediation dort zu fokussieren, wo das Risiko tatsächlich reduziert wird – nicht nur dort, wo ein CVSS Score ein Patchen vorgibt.

-

siloed Tools eliminieren und die Entscheidungsfindung beschleunigen.

Wir berichten nicht nur über Schwachstellen; wir zeigen Ihnen, welche aktiv angegriffen werden – und von wem. So wird Ihre Threat Intelligence umsetzbar.