Digital Brand

Protection

Maîtrisez votre présence en ligne. Préservez la confiance. Stoppez les campagnes de phishing et d’usurpation dès leur origine grâce à la protection de marque numérique.

Découvrez comment nous interceptons les usurpations d'identité et les tentatives d'hameçonnage avant qu'une attaque ne soit exécutée.

Zoom sur le Phishing Beacon de Cyberint

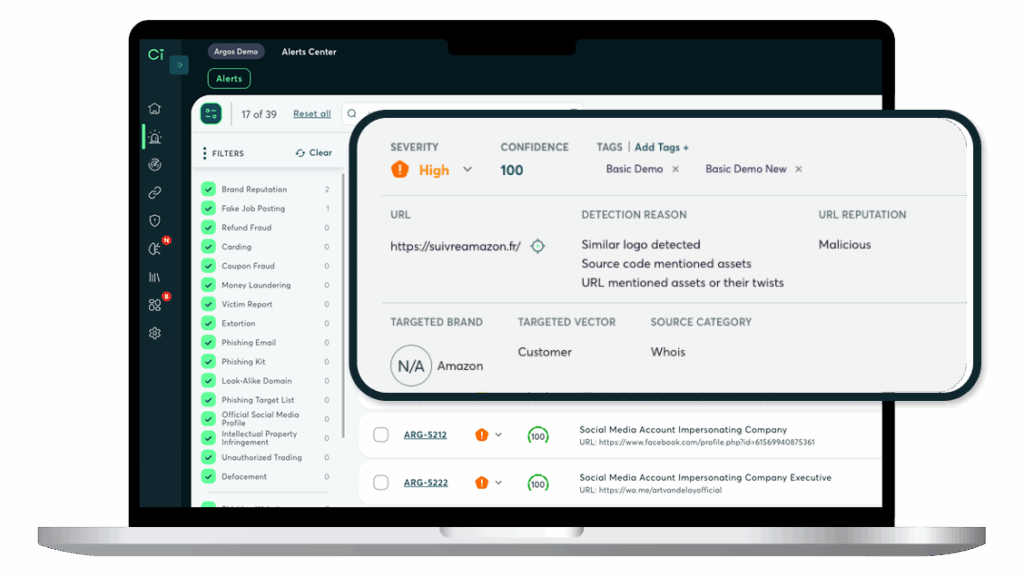

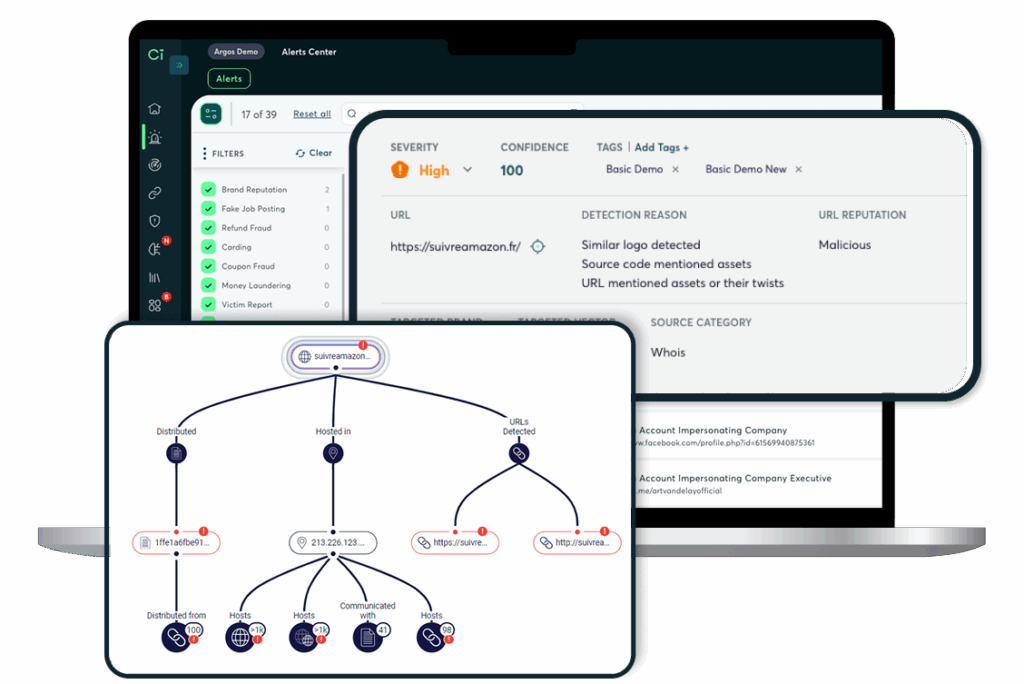

66 % des URL de phishing sont créées en copiant la page d'origine, par exemple une page de connexion publique, rendant ainsi inutiles les méthodes traditionnelles de surveillance et de prévention du phishing (par exemple, les méthodes de détection des typosquatteurs, la reconnaissance des marques).<br>Phishing Beacon de Cyberint est un détecteur de phishing qui envoie un signal dans les secondes qui suivent la publication en ligne d'un clone de votre site web légitime.

Comment cela fonctionne-t-il ?

Découvrir les actifs et les points d’accès connus et inconnus

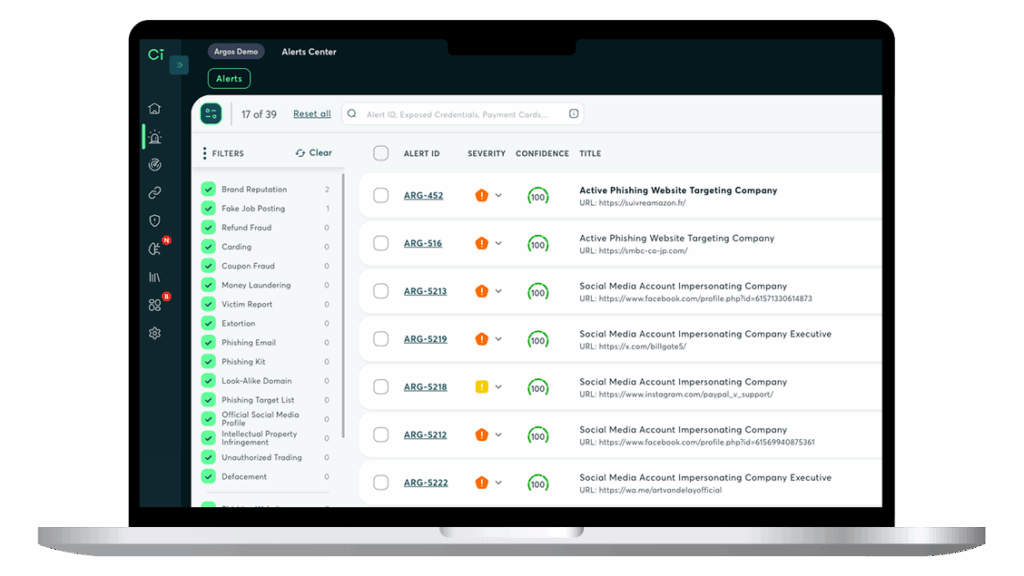

Contrer les menaces dès le début de la chaîne d’attaque

Prévenez la perte d’identifiants et la perte de confiance des clients en neutralisant les faux profils sur les réseaux sociaux qui cherchent à vous nuire.

Détectez les fuites de code source, de clés API IP et d’informations personnelles identifiables

Surveillez le deep web et le dark web pour savoir quand votre code source, votre propriété intellectuelle ou vos informations personnelles identifiables sont exposés en ligne ou publiés dans des référentiels de code ou des pastebins.

Takedown Applications Malveillantes

Détectez et supprimez les applications trojanisées qui usurpent l’identité de votre marque tout en diffusant des logiciels malveillants et en collectant des données sensibles.

Lutter contre les escroqueries financières

Comprenez comment les cybercriminels utilisent les cartes-cadeaux et les codes de réduction à des fins frauduleuses, et protégez votre organisation contre ces stratagèmes coûteux.

Ressources

Découvrez-le par vous-même.

Commencez votre transformation en matière de gestion des risques externes.

Start With a DemoFAQs

À quoi ressemble la procédure de takedown?

Cyberint, désormais une société Check Point, dispose d’une équipe interne spécialisée dans les takedowns. Nous avons établi des relations avec divers hébergeurs, registraires, plateformes de réseaux sociaux et boutiques d’applications à travers le monde, et avons développé des procédures standardisées avec ces organisations. Lorsqu’un client demande un takedown, un formulaire est automatiquement rempli et envoyé depuis une adresse e-mail Check Point à l’hébergeur concerné, précisant les raisons de la demande et les risques encourus. Notre équipe surveille ensuite les demandes, et les clients peuvent les consulter dans le tableau de bord « Demandes de suppression ». Nous pouvons supprimer des pages web de phishing, des domaines, des comptes de réseaux sociaux, des publications, des sites de partage de contenu, des référentiels GitHub, des applications mobiles, etc.

Quelle est la durée moyenne d’un takedown?

Nous sommes fiers de notre taux de réussite. Plus de 98 % de nos tentatives de suppression sont couronnées de succès. Ce chiffre atteint même 99 % pour les suppressions liées au phishing. De plus, plus de 70 % des suppressions sont effectuées dans les 72 heures et notre MTTR moyen est de 23 heures.

Existe-t-il des takedowns automatisés?

Oui, toutes nos takedowns commencent par un processus automatisé consistant à envoyer un e-mail depuis une adresse e-mail Check Point à divers hébergeurs, registraires, plateformes de réseaux sociaux et boutiques d’applications. Une fois lancées, toutes les suppressions sont surveillées dans un tableau de bord « Demandes de takedown » par nos analystes afin d’en suivre la progression.

Proposez-vous des takedowns de médias sociaux ?

Oui, nous pouvons supprimer des comptes sur les réseaux sociaux, des publications sur les réseaux sociaux, des soumissions sur des sites de partage, des pages web de phishing, des domaines de phishing, des dépôts GitHub, des applications mobiles, etc.

À quelle fréquence recherchez-vous les cas de phishing et d’usurpation d’identité ?

Depuis combien de temps faites-vous de la surveillance du phishing ?

Cyberint, qui appartient désormais à Check Point, assure depuis plus de 10 ans la surveillance et la takedown des tentatives de phishing.