Surveillance du Deep Web et du Dark Web

Nous collectons et analysons des millions de sources difficiles à trouver sur le deep web et le dark web que d’autres négligent, identifiant rapidement les identifiants divulgués, les mentions de marques, les informations personnelles identifiables, etc. Grâce à l’intelligence HUMINT, nos puissants moteurs d’IA et nos équipes d’analystes interagissent activement avec les communautés d’acteurs malveillants.

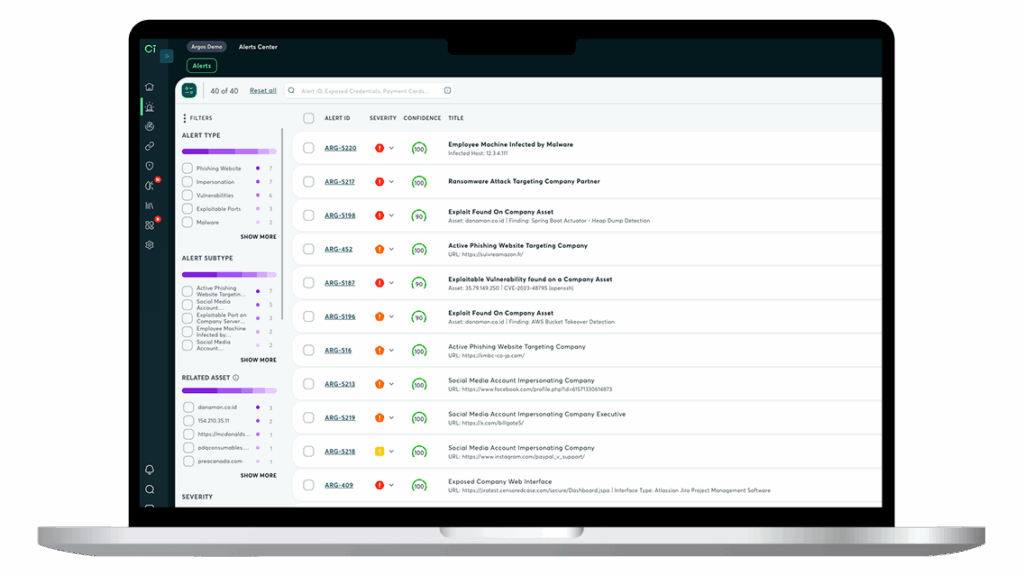

Découvrez la solution de veille sur les menaces et de surveillance du deep web et du dark web en action

Le pouvoir de la chasse sur le dark web

Améliorez votre programme de cybersécurité grâce à l'outil Cyber Hunting. Comprenez le paysage des menaces qui pèsent sur votre organisation, examinez en détail les menaces auxquelles vous êtes le plus susceptible d'être confronté, enquêtez sur les attaques ciblées et traquez les menaces qui échappent à la détection.

Comment cela fonctionne-t-il ?

Découvrir les actifs et les points d’accès connus et inconnus

Contourner la couche de protection

Notre solution de surveillance du dark web contourne les mécanismes d’authentification humaine et de confiance tels que CAPTCHA, etc., à l’aide de crawlers et de proxys avancés. Cela permet de collecter des données provenant de milliers de sources pertinentes tout en préservant l’anonymat. Pour les forums et sites restreints, nos analystes gèrent des avatars afin d’y accéder.

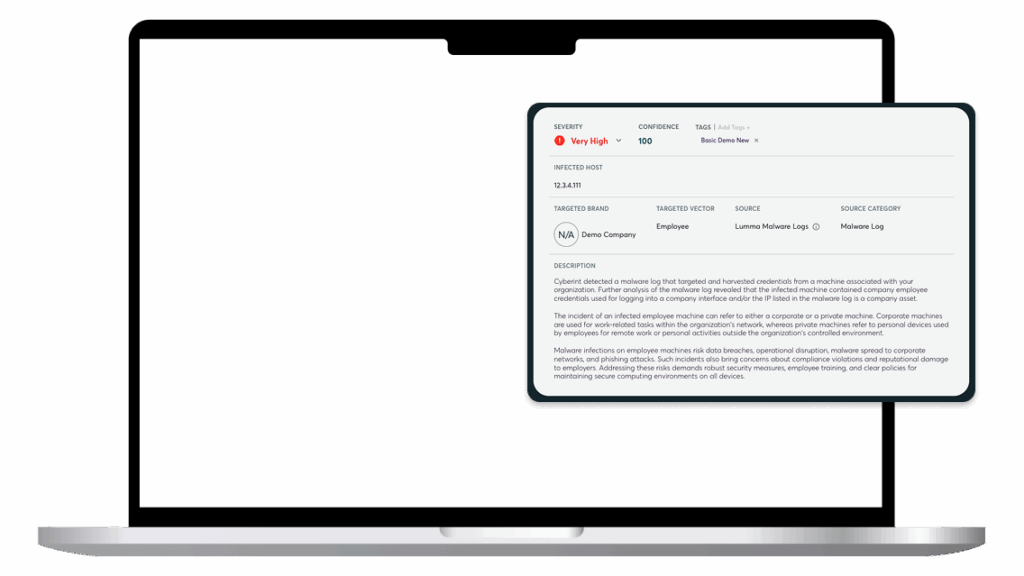

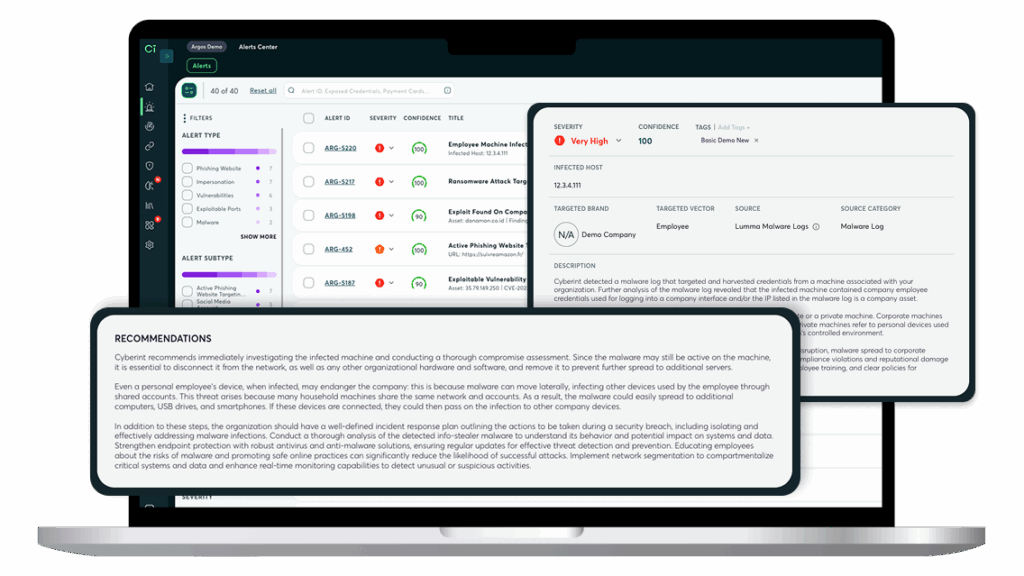

Identifiez les fuites de données

Découvrez les fuites d’identifiants d’employés et de clients sur le deep web et le dark web. Déterminez le nombre de fois où chaque combinaison d’adresse e-mail et de mot de passe a été vue, ainsi que les sources et la date. Agissez rapidement pour remédier aux infections par des logiciels malveillants, réinitialisez les identifiants et vérifiez qu’ils n’ont pas été utilisés à mauvais escient.

Déterminer la source

Déterminez l’origine des violations. Tirez parti des capacités de renseignement humain virtuel (HUMINT) et de veille sur les menaces du dark web pour confirmer auprès de la solution ou de l’auteur de la menace comment ces identifiants ont été obtenus et découvrir les infections par des logiciels malveillants des appareils de l’entreprise et des clients.

Donnez la priorité à ce qui a le plus d’impact

Notre IA exclusive met en corrélation les informations issues du dark web avec vos actifs, ce qui vous fait gagner du temps. L’expertise technique et humaine permet de filtrer les résultats, fournissant ainsi des informations fiables pour un impact maximal. Évaluez et réagissez de manière proactive aux menaces physiques et numériques grâce à des analystes qualifiés.

Ressources

Découvrez-le par vous-même.

Commencez votre transformation en matière de gestion des risques externes.

Start With a DemoFAQs

Dans quelle mesure le processus de découverte externe de Cyberint est-il intrusif ? Lors du scan, y a-t-il des tests actifs ?

Cyberint explore en permanence le web open, deep et dark afin de détecter tous les actifs informatiques externes présents dans l’empreinte numérique d’un client. Le processus est entièrement automatisé et passif, il ne valide ni ne teste activement aucun contrôle de sécurité. Le processus de découverte ne « déclenche aucune alerte » et ne donne pas l’impression aux équipes de sécurité qu’une attaque est en cours. Il n’a aucun impact sur les opérations normales.

Il existe une fonctionnalité supplémentaire optionnelle appelée « validation active de l’exposition », que nous détaillons ci-dessous et qui effectue une validation active.

À l’aide de données accessibles au public, telles que les enregistrements DNS, les données WHOIS et les certificats SSL, le module Attack Surface Management de Cyberint est capable de cartographier la surface d’attaque externe d’une organisation. Tous les actifs découverts sont vérifiés afin de détecter les problèmes de sécurité courants. Les catégories d’actifs détectés sont les suivantes : adresses IP, domaines, sous-domaines, stockage dans le cloud et organisations (c’est-à-dire les marques déposées).

Voici les types de problèmes de sécurité que nous identifions :

- Problèmes liés à l’autorité de certification

- Identifiants compromis

- Problèmes de sécurité des e-mails

- Ports exploitables

- Stockage dans le cloud exposé

- Interfaces Web exposées

- Sous-domaines piratables

- Serveurs de messagerie dans la liste noire

- Problèmes SSL/TLS

À propos de la validation Active Exposure Validation (AEV) : la fonctionnalité AEV de Cyberint va au-delà de la détection CVE classique pour tester activement l’exploitabilité. AEV effectue également d’autres tests automatisés afin de détecter les problèmes de sécurité courants dans les actifs numériques de votre organisation qui ne sont pas couverts par une base de données de vulnérabilités. Des alertes sont émises en temps réel afin que vous puissiez rapidement identifier et corriger vos risques les plus urgents. AEV permet de franchir l’étape cruciale de la validation dans le cadre CTEM.

Mon entreprise possède plusieurs marques différentes, puis-je les surveiller individuellement ?

Oui, notre plateforme étant multi-tenant, nous pouvons configurer une instance ASM (Attack Surface Management) pour chaque marque et surveiller les marques séparément.

Pouvez-vous automatiser des actions en fonction d’alertes et les intégrer à d’autres outils ?

Oui. Toutes les alertes peuvent être automatiquement envoyées aux plateformes SIEM/SOAR afin de déclencher des playbooks automatisés. Nous disposons d’une API qui permet d’intégrer nos informations dans les solutions SIEM/SOAR existantes et de les corréler avec les informations provenant d’autres plateformes de renseignements. Nous intégrons également Splunk, Azure AD, AWS, JIRA, OKTA, Qradar et XSOAR dès leur installation.

Nous disposons également d’une plateforme de renseignements sur les menaces qui combine et hiérarchise différents flux de renseignements sur les menaces et les envoie aux solutions SIEM/SOAR pour qu’elles y remédient.

Quelles sources couvrez-vous ?

Nous couvrons des milliers de sources provenant du web visible, profond et sombre. Nous couvrons :

- Les moteurs de recherche tels que Bing et Google.

- Tous les principaux forums consacrés à la

- cybercriminalité, tels que Breah Forums etc.

- Les plateformes de messagerie instantanée telles que Telegram et Discord.

- Les réseaux sociaux.

- Les blogs.

- GitHub et autres sites de partage de code.

- Les boutiques d’applications.

- Les sites web de partage de fichiers.

- Les flux de sécurité.

- Les sites de fuite de données

- Les Blackmarkets tels que RussianMarket et 2easy.shop

- Les journaux de logiciels malveillants

- Les dark networks

et plus encore. 5 % de nos sources sont considérées comme appartenant au « dark web ». Les autres se trouvent sur le web open/deep.

À quelle fréquence explorez-vous et récupérez-vous vos sources ? Et comment évitez-vous d’être détecté ?

Chaque source est explorée et récupérée conformément aux règles autorisées qui s’y appliquent. Par exemple, si un forum du dark web est surveillé pour détecter toute activité de récupération suspecte, nous veillerons à collecter les informations à un rythme qui ne soulève aucun soupçon. Nous essayons de maintenir chaque source à jour en effectuant une récupération au moins une fois par semaine (souvent beaucoup plus).

Comment gérez-vous les barrières linguistiques ?

Nous disposons de mécanismes de traduction automatisés et notre équipe Cyberint parle couramment plus de 22 langues, dont le russe, l’arabe, l’anglais, le chinois, le japonais, le français, les langues philippines telles que le tagalog, l’ilocano et l’ilonggo, et bien d’autres encore.

Pouvez-vous ajouter de nouvelles sources à la demande ?

Notre équipe chargée des sources recherche et ajoute constamment de nouvelles sources. Chaque demande est examinée par l’équipe et nous sommes ravis d’ajouter des sources supplémentaires qui peuvent apporter une valeur ajoutée à nos clients. Le délai d’ajout d’une source est relativement court (généralement 1 à 4 semaines).

Créez-vous des rapports génériques sur les menaces ?

Check Point dispose d’une équipe de recherche très expérimentée qui suit les événements liés aux menaces mondiales et publie régulièrement des rapports de recherche. Chaque événement mondial majeur est couvert par l’équipe de recherche Cyberint/Check Point. Nous avons par exemple publié des rapports sur : Scattered Spider, la guerre entre la Russie et l’Ukraine, la vulnérabilité Log4shell, le suivi de groupes spécifiques de ransomware, etc.

Créez-vous des rapports dédiés à mon entreprise ?

Notre équipe de recherche peut produire des rapports sur n’importe quel sujet demandé, en utilisant des “heures d’investigation”. Chaque client peut acheter ces heures, et chaque recherche est facturée en fonction du nombre d’heures nécessaires pour la mener à bien. Les sujets abordés varient entre les rapports d’exposition de VIP, les menaces spécifiques à un secteur, la réponse à incident, les enquêtes approfondies, et plus encore.