Takedowns und Sanierungsservice

Verwaltete Takedown-Dienste zur schnelleren Beseitigung von Cyberrisiken

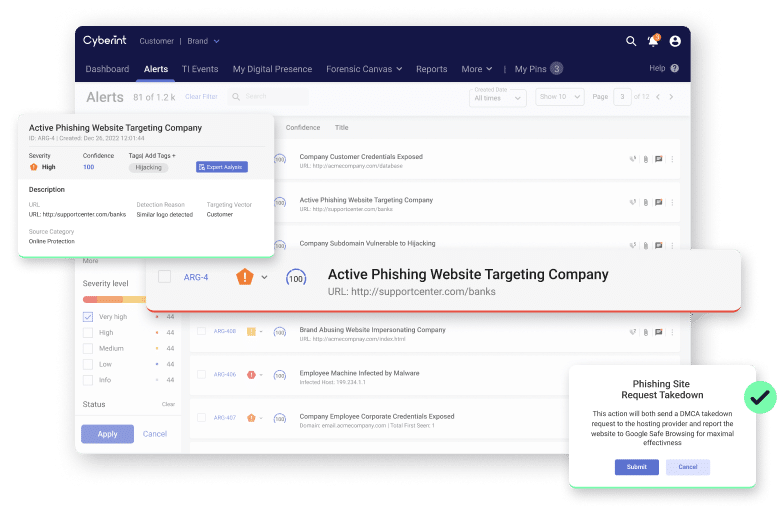

Nutzen Sie das engagierte Takedown-Team von Cyberint, um bösartige Phishing-Websites, betrügerische Social-Media-Profile, unseriöse Anwendungen und vieles mehr zu beseitigen.

Schnelles Entfernen von Bedrohungen mit Takedown und Remediation

Das Auffinden und Entfernen bösartiger Inhalte ist zeitaufwändig und schwierig. Besonders schwierig kann es sein, wenn die Inhalte von ausländischen Einrichtungen gehostet werden. Ohne eine vorherige Beziehung oder die Fähigkeit, effektiv zu kommunizieren, ist es schwierig, bösartige Inhalte zu entfernen. Cyberint verfügt über ein spezielles, internes Takedown-Team mit jahrelanger Erfahrung, um die Entfernung von Phishing-Websites, gefälschten Social-Media-Profilen, betrügerischen Anwendungen und anderen bösartigen digitalen Inhalten zu beschleunigen.

Terex Corporation erhält Einblick in externe Bedrohungen und verhindert Phishing-Angriffe:

Terex ist ein globaler Hersteller von Materialverarbeitungsmaschinen und Hubarbeitsbühnen. Nach mehreren erfolglosen Phishing-Kampagnen, die auf das Unternehmen abzielten, wandte es sich an Cyberint, um Hilfe zu erhalten. Durch die Partnerschaft wurden viele Phishing- und Marken-Imitationsrisiken aufgedeckt und entschärft.

Phishing-Angriffe besser erkennen und entschärfen

Phishing-Angriffe besser erkennen und entschärfen

HÄUFIG GESTELLTE FRAGEN

Wie sieht das Verfahren bei Takedowns aus?

Wie lange sollte ein Takedown im Durchschnitt dauern?

Gibt es automatische Takedowns?

Bieten Sie Takedowns für soziale Medien an?

Wie oft scannen Sie auf Phishing und Markenimitation?

Testimonials

Ressourcen

Planen Sie Ihre persönliche Demo

Mit Cyberint, einem Unternehmen von Check Point, erhalten Sie einen echten Einblick in die externen Cyber-Risiken Ihres Unternehmens im offenen, tiefen und dunklen Web.