Service de Takedown et d’assainissement

Des services gérés pour éliminer plus rapidement les cyber-risques

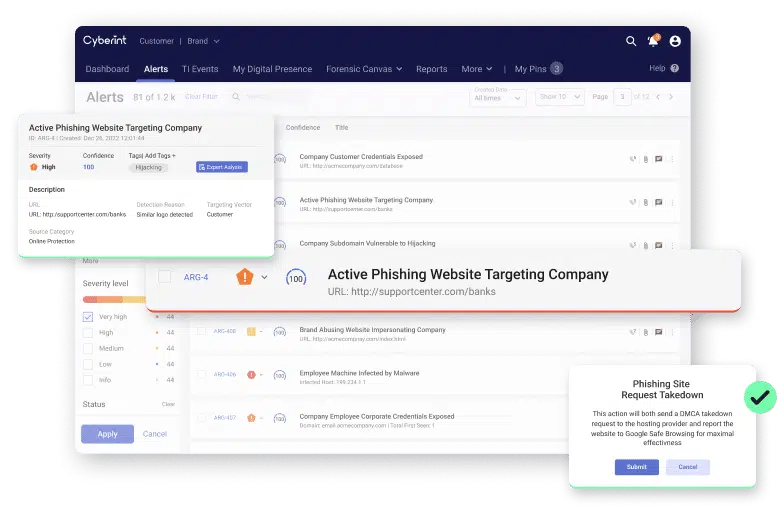

Tirez parti de l’équipe spécialisée de Cyberint pour takedown les sites de phishing malveillants, les profils de médias sociaux frauduleux, les applications malveillantes, et bien plus encore.

Élimination rapide des menaces grâce à la takedown et à la remédiation

Le processus de recherche et de suppression des contenus malveillants est long et difficile. Il peut être particulièrement difficile lorsque le contenu est hébergé par des entités étrangères. En l’absence de relations préalables ou de capacité à communiquer efficacement, il est difficile de faire supprimer les contenus malveillants. Cyberint dispose d’une équipe interne dédiée au démantèlement, forte de plusieurs années d’expérience, pour accélérer le démantèlement des sites de phishing, des faux profils de médias sociaux, des applications frauduleuses et d’autres actifs numériques malveillants.

Terex corporation gagne en visibilité sur les menaces externes et élimine les attaques de phishing :

Terex est un fabricant mondial de machines de traitement des matériaux et de nacelles élévatrices. Après plusieurs campagnes de phishing infructueuses, l’entreprise a demandé l’aide de Cyberint. Grâce à ce partenariat, ils ont découvert et atténué de nombreux risques d’hameçonnage et d’usurpation d’identité.

Mieux détecter et atténuer les attaques de phishing

Mieux détecter et atténuer les attaques de phishing

FAQ

À quoi ressemble la procédure d’takedown?

Quelle est la durée moyenne d’un takedown?

Existe-t-il des takedowns automatisés?

Proposez-vous des takedowns de médias sociaux ?

À quelle fréquence recherchez-vous les cas de phishing et d’usurpation d’identité ?

Témoignages

Plongez dans nos ressources

Une intelligence ciblée.

Efficacité révolutionnaire.

Renseignements sur les menaces en temps réel, adaptés à votre surface d’attaque