Forensic Canvas

Visualiser et réaliser l’image globale du renseignement

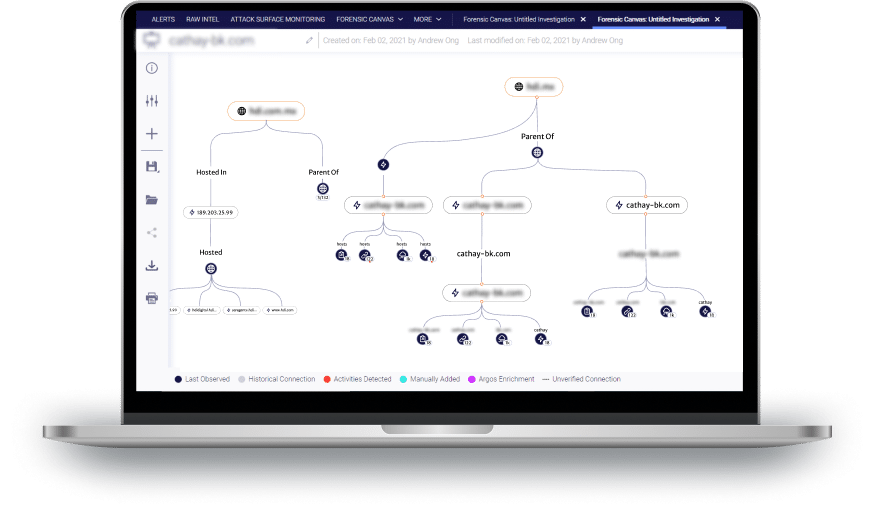

Forensic Canvas est un outil qui permet de plonger en profondeur dans les attributs d’entités spécifiques et d’approfondir les recherches sur tous les aspects des CIO et des acteurs de la menace. Pour ce faire, il crée des corrélations et des connexions intelligentes d’un simple clic pour passer d’une entité unique à une infrastructure d’attaque complète et à l’attaquant qui s’y cache.

Révéler l’histoire profonde qui se cache derrière des points de données apparemment indépendants

Bien que les organisations se donnent beaucoup de mal pour collecter des données afin d’acquérir une compréhension plus approfondie des événements et des indicateurs, en réalité, la plupart d’entre elles ne seront jamais réellement utilisées. Le module Argos Edge™ Forensic Canvas donne aux organisations la possibilité de rechercher rapidement des indicateurs de compromission (IOC) ou des acteurs de la menace spécifiques ou multiples, d’obtenir une visibilité sur leurs tactiques, techniques et procédures (TTP), leur réputation et leur motivation. Les analystes peuvent facilement cartographier l’infrastructure d’attaque, voir les connexions avec les actifs d’origine, et même découvrir et identifier un acteur de la menace derrière une campagne malveillante. Avec Forensic Canvas, les organisations peuvent transformer des points de données indépendants et cloisonnés en véritables informations et prendre de meilleures décisions pour un impact maximal.

Pourquoi les clients choisissent Cyberint

Obtenir une enquête sur l’infrastructure d’attaque

Établir un profil de l’acteur de la menace

Recueillir des informations sur les menaces pour une utilisation actuelle et future

Témoignages

Plongez dans nos ressources

Prêt à faire l’expérience de l’hyperpertinence ?

l’expérience de l’hyperpertinence ?

Découvrez Cyberint en action !