Phishing Detection

Fangen Sie neue Phishing-Bedrohungen ab, bevor ein Angriff ausgeführt wird.

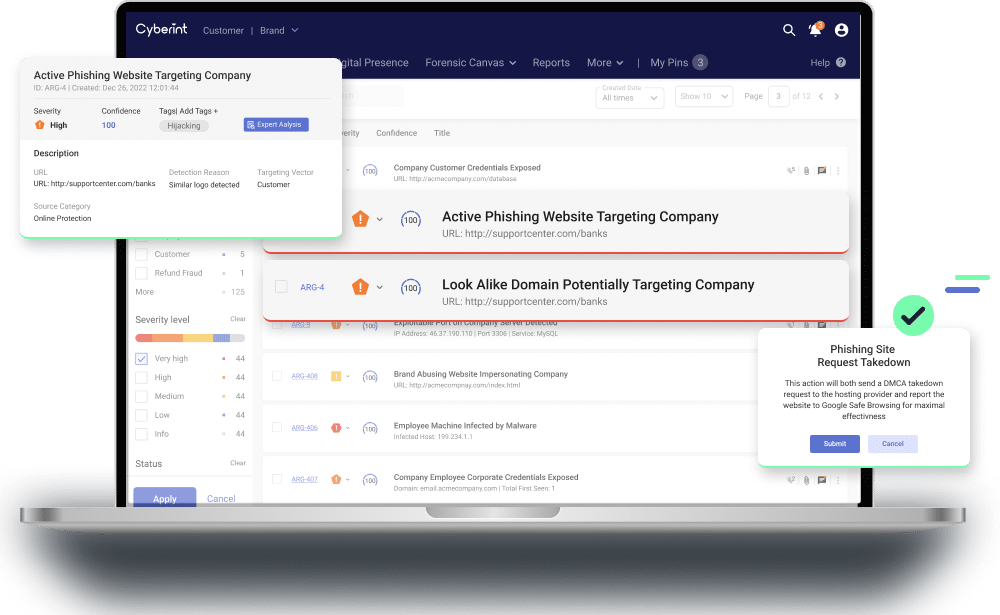

Drastische Reduzierung der Reaktionszeit und der Anzahl der Angriffe. Erkennen Sie bösartige Website-Klone, bevor sie online gehen. Beantragen Sie die Löschung von Phishing-Seiten mit einem Mausklick.

Handeln Sie schnell und vermeiden Sie so kostspielige Zwischenfälle und Beschädigungen des Rufs Ihrer Marke

Phishing-Angriffe werden von Jahr zu Jahr raffinierter. Inzwischen verbringen Bedrohungsakteure Monate damit, ihre Phishing-Angriffe zu planen, und starten Phishing-Betrügereien, die sich direkt gegen ein bestimmtes Unternehmen richten und sowohl dessen Kunden also auch dessen Mitarbeiter einschließen.

Der potenzielle Schaden eines erfolgreichen Phishing-Angriffs auf Ihr Unternehmen ist weitreichend und beeinträchtigt Ihre Sicherheitsabläufe, den Ruf Ihrer Marke und auch Ihren Datenschutz und Ihre Compliance.

Warum Kunden sich für Argos entscheiden

Das ultimative Handbuch zum Phishing-Schutz

JETZT HERUNTERLADEN!

Phishing Beacon: Vergessen Sie alles, was Sie über Phishing-Prävention wissen

Nach der Implementierung und Konfiguration warnt das Beacon Cyberint, wenn die Seite kopiert und auf einer anderen Domain gehostet wird.

End-to-End-Phishing-Schutz

Ressourcen

Planen Sie Ihre persönliche Demo

Mit Cyberint, einem Unternehmen von Check Point, erhalten Sie einen echten Einblick in die externen Cyber-Risiken Ihres Unternehmens im offenen, tiefen und dunklen Web.