Ransomware et prises de contrôle de comptes

Prévenir les prises de contrôle de comptes (ATO) et les ransomwares grâce à la détection en temps réel des fuites de données

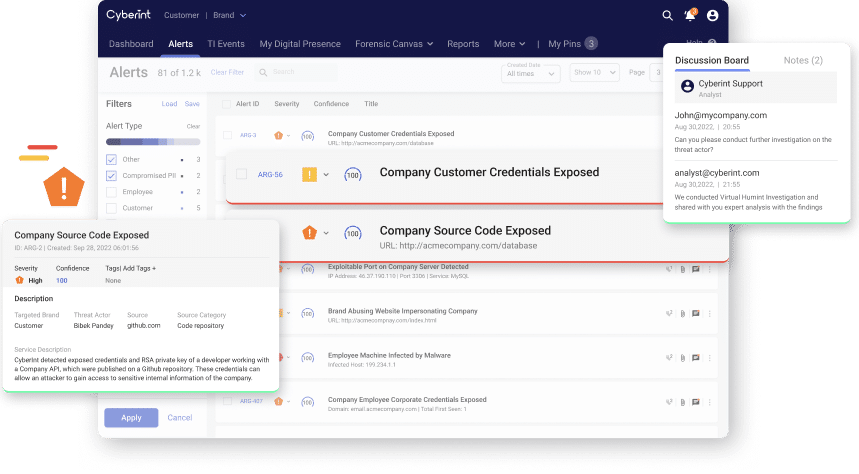

Cyberint détecte les fuites d’informations d’identification avant même qu’elles ne soient vendues sur les marchés noirs afin que les équipes de cybersécurité puissent prévenir la prochaine attaque ATO, enquêter et renforcer davantage la sécurité pour qu’une autre fuite soit moins susceptible de se produire.

Fuite d’informations d’identification dans le lac de données Cyberint

De nouvelles bases de données sont ajoutées chaque année

Identités exposées détectées/mois

Nouveaux journaux de logiciels malveillants détectés/mois

Visibilité inégalée sur les fuites de données

Examinez les détails des informations d’identification divulguées – les mots de passe détectés pour chaque courrier électronique, le nombre de fois où chaque combinaison de courrier électronique et de mot de passe a été vue, les sources des informations d’identification, la première et la dernière fois qu’elles ont été publiées.

Ransomware

Divulgation d’informations internes

Compromission des données d’identification des employés

Informations confidentielles compromises

L’initié malveillant

Compromission des données d’identification des clients

Jetons d’accès compromis

Cartes de paiement compromises

Plongez dans nos ressources

Prêt à faire l’expérience de l’hyperpertinence ?

l’expérience de l’hyperpertinence ?

Découvrez Cyberint en action !