Détection du phishing

Intercepter les nouvelles menaces d’hameçonnage avant qu’une attaque ne soit exécutée.

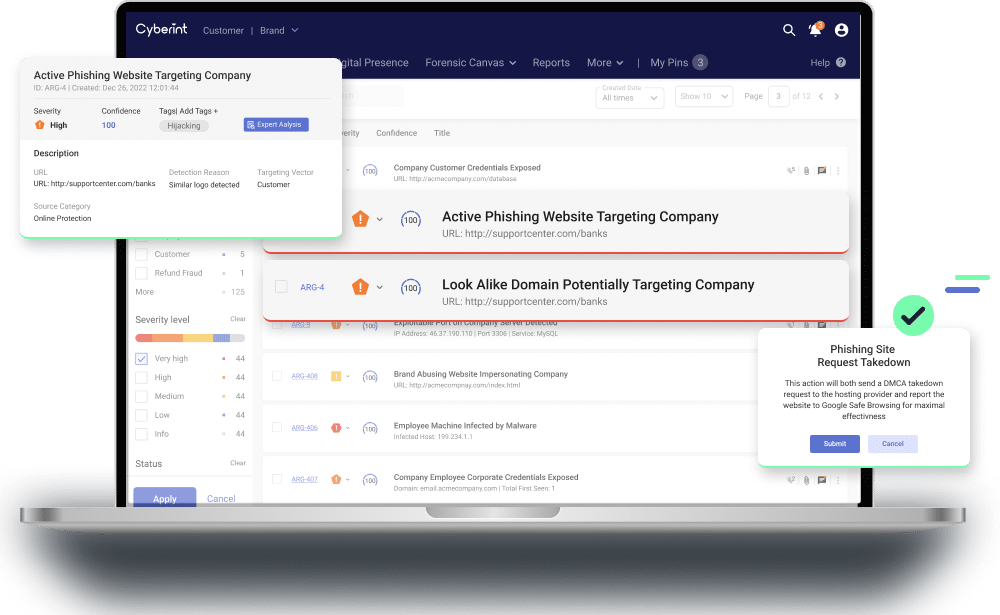

Réduire considérablement le temps de réponse et le nombre d’attaques. Détecter les clones de sites web malveillants avant qu’ils ne soient mis en ligne. Demander le retrait des pages phishing d’un simple clic.

Agir rapidement et éviter les incidents coûteux et les atteintes à la réputation de la marque

Chaque année, les attaques de phishing deviennent de plus en plus sophistiquées. Aujourd’hui, les acteurs de la menace passent des mois à planifier leurs attaques de phishing et lancent des escroqueries de phishing ciblant directement une organisation spécifique, y compris ses clients et ses employés.

Les dommages potentiels d’une attaque de phishing réussie pour votre organisation sont considérables et ont un impact sur vos opérations de sécurité et la réputation de votre marque, ainsi que sur la confidentialité et la conformité de vos données.

Pourquoi les clients choisissent Cyberint

Le manuel ultime de protection contre le phishing

TÉLÉCHARGER MAINTENANT !

Phishing Beacon : Oubliez tout ce que vous savez sur la prévention du phishing

Une fois implémentée et configurée, la balise alerte Cyberint si la page est copiée et hébergée sur un autre domaine.

Couverture de phishing de bout en bout

Plongez dans nos ressources

Une intelligence ciblée.

Efficacité révolutionnaire.

Renseignements sur les menaces en temps réel, adaptés à votre surface d’attaque