Analyse active de la vulnérabilité

Testez activement l’exploitabilité des risques auxquels votre organisation est exposée

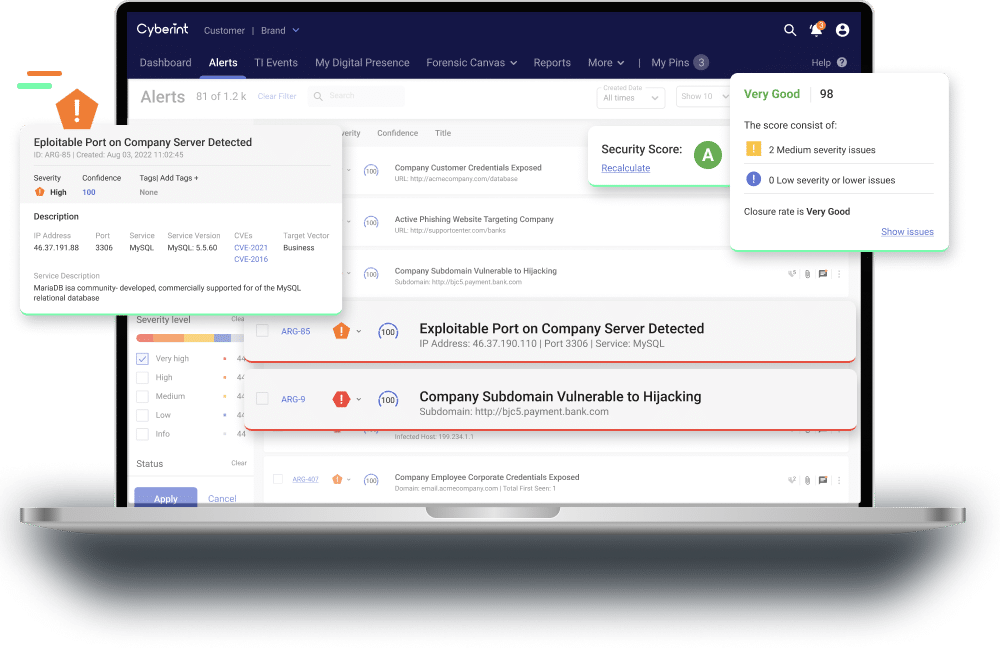

Validez continuellement et activement les expositions de votre organisation, depuis les ports ouverts et les logiciels non corrigés jusqu’aux pages de connexion et aux applications Web exposées. Tirez parti de l’automatisation pour tester l’exploitabilité des CVE connus. Analysez activement les ressources numériques de votre organisation pour détecter les problèmes de sécurité courants qui n’ont pas de numéro CVE.

Aller au-delà de la détection standard des CVE grâce à l’analyse active des vulnérabilités

La fonction Active Vulnerability Scanning (AVS) de Cyberint va au-delà de la détection CVE classique pour tester activement l’exploitabilité. AVS effectue également d’autres tests automatisés pour découvrir les problèmes de sécurité courants dans les actifs numériques de votre organisation qui ne sont pas couverts par une base de données de vulnérabilités. Les alertes sont émises en temps réel afin que vous puissiez rapidement identifier les risques les plus urgents et y remédier.

Pourquoi les clients choisissent Cyberint

Gestion complète de la surface d’attaque

Visibilité sur le web ouvert, profond et sombre

Une protection supérieure pour vos marques et enseignes

Témoignages

Une intelligence ciblée.

Efficacité révolutionnaire.

Renseignements sur les menaces en temps réel, adaptés à votre surface d’attaque