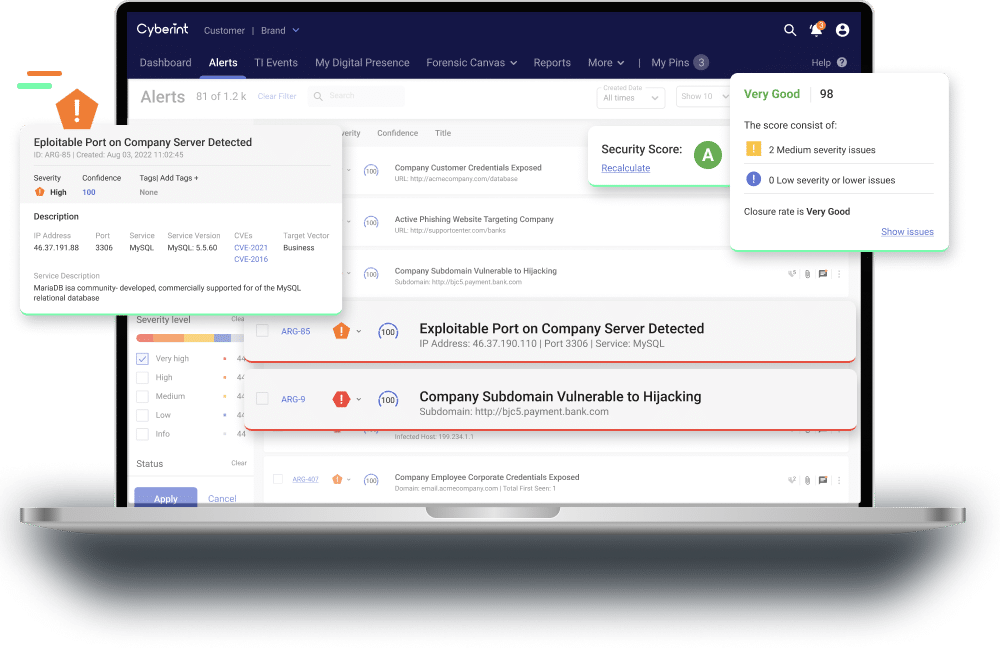

La plataforma definitiva de visibilidad de riesgos y mitigación de la exposición

La Gestión de la superficie de ataque descubre, supervisa y protege de forma proactiva los activos digitales de su organización.

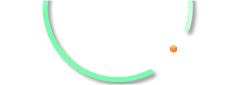

Detección y bloqueo de sitios phishing y de suplantación de identidad que atacan a sus empleados y clientes.

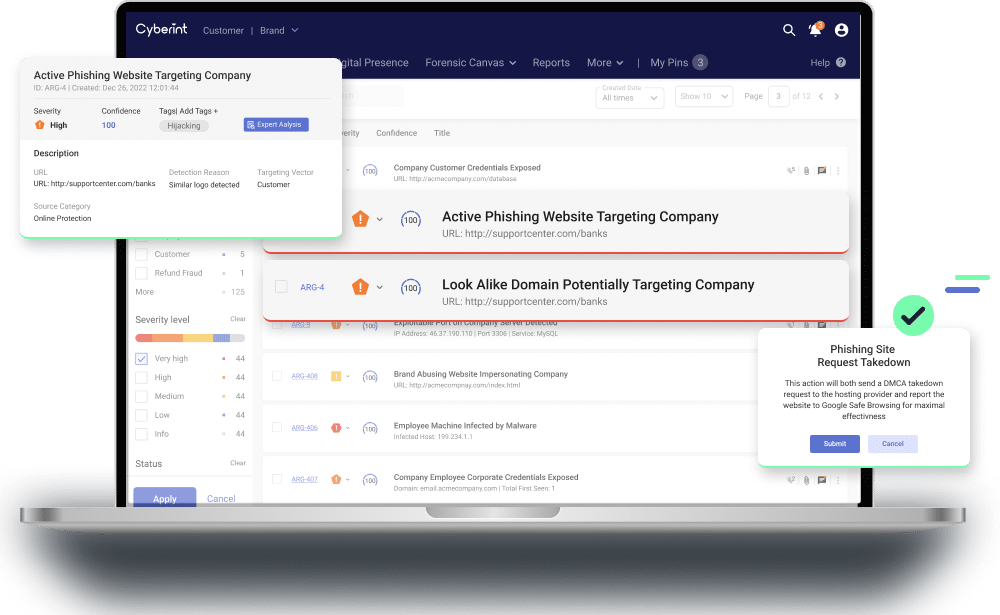

Identificación de las cuentas falsas, los impostores de terceros y el comercio ilegal que afectan a la marca y provocan ciberataques.

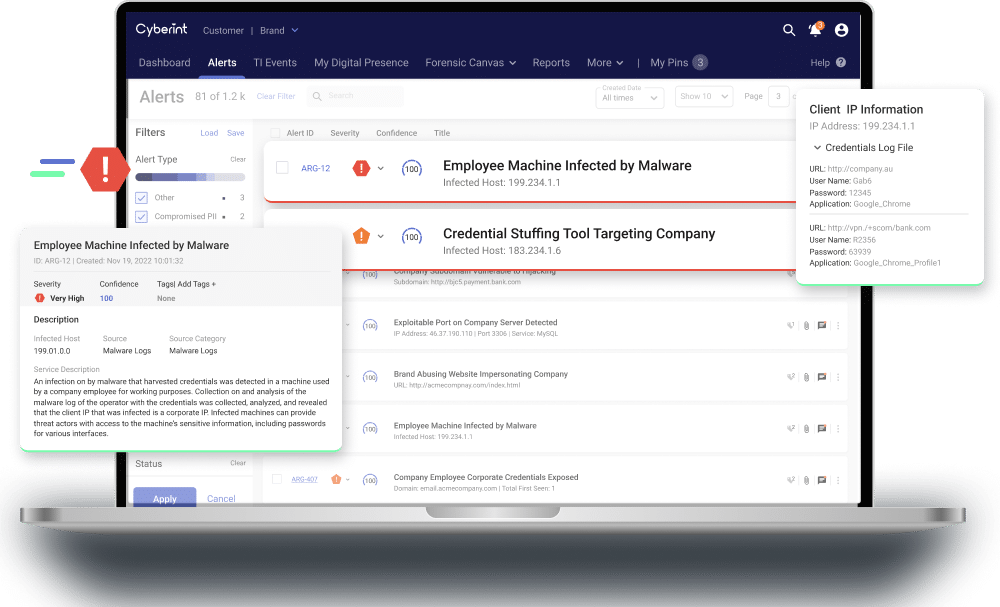

Evita la apropiación de cuentas (ATO) y el ransomware con la detección de datos filtrados en tiempo real.

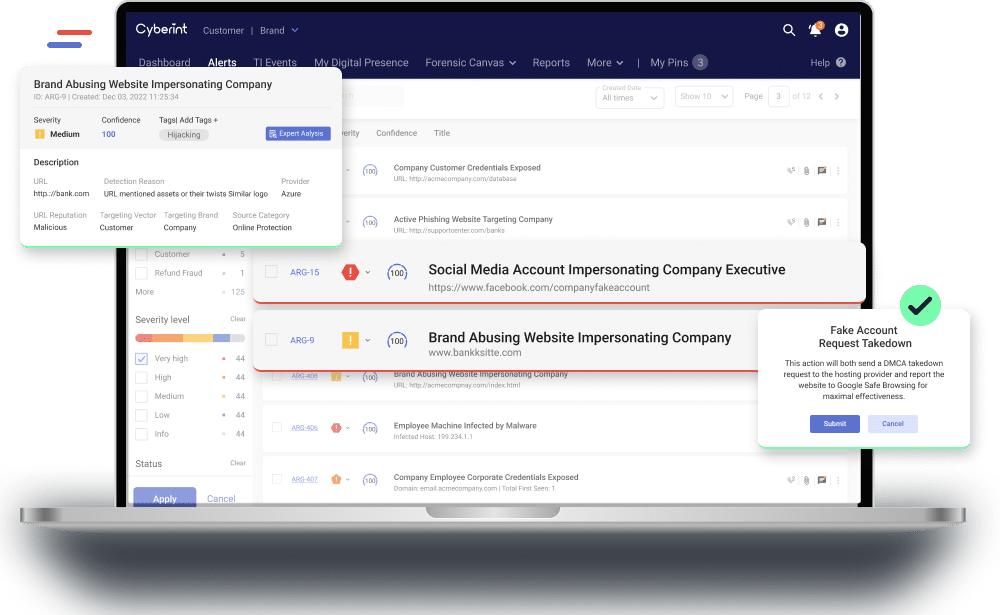

Identificación de malware, aplicaciones o código fuente maliciosos dirigidos a los sistemas y la tecnología de la organización.

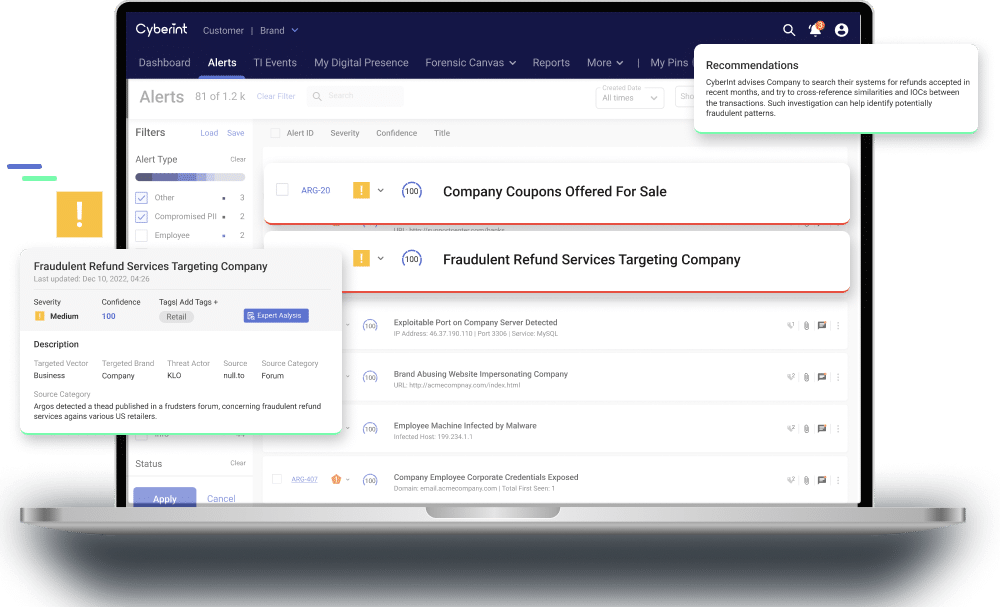

Identificación y asistencia para mitigar los intentos de fraude internos o externos para reducir las pérdidas financieras.

Cyberint Updates

Convierta su seguridad en una herramienta de negocio

Descubra sus credenciales comprometidas en la web profunda y la oscura.

Introduzca su dirección de correo electrónico para empezar.

Inteligencia focalizada.

Eficacia innovadora.

Inteligencia de amenazas en tiempo real, adaptada a su superficie de ataque