Gestión de la superficie de ataque

Descubre y mitiga continuamente sus riesgos externos más relevantes, conocidos y desconocidos.

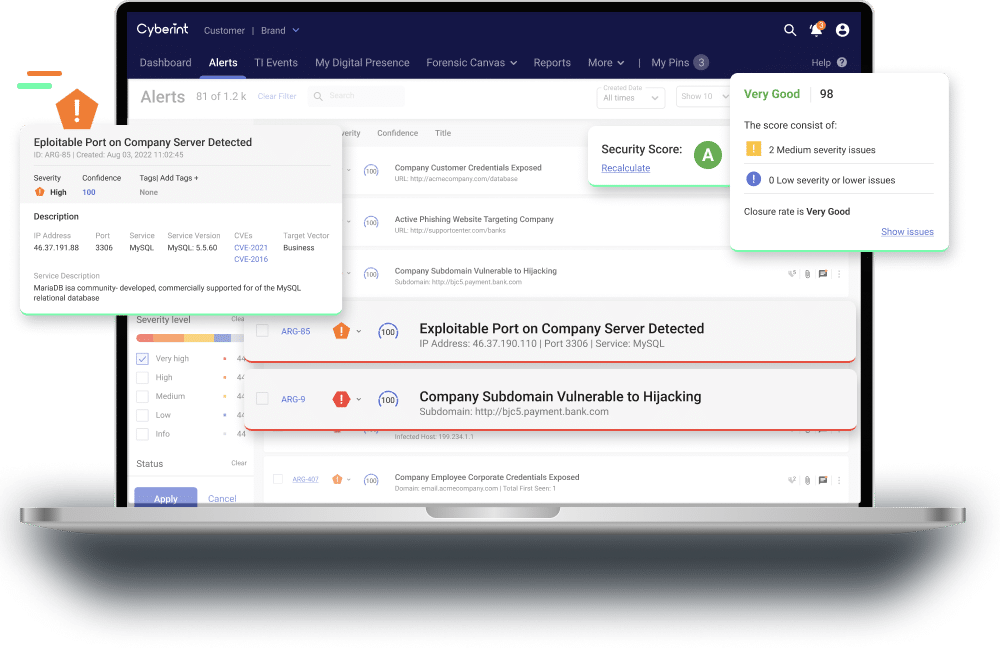

Con la gestión de la superficie de ataque de Cyberint, obtendrá visibilidad de su verdadera superficie de ataque: los activos digitales de los que tiene conocimiento, los activos de los que no tiene conocimiento y los activos maliciosos o no autorizados.

Obtenga el punto de vista de un atacante

Para proteger su organización, primero debe saber qué activos y superficie digital proteger. Es fácil realizar una exploración de vulnerabilidades contra activos conocidos, pero es difícil hacer un seguimiento de los nuevos activos que se añaden constantemente a su infraestructura.

El Monitoreo y Gestión de la superficie de ataque de Argos Edge™ proporciona visibilidad automática y completa de su presencia digital, descubriendo problemas de seguridad y vulnerabilidades que pueden ser explotadas por posibles adversarios.

Por qué los clientes eligen Argos Edge™

Comprenda su postura de seguridad

Seguimiento continuo de los cambios en su presencia digital

Comprende el impacto

Testimonios

Aumentado la apuesta por la gestión de la superficie de ataque

4 consideraciones clave antes de renovar su solución de EASM

Preguntas frecuentes

¿Cómo descubre Cyberint mi superficie de ataque externa?

Cyberint explora de forma continua y automática la web visible, la profunda y la oscura para descubrir su infraestructura de TI externa. Utilizando datos disponibles públicamente, como registros DNS, datos WHOIS, certificados SSL, entre otros, el módulo de Gestión de la superficie de ataque de Cyberint traza un mapa de la superficie de ataque externa de su organización, incluyendo direcciones IP, dominios, subdominios, almacenamiento en la nube y organizaciones (es decir, marcas registradas).

¿Qué debe buscar en una solución de gestión de la superficie de ataque?

Cuando busque una solución de gestión de la superficie de ataque, busque una solución que no sólo cubra la superficie de ataque tradicional, es decir, la detección de activos informáticos externos, el mantenimiento de un inventario completo de activos y la identificación de problemas en activos externos, sino que también aporte valor adicional aprovechando la inteligencia de ciberamenazas y cubriendo los casos de uso de protección de marca. Una solución que combine de forma nativa la inteligencia de amenazas con capacidades ASM y servicios DRP le proporcionará visibilidad y alertas específicas sobre todas las amenazas externas relevantes para su infraestructura, marcas y datos.

¿Hasta qué punto es intrusivo el proceso de detección externo de Cyberint? Cuando realiza una exploración, ¿hay alguna prueba activa?

El proceso es pasivo, por lo que no valida ni prueba activamente ningún control de seguridad. El proceso de detección no dará a los equipos de seguridad la impresión de que se está produciendo un ataque. No hay impacto en las operaciones normales.

¿Qué tipos de problemas de seguridad puede identificar Cyberint en mis activos digitales externos?

Los tipos de problemas de seguridad que identificamos son:

- Problemas relacionados con la Autoridad de certificación

- Credenciales comprometidas

- Problemas de seguridad del correo electrónico

- Puertos con vulnerabilidades

- Almacenamiento en la nube expuesto

- Interfaces web expuestas

- Subdominios secuestrables

- Servidores de correo en la lista de bloqueo

- Problemas con SSL/TLS

¿Con qué frecuencia deben escanearse los activos de la superficie de ataque?

Depende de la organización. Por defecto, Cyberint realiza una exploración semanalmente, pero esto puede cambiarse según la petición y necesidades del cliente (por ejemplo diariamente, si es necesario).

¿Se detectan los activos en la nube?

Sí, descubrimos cubos S3, almacenamiento en la nube de Google, lagos de datos Azura, blob de almacenamiento de Azure, cuentas AWS, entre otros.

¿Tiene más preguntas?

Ver más preguntas frecuentes

Inteligencia focalizada.

Eficacia innovadora.

Inteligencia de amenazas en tiempo real, adaptada a su superficie de ataque