Phishing

Intercepter les nouvelles menaces d’hameçonnage avant qu’une attaque ne soit exécutée.

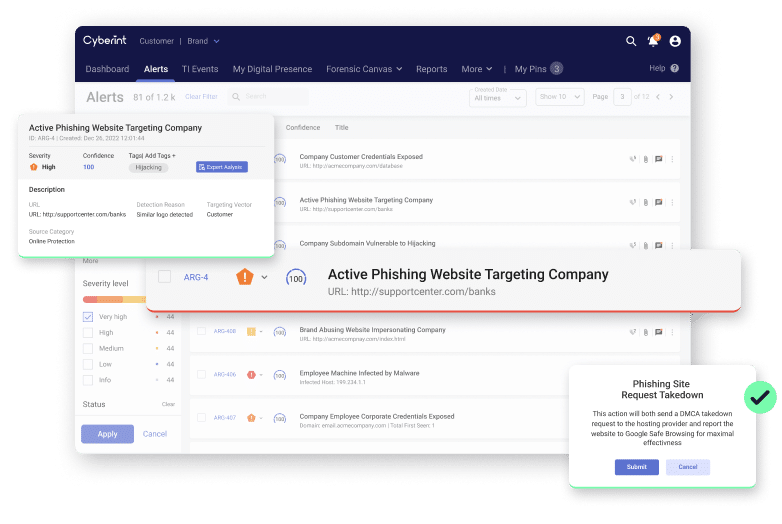

Réduire considérablement le temps de réponse et le nombre d’attaques. Détecter les clones de sites web malveillants avant qu’ils ne soient mis en ligne. Demander le retrait des pages d’hameçonnage en cliquant sur un bouton.

Détection des URL de phishing

Nombre moyen de takedown/mois

d’adresses IP analysées en continue

Succès du takedown

Couverture de phishing de bout en bout

Cyberint utilise diverses méthodes pour identifier les attaques potentielles de phishing et assurer une couverture, une détection et une protection de bout en bout contre les tentatives de phishing.

Identifier les domaines faisant l’objet d’un typosquatting

Cyberint surveille en permanence les similitudes entre vos domaines et les candidats nouvellement enregistrés afin de fournir un certain niveau d’indication sur les intentions malveillantes, et vous alerte en cas de domaines suspects nouvellement enregistrés.

Analyse des flux d’URL de phishing

Pour les flux de réputation de tiers (par exemple, les permutations).

Contrôle du bavardage externe

Mentions de votre nom, de votre domaine, de vos logos et de vos actifs numériques dans le code source du site web ainsi que dans l’URL – le tout provenant d’un ensemble de ressources externes et exclusives qui mettent en évidence les candidats suspects.

Phishing Beacon

Détecte les sites de phishing avant qu’ils n’aient un impact négatif sur votre organisation.

Threat Intelligence

Les sources de Threat Intelligence de Cyberint aident à fournir des renseignements sur les tendances et les options de phishing sur le marché des acteurs de la menace. Cela inclut la détection d’indicateurs d’attaque provenant de sources du dark web.

Mitigation and takedowns

Demandez un démantèlement en un seul clic, directement depuis la solution Cyberint. Cyberint le fait rapidement et automatiquement, en incluant tous les hôtes.

Plongez dans nos ressources

Prêt à faire l’expérience de l’hyperpertinence ?

l’expérience de l’hyper pertinence ?

Découvrez Cyberint en action !