Attack-Surface-Management

Entdecken und mindern Sie kontinuierlich Ihre wichtigsten bekannten und unbekannten externen Risiken

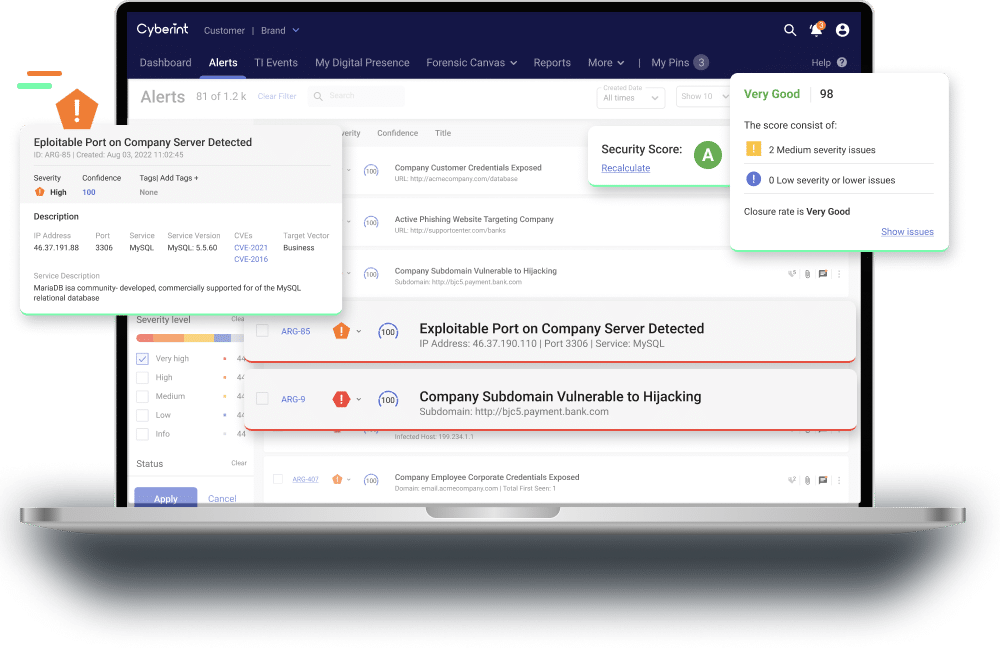

Mit dem Attack-Surface-Management von Cyberint erhalten Sie einen Überblick über Ihre reale Angriffsfläche – über die digitalen Ressourcen, deren Sie sich bewusst sind, über die Ressourcen, von denen Sie nichts wissen, und über die bösartigen oder betrügerischen Ressourcen.

Nehmen Sie die Perspektive eines Angreifers ein

Um Ihr Unternehmen zu schützen, müssen Sie zunächst wissen, welche Ressourcen und digitalen Oberflächen Sie schützen müssen. Es ist einfach, einen Schwachstellenscan gegen bekannte Ressourcen durchzuführen, aber es ist schwierig, den Überblick über die neuen Ressourcen zu behalten, die Ihrer Infrastruktur ständig hinzugefügt werden.

Argos Attack Surface Monitoring & Management bietet Ihnen automatische und vollständige Einblicke in Ihre digitale Präsenz und deckt Sicherheitsprobleme und Sicherheitslücken auf, die von potenziellen Gegnern ausgenutzt werden können.

Warum Kunden sich für Argos entscheiden

Verstehen Sie Ihre Sicherheitslage

Verfolgen Sie kontinuierlich Änderungen in Ihrer digitalen Präsenz nach

Machen Sie sich ein Bild von den Auswirkungen

Testimonials

Höhere Anforderungen an die Verwaltung von Angriffsflächen

4 wichtige Überlegungen vor der Erneuerung Ihrer EASM-Lösung

Häufig gestellte Fragen

Wie entdeckt Cyberint meine externe Angriffsfläche?

Cyberint scannt kontinuierlich und automatisch das offene, tiefe und dunkle Web, um Ihre externe IT-Infrastruktur zu entdecken. Anhand von öffentlich zugänglichen Daten wie DNS-Einträgen, WHOIS-Daten, SSL-Zertifikaten und mehr zeigt das Cyberint-Modul „Attack Surface Monitoring“ die externe Angriffsfläche Ihres Unternehmens auf, einschließlich IP-Adressen, Domains, Subdomains, Cloud-Speicher und Organisationen (z. B. Marken).

Worauf sollten Sie bei einer Lösung zur Verwaltung von Angriffsflächen achten?

Bei der Suche nach einer Lösung für das Management von Angriffsflächen sollten Sie nach einer Lösung Ausschau halten, die nicht nur die traditionelle Angriffsfläche abdeckt, d. h. die Erkennung externer IT-Ressourcen, die Pflege eines vollständigen Inventars von Ressourcen und die Identifizierung von Problemen in externen Ressourcen, sondern auch einen zusätzlichen Nutzen bietet, indem sie Cyber-Bedrohungsdaten nutzt und Anwendungsfälle für den Markenschutz abdeckt. Eine Lösung, die Bedrohungsdaten mit ASM-Funktionen und DRP-Services kombiniert, bietet Ihnen Transparenz und gezielte Warnmeldungen zu allen externen Bedrohungen, die für Ihre Infrastruktur, Marken und Daten relevant sind.

Wie intrusiv ist der externe Erkennungsprozess von Cyberint? Gibt es beim Scannen aktive Tests?

Der Prozess ist passiv, d. h. es werden keine Sicherheitskontrollen aktiv validiert oder getestet. Der Entdeckungsprozess vermittelt den Sicherheitsteams nicht den Eindruck, dass ein Angriff im Gange ist. Es gibt keine Auswirkungen auf den normalen Betrieb.

Welche Arten von Sicherheitsproblemen kann Cyberint bei meinen externen digitalen Assets identifizieren?

Die Arten von Sicherheitsproblemen, die wir identifizieren, sind:

Probleme mit der Zertifizierungsstelle

Kompromittierte Anmeldeinformationen

E-Mail-Sicherheitsprobleme

Ausnutzbare Ports

Gefährdeter Cloud-Speicher

Ungeschützte Web-Schnittstellen

Hijackable Subdomains

Mail-Server auf der Sperrliste

SSL/TLS-Probleme

Wie oft sollten die Angriffsflächen gescannt werden?

Dies hängt von der Organisation ab. Standardmäßig scannt Cyberint wöchentlich, aber dies kann je nach Wunsch und Bedarf des Kunden geändert werden (z. B. täglich, falls erforderlich).

Werden Cloud-basierte Assets entdeckt?

Ja, wir entdecken S3-Buckets, Google Cloud Storage, Azura Data Lakes, Azure Storage Blob, AWS-Konten und mehr.

Haben Sie weitere Fragen?

Weitere FAQs finden Sie hier

Cyberint continuously & automatically scans the open, deep and dark web to discover your external IT infrastructure. Using publicly-available data, like DNS records, WHOIS data, SSL certificates, and more, Cyberint’s Attack Surface Monitoring module maps out your organization’s external attack surface, including IP addresses, domains, subdomains, cloud storage, and organizations (i.e. trademarked brands).

When looking for an attack surface management solution, look for a solution that not only covers the traditional attack surface i.e. conducting external IT asset discovery, maintaining a complete asset inventory, and identifying issues in external assets, but one that also provides additional value by leveraging cyber threat intelligence and covering brand protection use cases. A solution that natively combines threat intelligence with ASM capabilities and DRP services will give you visibility and targeted alerts on all the external threats relevant to your infrastructure, brands, and data.

The process is passive so it does not actively validate or test any security controls. The discovery process will not give security teams the impression an attack is underway. There is no impact on normal operations.

The types of security issues we identify are:

Certificate Authority issues

Compromised Credentials

Email Security issues

Exploitable Ports

Exposed Cloud Storage

Exposed Web Interfaces

Hijackable Subdomains

Mail Servers In Blocklist

SSL/TLS issues

This depends on the organization. By default, Cyberint scans weekly, but this can be changed per the client’s request and needs (e.g. daily, if required).

Yes, we discover S3 buckets, Google cloud storage, Azura data lakes, Azure storage blob, AWS accounts & more.

Planen Sie Ihre persönliche Demo

Mit Cyberint, einem Unternehmen von Check Point, erhalten Sie einen echten Einblick in die externen Cyber-Risiken Ihres Unternehmens im offenen, tiefen und dunklen Web.