Attack-Surface-Management

Kartieren Sie kontinuierlich Ihren wachsenden digitalen Footprint, decken Sie jedes externe Asset auf, analysieren Sie anschließend Exposures und validieren Sie die tatsächlichen, ausnutzbaren Risiken, die sich darin verbergen – so können Sie Maßnahmen priorisieren und Ihre Attack Surface proaktiv reduzieren.

Erleben Sie, wie unsere Lösung Ihre Attack Surface reduzieren kann.

GigaOm nennt Cyberint, ein Unternehmen von Check Point,

als Marktführer im Attack Surface Management.

Die Kraft der Konsolidierung

So funktioniert es

Entdecken Sie bekannte und unbekannte Ressourcen und Zugangspunkte

Testen Sie die Exposures Ihrer Organisation aktiv

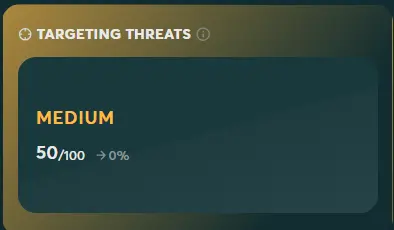

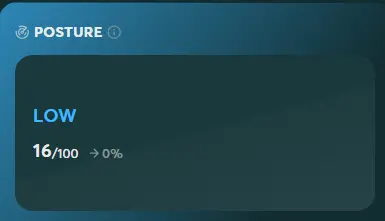

Risiken bewerten und priorisieren

Sicherheitsprobleme identifizieren

Decken Sie Ihre digitale Präsenz auf

Finden Sie es selbst heraus.

Beginnen Sie Ihre Transformation im externen Risikomanagement.

Fragen Sie nach einer DemoFAQs

Wie entdeckt Cyberint meine externe Attack Surface?

Cyberint scannt kontinuierlich und automatisch das Open, Deep und Dark Web, um Ihre externe IT-Infrastruktur zu entdecken. Mithilfe öffentlich verfügbarer Daten wie DNS-Einträgen, WHOIS-Daten, SSL-Zertifikaten und mehr kartiert das Attack Surface Monitoring-Modul von Cyberint die externe Attack Surface Ihrer Organisation – einschließlich IP-Adressen, Domains, Subdomains, Cloud-Speicher und Organisationen (d. h. eingetragene Marken).

Worauf sollten Sie bei einer Attack Surface Management Lösung achten?

Wenn Sie nach einer Attack Surface Management Lösung suchen, achten Sie auf eine Lösung, die nicht nur die traditionelle Attack Surface abdeckt, d. h. die Durchführung der externen IT-Asset-Erkennung, die Pflege eines vollständigen Asset-Inventars und die Identifizierung von Problemen in externen Assets, sondern auch zusätzlichen Mehrwert bietet, indem sie Cyber Threat Intelligence nutzt und Brand-Protection-Use-Cases abdeckt.

Eine Lösung, die Threat Intelligence nativ mit ASM-Funktionalitäten und DRP-Services kombiniert, verschafft Ihnen Sichtbarkeit und gezielte Alerts für alle externen Bedrohungen, die für Ihre Infrastruktur, Marken und Daten relevant sind.

Wie invasiv ist Cyberints externer Discovery Process? Gibt es beim Scannen aktive Tests?

Der Prozess ist passiv, daher werden keine Sicherheitskontrollen aktiv validiert oder getestet. Der Discovery Process vermittelt den Sicherheitsteams nicht den Eindruck, dass ein Angriff im Gange ist. Es gibt keine Auswirkungen auf den normalen Betrieb.

Welche Arten von Sicherheitsproblemen kann Cyberint in meinen externen digitalen Assets identifizieren?

Die Arten von Sicherheitsproblemen, die wir identifizieren, sind:

-

Certificate-Authority-Probleme

-

Kompromittierte Zugangsdaten

-

Probleme mit der E-Mail-Sicherheit

-

Ausnutzbare Ports

-

Exponierte Cloud-Speicher

-

Exponierte Weboberflächen

-

Übernahmegefährdete Subdomains

-

Mailserver auf Blocklisten

-

SSL/TLS-Probleme

Wie oft sollten Attack Surface Assets gescannt werden?

Das hängt von der Organisation ab. Standardmäßig scannt Cyberint wöchentlich, aber dies kann je nach Kundenwunsch und Bedarf angepasst werden (z. B. täglich, falls erforderlich).

Werden cloudbasierte Assets entdeckt?

Ja, wir entdecken S3-Buckets, Google Cloud Storage, Azure Data Lakes, Azure Storage, AWS-Accounts und mehr.