I love to get stuck in and let the creative juices flow. My strengths lie in idea generation, development and execution. Over 5 years experience in B2B cybersecurity. I reign supreme when my imagination and creativity can run wild.

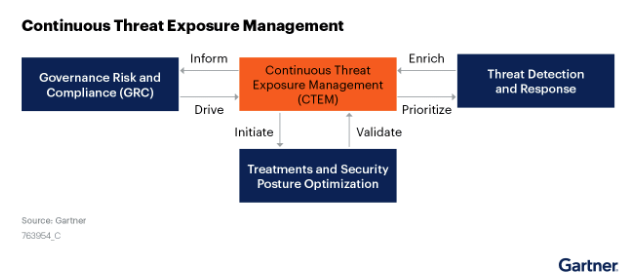

サイバー脅威は微生物と似ています。脅威は常に進化して、昨日まで機能していた防御策が今日は機能しなくなる可能性があります。ウイルスの退治用に開発された以前のワクチンが今はもう効かない可能性があるのと同様に、過去にリスクを遮断したサイバーセキュリティ ツールやプロセスは、今日のビジネスの安全を保つのに十分ではない可能性があります。その為、CTEM(継続的な脅威エクスポージャー管理 ) は明日のサイバーセキュリティ戦略の重要な要素です。

CTEM は、リアルタイム データを使用して、絶えず変化する脅威を継続的に検出し、対応します。 アタックサーフェス管理 (ASM) :組織が直面している潜在的な攻撃と、それが IT 資産のどの部分に影響を与える可能性があるかを特定するプロセスは、その一部にすぎません。

CTEM は、アタックサーフェスの変化に適応できるよう支援することで、企業の安全を保つ上で中心的な役割を果たします。

新しい脆弱性やエクスプロイト手法がいつでも組織のアタックサーフェスを変える可能性があります。CTEM を使用して新たな脅威を継続的に監視しない限り、脅威アクターが実際に攻撃を実行する前にそれらの脅威を防御するのは困難になります。

継続的な脅威のエクスポージャー管理を実践するには何が必要かを次に示します。

スコープ (検討範囲の絞り込み) フェーズとは、組織が所有し、サイバー攻撃の対象となる可能性のあるデジタル資産の範囲を決定することを意味します。 例えば、スコープを決めると、組織が管理しているドメイン、サブドメイン、IP アドレスなどを識別できます。

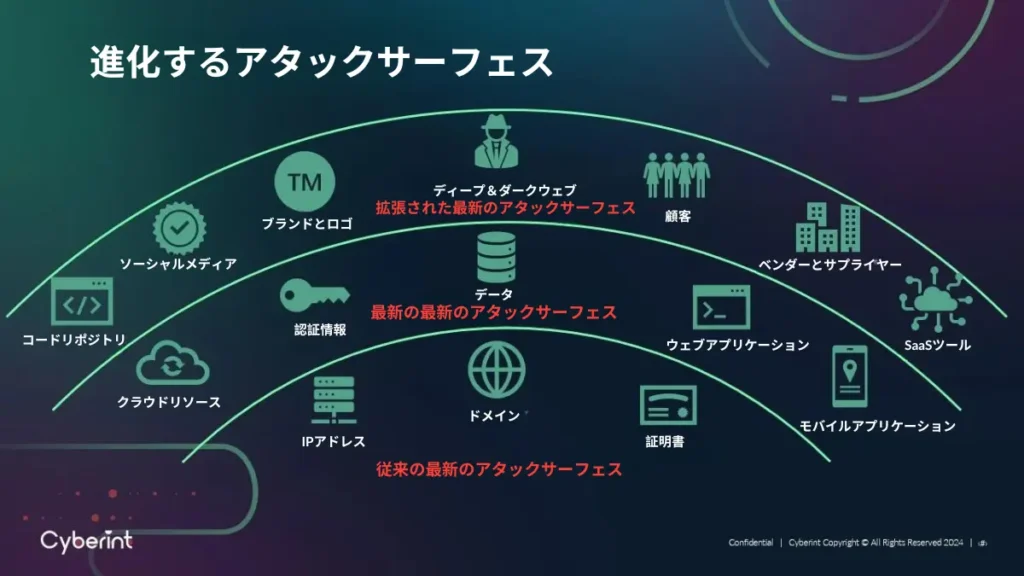

スコープは、攻撃に晒される可能性がある非標準のデジタル資産(例えば、ソーシャル メディア アカウント、依存しているサードパーティ テクノロジーなど)にまで拡張することもできます。アタックサーフェスがはるかに大きく、より複雑になっていることを考慮すると、これは考慮する事項として重要です。Microsoft社は、 「より広範囲でより動的な環境により、アタックサーフェスが拡大している」 と指摘しています。Cyberint による組織のアタックサーフェスの定義については、下のイメージ図をご参照ください。

スコーピング / 検討範囲の絞り込み、は本質的には ASM の一種です。

ASM ツールを使用して企業のデジタル資産を積極的にマッピングおよび追跡することが、効果的な範囲設定の鍵となります。デジタル資産の変化が速すぎるため、デジタル資産の範囲を手動で追跡しようとすることは、殆どの場合には現実的ではありません。アタックサーフェスの進化に合わせてデジタル資産を継続的にマッピングできるツールが必要です。

2. Discovery ディスカバリー / 発見

デジタル資産のリストを取得したら、ディスカバリー /発見 フェーズに進むことができます。これは、影響を与える可能性のある脅威を特定することを意味します。一般的な ASM ツールは、類似ドメインのような脅威を検出しません。フィッシングサイト、詐欺的なソーシャルメディアページ、ダークウェブデータの漏洩などがありますが、これらの脅威は重大です。 Mitre Attackシナリオに関連してすべてのデジタル資産をテストすることが重要です。

「2026 年までに、継続的な脅威のエクスポージャー管理プログラムに基づいてサイバーセキュリティへの投資を優先する組織は、侵害に苦しむ可能性が 3 分の 1 に減少するでしょう。」

ガートナー

“By 2026, organizations prioritizing their security investments based on a continuous exposure management program will be three times less likely to suffer from a breach.”

Gartner

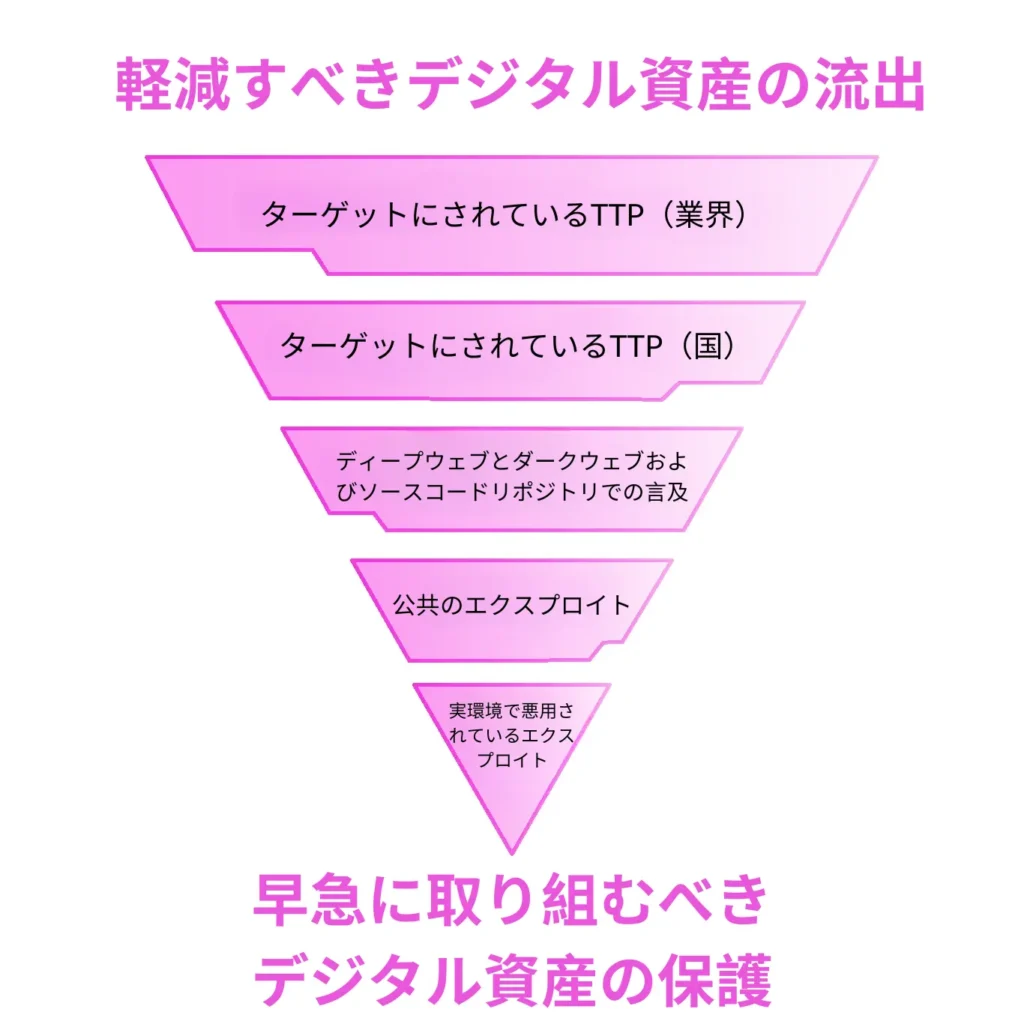

すべての脅威が同じレベルのリスクをもたらす訳ではない為、優先順位付けが CTEM の重要な部分です。

優先順位を付けると、攻撃を引き起こす可能性と潜在的な攻撃が引き起こす可能性のある損害の両方に基づいて、どの脅威に最初に対処するかを決定できます。

優先順位付けは、組織が限られたサイバーセキュリティ リソースを最大限に活用できるようにするために重要です。

残念ながら、多くの ASM ツールは真の優先順位付けを提供していません。

これらは、従来の種類のデジタル資産に対する脅威に優先順位を付けるのに役立ちますが、急速に増大するアタックサーフェス 向けに設計されていません。最新の IT デジタル資産に対して効果的な脅威の優先順位付けを行うには、総てのデジタル資産に対する総ての脅威を考慮し、次の様な要素に基づいて、リスク スコアを割り当てる必要があります。

ASM を脅威インテリジェンスおよび脆弱性インテリジェンスと組み合わせることで、総ての脅威に対して効果的な優先順位付けを生成できます。

検証とは、脅威から防御するために実装したセキュリティ制御が実際に機能することを確認することを意味します。ここで、ペネトレーションテストやレッドチーム演習などの実践が役に立ちます。これらは、脅威アクターが攻撃を実行しようとした時に、導入したツールが効果的に攻撃を阻止できることを検証するのに役立ちます。

CTEM の最後のステップはMobilization / 行動するための召集と準備(動員)のフェーズです。これはリスクを修正することを意味します。最新のアタックサーフェスの広範さと脅威の非常に動的な性質を考慮すると、リスク修正プロセスを最適化する機能が不可欠です。ハンドブックは、チームが従うべき明確な緩和フローを提供する点で役立ちます。

継続的なデジタル資産マッピングから継続的な緩和まで、Cyberint は CTEM プロセスの総ての段階をサポートします。

©1994–2025 Check Point Software Technologies Ltd. All rights reserved.

Copyright | Privacy Policy | Cookie Settings | Get the Latest News

Follow Us