世界第 4 位の経済大国である日本は、自動車、製造、金融、通信など、さまざまな最先端産業の中心地として君臨しており、その攻撃対象領域はサイバー攻撃者にとって主要な標的となっています。日本は西側諸国と同盟を結び、ロシアとの領土紛争、ウクライナへの支援などにより、中国、ロシア、北朝鮮などの国家主体からのサイバー脅威の度合いが高まっています。

Cyberintは、日本企業を保護するために、サイバー攻撃者の継続的な脅威に対してサイバーセキュリティ基盤を強化するタスクを評価しています。本レポートには、重大なサイバーリスクを軽減および防止するための推奨事項が記載されています。

フィッシング キャンペーンは、日本では個人、企業、組織を標的とするサイバー脅威として広く知られています。これらのキャンペーンは、被害者を騙して操作し、個人の認証情報、財務データ、ログイン認証情報などの機密情報を漏らすように仕向けるために組織化されています。

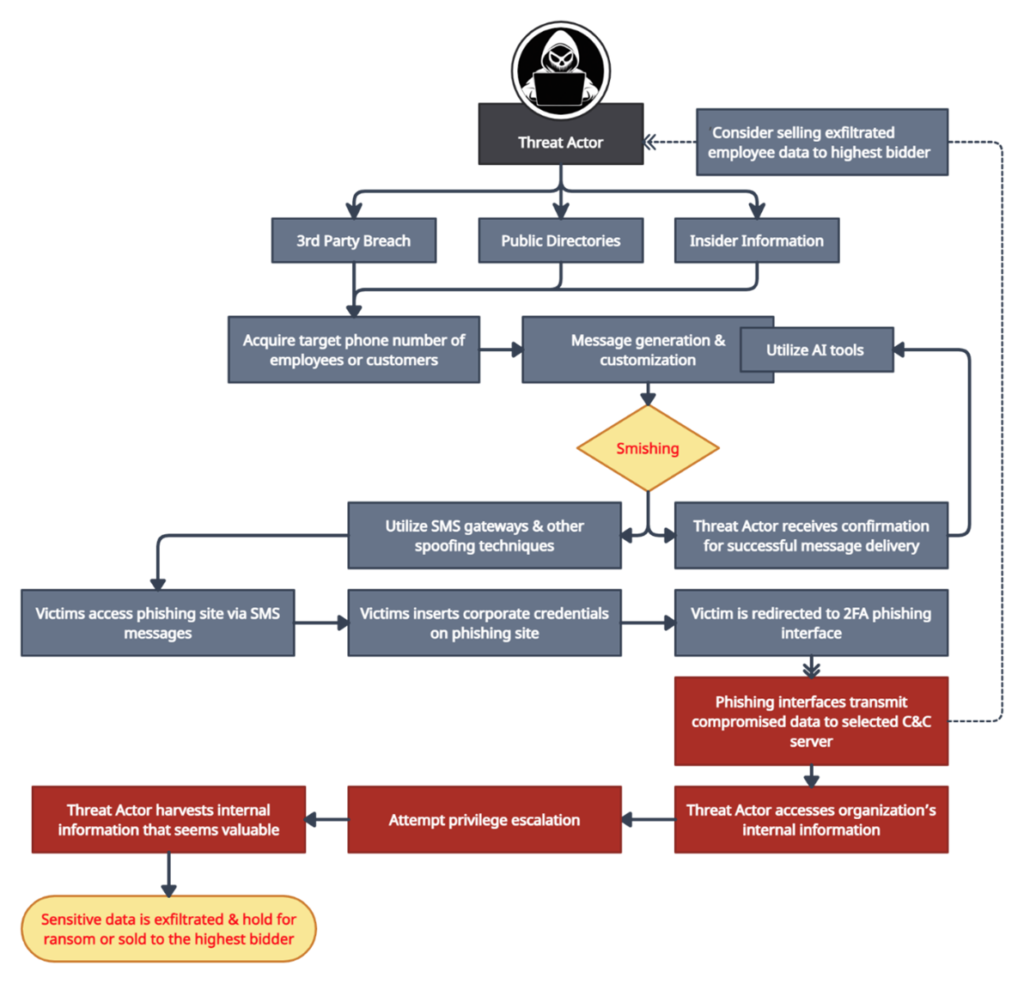

スミッシングとは、携帯番号宛にメッセージを届けることが可能なSMS(ショートメッセージサービス)を悪用するフィッシング詐欺のことです。

ソーシャル エンジニアリング攻撃の分野では、緊急性を強調するために「緊急」、「重要」、「請求書」、「購入」などのキーワードや関連するトリガーを使用するのが一般的な戦略です。これらのキーワードは、電子メール サービスで使用されているスパム フィルターによって広く認識されるようになったため、その分野での有効性が低下しています。ただし、SMS 受信トレイは通常、電子メール サービスと比較して保護レベルが低く、組織が認識する必要があるさまざまな脆弱性があることに留意する必要があります。

このような事例は、Twilio や Cloudflare など、世界中で知られている組織を特に標的にしていることが確認されています。これらのケースでは、SMS メッセージは、従業員を騙して、すぐに対応または注意が必要であると信じ込ませるように作成されています。その結果、従業員は偽のフィッシング インターフェイスにリダイレクトされ、潜在的なセキュリティ侵害にさらされました。

フィッシング ベクトルはスミッシングの最も一般的な方法ですが、被害者に気付かれずにマルウェアを配布するためにも使用できます。これは、特に、ゼロデイ脆弱性の影響を受ける可能性のある Microsoft Outlook や VPN などの個人のモバイル デバイスから企業インターフェイスにアクセスできる場合に、大きな懸念を引き起こします。

日本は比較的デジタル化が進んでいるため、生成型 AI 製品を活用する脅威アクターにとって魅力的なターゲットとなっています。その理由はいくつかあります。生成型 AI は、自動化された脆弱性検出など、さまざまな悪質な活動のための多目的ツールセットを脅威アクターに提供し、攻撃の費用対効果を大幅に高めることができます。更に、AI は、キャンペーンの計画段階と実行段階の両方で脅威アクターを支援し、複数の潜在的なターゲットに合わせて攻撃資料をカスタマイズできるようにします。

Cyberintは、過去 1 年間に、脅威アクターによる AI の武器化の事例を複数目撃しました。WormGPT、WolfGPT、FraudGPT などのモデルは、悪意のあるアクターによって作成されました。これらは主に、複雑なコンピューター ワームやマルウェアの作成、システムの脆弱性の悪用、偽のニュース記事やソーシャル メディアの投稿用の説得力のある欺瞞的なコンテンツの生成、偽造文書や偽の ID の作成、フィッシング攻撃の支援に使用されます。

更に、近年では、英語でソーシャル エンジニアリング攻撃や偵察を行うのが容易なため、脅威アクターは日本本社よりも海外子会社を標的にすることが増えています。しかし、AI の翻訳機能や作成機能の進歩により、近い将来この言語の壁が打ち破られ、この動向が変化する可能性があります。

2024年3月、ICT機器・サービス企業の富士通は、サイバー攻撃を受けたと発表しました。同社はオンライン声明で、複数の業務用コンピューターにマルウェアが存在することを確認したと主張しました。コンピューターには、マルウェアを使用して違法に持ち出される可能性のある機密ファイルと情報が含まれていました。同社はまた、発見後、関係当局に通知し、感染したマシンを直ちに切断したと述べました。この事件はまだ調査中であり、富士通の担当者は情報漏洩があったかどうかを調査しています。

2023年10月、日本のテクノロジー大手LINEヤフー株式会社は、LINEメッセージングアプリのデータ侵害により数十万人の個人情報が漏洩したことを明らかにしました。漏洩には、ユーザーの年齢層、性別、一部のサービス利用履歴など、44万件の個人データが含まれていました。 LINEアプリのデータ侵害では、メールアドレス、名前、所属など約8万6,000件の取引先データと、ID番号とメールアドレスが記載された5万1,000件以上の従業員の記録が漏洩しました。 調査の結果、ハッカーは下請け業者のコンピューター上のマルウェアを介して韓国に拠点を置く関連会社NAVER Cloudに侵入し、データにアクセスしたことが明らかになりました。 この攻撃は、共通の認証を備えた共有人事管理システムを悪用した可能性が高いとされています。

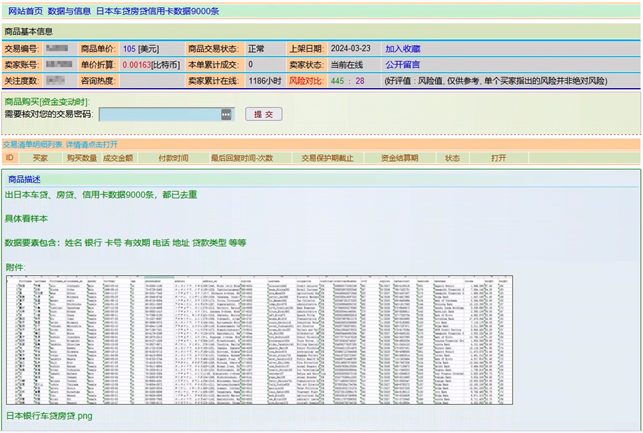

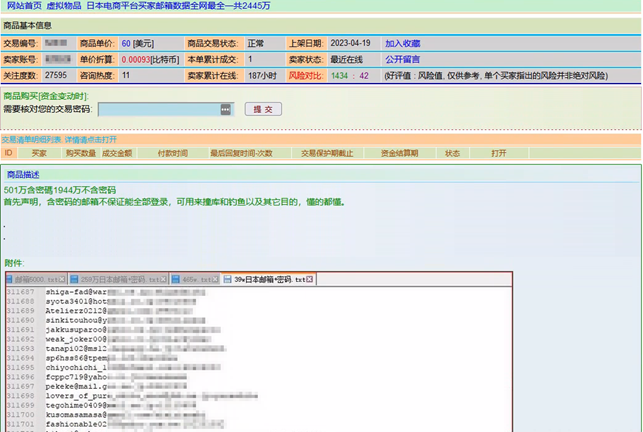

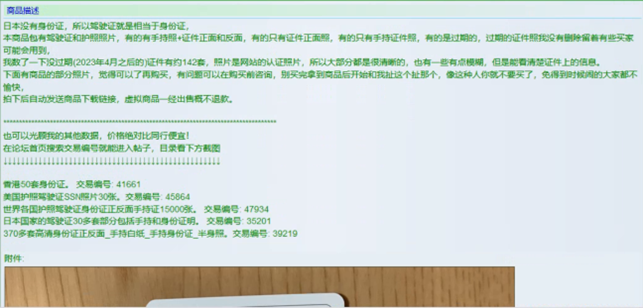

近年、英語圏のアンダーグラウンドフォーラムで日本企業や個人のデータが流通する傾向が顕著になっています。 しかし、Cyberintの監視と分析によると、中国語圏のダークウェブコミュニティでは、日本企業や個人のデータに関する侵害に対する関心が明らかに高まっています。地域的な緊張が高まる中、中国語圏の脅威アクターは、日本企業や個人から盗んだデータを侵害し、売買することに高い関心を示しています。

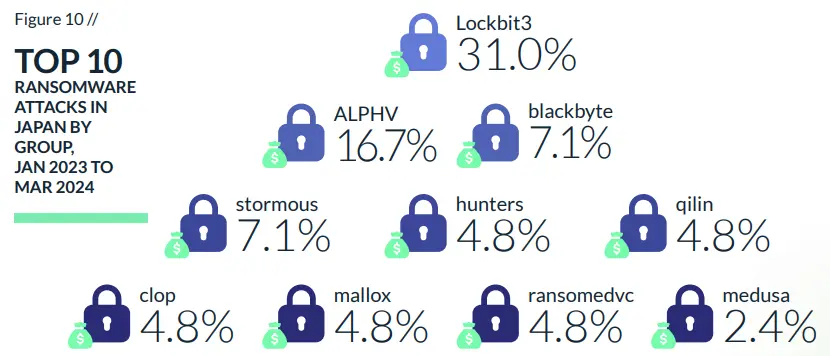

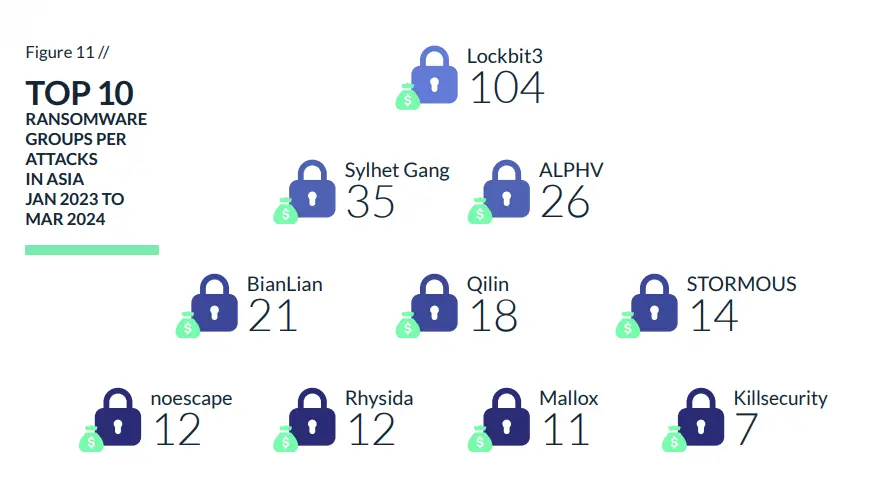

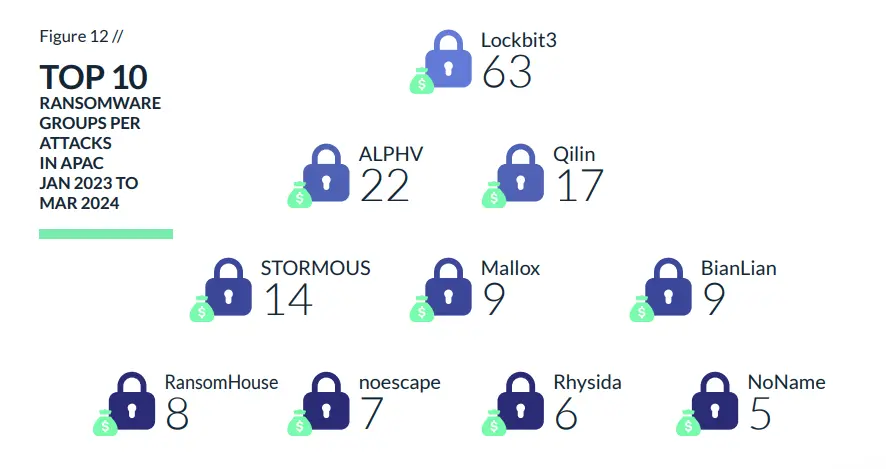

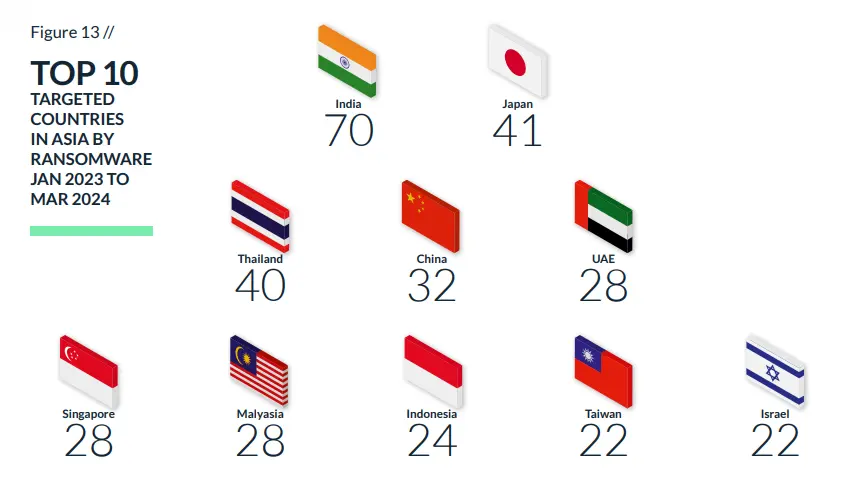

繰り返しになりますが、日本企業はアジアで 2 番目にランサムウェアの標的となっていて主に自動車、テクノロジー、製造、金融、通信の分野で世界有数の強固な拠点を誇る日本において、組織に多大な影響を及ぼしています。ランサムウェア攻撃はその中でも特に日本の製造業を標的としています。

身代金の支払い、インシデント対応コスト、法的措置の可能性など、金銭的損失が大きな影響を及ぼします。中小企業 は、リソースが限られているため、回復に苦労することがよくあります。

業務の中断も大きな影響を及ぼし、重要なシステムに影響を及ぼし、ダウンタイム、サービスの遅延、顧客の不満を引き起こします。機密性の高いビジネス データや顧客情報などのデータ損失は、法的問題、信頼の失墜、金銭的罰則につながる可能性があります。更に、ランサムウェア攻撃は評判を損ない、顧客喪失、ブランド価値の低下、新規ビジネスの獲得の困難につながります。信頼の再構築と評判の回復には、かなりの時間と労力が必要です。以下は、日本および周辺地域に影響を及ぼしているランサムウェア攻撃に関する主要な統計をまとめたグラフと、関与しているランサムウェア グループの概要です。

LockBit ランサムウェアは、今年、他のどのランサムウェアよりも多くのサイバー攻撃に関係しており、世界で最も活発なランサムウェアとしての地位を確立しています。LockBit は 2019 年 9 月に初めて登場し、その後進化を遂げ、2021 年には LockBit 2.0 から現在のバージョンである LockBit 3.0 に移行しました。

LockBit は、主に購入されたアクセス、パッチが適用されていない脆弱性、内部者によるアクセス、ゼロデイ攻撃を通じて、ターゲット ネットワークへの初期アクセスを求めます。「第 2 段階」の LockBit は、被害者のシステムの制御を確立し、ネットワーク情報を収集し、データの盗難や暗号化などの主要な目的を達成します。

LockBit 攻撃では通常、二重の恐喝戦術が採用され、被害者に支払いを促します。まず、暗号化されたファイルへのアクセスを回復するために支払い、次に盗まれたデータが公開されないように再度支払いを促します。ランサムウェア・アズ・ア・サービス (RaaS) として使用される場合、初期アクセス・ブローカー (IAB) は、第一段階のマルウェアを展開するか、または標的組織のインフラストラクチャ内でアクセスを取得します。その後、そのアクセスを主要な LockBit オペレーターに販売し、第二段階の悪用を行います。

LockBit 3.0 は、主に購入したアクセス、パッチ未適用の脆弱性、内部者によるアクセス、ゼロデイ エクスプロイトを通じて、ターゲット ネットワークへの初期アクセスを試みています。LockBit の RaaS モデルでは、主要な運用グループがダーク ウェブ上の広告を通じて初期アクセス ブローカー (IAB) を募集し、リモート デスクトップ プロトコル (RDP) または仮想プライベート ネットワーク (VPN) アクセス用の盗まれた資格情報を入手します。LockBit グループは、パッチ未適用または構成ミスのある企業ネットワークを利用するために、既知のソフトウェア脆弱性に対するエクスプロイトも開発しています。初期アクセスが取得されると、LockBit 3.0 マルウェアはターゲット環境に適した C2 ツールをダウンロードします。LockBit 3.0 の第 2 段階の C2 マルウェアは、Cobalt Strike Beacon、MetaSploit、Mimikatz などの標準的な侵入テスト ツールと、カスタム エクスプロイト コードを使用します。Conti と同様に、LockBit 3.0 はワームのような機能を使用してターゲット ネットワーク内で拡散できます。 LockBit 3.0 マルウェアのソース コードは、セキュリティ研究者による分析から自身を保護することでも有名です。ツールはデフォルトで暗号化されており、適切な環境が検出された場合にのみ復号化されます。

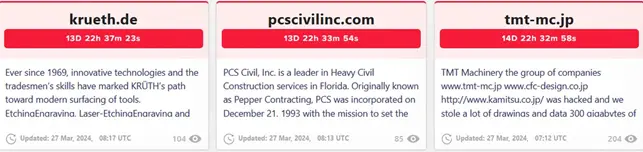

2024年3月18日、化学繊維機械・紡績機械製造業のTMTマシナリー株式会社(本社:大阪)は、サードパーティベンダーが自社の内部システムにアクセスし、機密データの一部を暗号化したと発表しました。これを受けて、3月26日の第一報、4月9日付けの第二報、5月」16日付けの第三報でLockBitはダークウェブのウェブサイトにTMTマシナリー株式会社の社名を掲載しました。TMTマシナリー株式会社は調査を実施し、身代金はまだ支払っておらず、機密情報のないスクリーンショット数枚を除いて、データはオンラインに投稿されていないと主張する声明を発表しました。

ファイル共有サイト:

| Type | Value |

|---|---|

| IP | 212[.]102[.]39[.]138 |

| IP | 194[.]32[.]122[.]35 |

| IP | 178[.]175[.]129[.]35 |

| IP | 178[.]162[.]209[.]138 |

| IP | 178[.]162[.]209[.]137 |

| IP | 172[.]93[.]181[.]238 |

| IP | 156[.]146[.]41[.]94 |

| IP | 216[.]24[.]213[.]7 |

| IP | 37[.]46[.]115[.]29 |

| IP | 37[.]46[.]115[.]26 |

| IP | 37[.]46[.]115[.]24 |

| IP | 37[.]46[.]115[.]17 |

| IP | 37[.]46[.]115[.]16 |

| IP | 212[.]102[.]35[.]149 |

| IP | 178[.]175[.]129[.]37 |

| IP | 91[.]90[.]122[.]24 |

| SHA256 | 5fff24d4e24b54ac51a129982be591aa59664c888dd9fc9f26da7b226c55d835 |

| SHA256 | bb574434925e26514b0daf56b45163e4c32b5fc52a1484854b315f40fd8ff8d2 |

| SHA256 | 9a3bf7ba676bf2f66b794f6cf27f8617f298caa4ccf2ac1ecdcbbef260306194 |

| SHA1 | e141562aab9268faa4aba10f58052a16b471988a |

| SHA1 | 3d62d29b8752da696caa9331f307e067bc371231 |

| SHA1 | 3d62d29b8752da696caa9331f307e067bc371231 |

| MD5 | 03f82d8305ddda058a362c780fe0bc68 |

| MD5 | fd8246314ccc8f8796aead2d7cbb02b1 |

| MD5 | f41fb69ac4fccbfc7912b225c0cac59d |

| MD5 | ee397c171fc936211c56d200acc4f7f2 |

| MD5 | dfa65c7aa3ff8e292e68ddfd2caf2cea |

| MD5 | d1d579306a4ddf79a2e7827f1625581c |

| MD5 | b806e9cb1b0f2b8a467e4d1932f9c4f4 |

| MD5 | 8ff5296c345c0901711d84f6708cf85f |

| MD5 | 8af476e24db8d3cd76b2d8d3d889bb5c |

| MD5 | 6c247131d04bd615cfac45bf9fbd36cf |

| MD5 | 58ea3da8c75afc13ae1ff668855a63 |

ALPHV は BlackCat としても知られ、世界各地の関連会社と連携して Ransomware-as-a-Service (RaaS) を通じて活動する名の知れたランサムウェア グループです。 ALPHV は適応性が高く、主に企業や組織などの大規模な組織をターゲットにしています。上位 3 つのランサムウェア グループにランクされており、起源はコロニアル パイプライン事件で悪名高い DarkSide にまで遡ります。更に、元 REvil メンバーの採用も確認されています。

ALPHV の活動を観察すると、同グループは主にビジネス サービス部門と製造業に重点を置いています。また、その活動のほとんどは米国で行われており、次いでカナダとなっています。

身代金は Cobalt Strike または同様のフレームワークを通じて配布されます。BlackCat の背後にいる者は、LOLBins とカスタム スクリプトを利用してネットワークをナビゲートし、環境に関する情報を収集します。ALPHV 攻撃の初期段階では、フィッシング、ブルート フォース、または不正に取得した認証情報に依存し、多くの場合、リモート デスクトップ プロトコル (RDP) 接続と仮想プライベート ネットワーク (VPN) サービスをターゲットにし、CVE-2019-7481 などの脆弱性を悪用します。ALPHV 攻撃の次の段階では、通常、ALPHV が制御するコマンド アンド コントロール (C2) インフラストラクチャへのリバース SSH トンネルを確立します。接続されると、攻撃は完全にコマンド ライン駆動型になり、人間によって管理され、高度にカスタマイズ可能になります。感染後の ALPHV の主な目的は、被害者のネットワーク内で横方向に移動することであり、PsExec などのツールを使用して Active Directory ユーザーと管理者のアカウントをターゲットにし、機密ファイルを盗み出して暗号化します。ALPHV の主なペイロードは、「Rust」プログラミング言語で書かれた最初の既知のマルウェアであり、Windows と Linux ベースのシステムの両方に感染する可能性があります。ALPHV は、XP 以降 (Windows 11 を含む)、2008 年以降の Windows Server バージョン、Debian および Ubuntu Linux、ESXI 仮想化ハイパーバイザー、ReadyNAS および Synology ネットワーク接続ストレージ製品など、様々なバージョンの Windows に対して有効です。

ALPHV は主に米国、カナダ、英国をターゲットにしていますが、一部の日本企業も攻撃の被害に遭っています。2024 年 3 月 1 日、創業126年を迎えた建設会社の株式会社熊谷組がこの脅威グループに侵入されました。株式会社熊谷組は、登記上本店が福井県福井市に設立され本社を新宿に構える日本の準大手ゼネコンです。侵入されたデータは 5 テラバイトに上るとされています。

更に、ALPHVは2023年11月に日本航空電子工業株式会社、2023年8月に日本の有名時計メーカーであるセイコーグループ株式会社をターゲットにしています。

| Type | Value |

|---|---|

| MD5 | 09bc47d7bc5e40d40d9729cec5e39d73 |

| MD5 | 173c4085c23080d9fb19280cc507d28d |

| MD5 | 20855475d20d252dda21287264a6d860 |

| MD5 | 6c2874169fdfb30846fe7ffe34635bdb |

| MD5 | 6c6c46bdac6713c94debbd454d34efd9 |

| MD5 | 815bb1b0c5f0f35f064c55a1b640fca5 |

| MD5 | 817f4bf0b4d0fc327fdfc21efacddaee |

| MD5 | 82db4c04f5dcda3bfcd75357adf98228 |

| MD5 | 84e3b5fe3863d25bb72e25b10760e861 |

| MD5 | 861738dd15eb7fb50568f0e39a69e107 |

| MD5 | 91625f7f5d590534949ebe08cc728380 |

| MD5 | 9f2309285e8a8471fce7330fcade8619 |

| MD5 | 9f60dd752e7692a2f5c758de4eab3e6f |

| MD5 | a3cb3b02a683275f7e0a0f8a9a5c9e07 |

| MD5 | e7ee8ea6fb7530d1d904cdb2d9745899 |

| MD5 | f5ef5142f044b94ac5010fd883c09aa7 |

| MD5 | fcf3a6eeb9f836315954dae03459716d |

| SHA1 | 1b2a30776df64fbd7299bd588e21573891dcecbe |

| SHA1 | 37178dfaccbc371a04133d26a55127cf4d4382f8 |

| SHA1 | 3f85f03d33b9fe25bcfac611182da4ab7f06a442 |

| SHA1 | 4831c1b113df21360ef68c450b5fca278d08fae2 |

| SHA1 | 8917af3878fa49fe4ec930230b881ff0ae8d19c9 |

| SHA1 | a186c08d3d10885ebb129b1a0d8ea0da056fc362 |

| SHA1 | bf1b0ab5a2c49bde5b5dbe828df3e69af5d724c2 |

| SHA1 | d241df7b9d2ec0b8194751cd5ce153e27cc40fa4 |

| SHA1 | fce13da5592e9e120777d82d27e06ed2b44918cf |

| SHA256 | 31eb1de7e840a342fd468e558e5ab627bcb4c542a8fe01aec4d5ba01d539a0fc |

| SHA256 | 3c300726a6cdd8a39230f0775ea726c2d42838ac7ff53bfdd7c58d28df4182d5 |

| SHA256 | 731adcf2d7fb61a8335e23dbee2436249e5d5753977ec465754c6b699e9bf161 |

| SHA256 | 80dd44226f60ba5403745ba9d18490eb8ca12dbc9be0a317dd2b692ec041da28 |

| SHA256 | F837f1cd60e9941aa60f7be50a8f2aaaac380f560db8ee001408f35c1b7a97cb |

Hunters International は、2023 年 10 月に脚光を浴びたランサムウェアグループです。最初の被害者は 2023 年 10 月 20 日に Web サイトで紹介されたことが判明しています。

研究者は、Hunters International のランサムウェアは、Hive ランサムウェア コードベースの約 60% と技術的な類似性を示していると主張しています。Hive とのこれらの類似点は、以前に解体されたグループの潜在的な進化的関係または派生を示しています。

脅威アクターは、Hive との提携を否定し、販売されていたグループのソース コードを購入しただけだと主張して、この申し立てに応えました。更に、コード内の特定の問題を修正したため、場合によっては誤って復号化が利用できなくなったと主張しました。

Hunters International は、Windows および Linux 環境を特にターゲットとするランサムウェア グループです。データの流出が完了すると、このグループは侵害されたシステム上の暗号化されたファイルに「LOCKED」拡張子を追加します。このグループの活動は世界規模で展開しており、医療、自動車、製造、物流、金融、教育、食品など、幅広い分野に影響を及ぼしています。

Hunters International が実行したランサムウェア攻撃は、HOYA株式会社を標的とし、ファイル復号ツールと引き換えに1,000万ドルの支払いを要求し、侵害された盗まれたファイルの公開を阻止しました。HOYA株式会社は、光学機器、医療機器、電子部品を専門とする日本企業です。30ヵ国以上に160のオフィスと子会社を運営し、世界中に43の研究所のネットワークを有しています。

| Type | Value |

|---|---|

| SHA256 | c4d39db132b92514085fe269db90511484b7abe4620286f6b0a30aa475f64c3e |

BLACKBYTE ランサムウェア

専門家によると、BlackByteは2021年9月に初めて登場し、コーディングが不十分なランサムウェアという評判を得ました。さらに、サイバーセキュリティ企業のTrustwaveは脆弱性を発見し、それを利用して無料の復号ツールを開発しました。脅威アクターは一般的に、エネルギー、農業、金融サービス、公共部門などの業種をターゲットにしています。

戦術、テクニック、手順 (TTPs)

一部の専門家によると、Blackbyte は様々なツールや手法を利用してランサムウェアを仕掛けています。この脅威アクターの手口には、パッチ未適用の Microsoft Exchange Server の悪用、リモート アクセス用の Web シェルの導入、持続性と偵察のための Living-Off-The-Land ツールの使用、コマンド アンド コントロール用の Cobalt Strike ビーコンの使用などがあります。彼らはプロセス ハローイングや脆弱なドライバーによって防御を回避し、カスタム開発されたバックドアで持続性を確保し、データ収集と抽出のための専用ツールを使用しています。

日本企業への最新のサイバー攻撃

Blackbyteランサムウェアグループは、多くの日企業を含む世界中の組織を標的にしています。彼らが標的とした企業の一つは、日本の大手楽器・音響機器メーカーであるヤマハ株式会社の米国オフィスでした。同グループは2023年6月14日に同社に侵入したことを発表しました。その後、2023年7月21日、Akiraと呼ばれる別のランサムウェアグループが同社を漏洩リストに追加しました。

| Type | Value |

|---|---|

| IP | 185.93.6.31 |

| IP | 45.9.148.114 |

| MD5 | 4d2da36174633565f3dd5ed6dc5033c4 |

| MD5 | eed7357ab8d2fe31ea3dbcf3f9b7ec74 |

| MD5 | 0c7b8da133799dd72d0dbe3ea012031e |

| MD5 | 28b791746c97c0c04dcbfe0954e7173b |

| MD5 | b8e24e6436f6bed17757d011780e87b9 |

| MD5 | c010d1326689b95a3d8106f75003427c |

| MD5 | 11e35160fc4efabd0a3bd7a7c6afc91b |

| MD5 | 959a7df5c465fcd963a641d87c18a565 |

| MD5 | 51f2cf541f004d3c1fa8b0f94c89914a |

| MD5 | cea6be26d81a8ff3db0d9da666cd0f8f |

| MD5 | a9cf6dce244ad9afd8ca92820b9c11b9 |

| MD5 | ad29212716d0b074d976ad7e33b8f35f |

| MD5 | d2a15e76a4bfa7eb007a07fc8738edfb |

| MD5 | cd7034692d8f29f9146deb3641de7986 |

| MD5 | 695e343b81a7b0208cbae33e11f7044c |

| MD5 | a77899602387665cddb6a0f021184a2b |

| MD5 | 52b8ae74406e2f52fd81c8458647acd8 |

| MD5 | 8dfa48e56fc3a6a2272771e708cdb4d2 |

| MD5 | ae6fbc60ba9c0f3a0fef72aeffcd3dc7 |

| MD5 | 659b77f88288b4874b5abe41ed36380d |

| MD5 | 5f40e1859053b70df9c0753d327f2cee |

| MD5 | d9e94f076d175ace80f211ea298fa46e |

| MD5 | 31f818372fa07d1fd158c91510b6a077 |

| MD5 | 7139415fecd716bec6d38d2004176f5d |

| MD5 | d4aa276a7fbe8dcd858174eeacbb26ce |

| MD5 | e46bfbdf1031ea5a383040d0aa598d45 |

| MD5 | d63a7756bfdcd2be6c755bf288a92c8b |

| MD5 | 296c51eb03e70808304b5f0e050f4f94 |

| MD5 | 1473c91e9c0588f92928bed0ebf5e0f4 |

| MD5 | 1785f4058c78ae3dd030808212ae3b04 |

| MD5 | 4ce0bdd2d4303bf77611b8b34c7d2883 |

| MD5 | 405cb8b1e55bb2a50f2ef3e7c2b28496 |

| MD5 | 151c6f04aeff0e00c54929f25328f6f7 |

| MD5 | df7befc8cdc3c5434ef27cc669fb1e4b |

| MD5 | 8320d9ec2eab7f5ff49186b2e630a15f |

| MD5 | d9e94f076d175ace80f211ea298fa46e |

| MD5 | c13bf39e2f8bf49c9754de7fb1396a33 |

| MD5 | 58e8043876f2f302fbc98d00c270778b |

| MD5 | 5c0a549ae45d9abe54ab662e53c484e2 |

| MD5 | 9344afc63753cd5e2ee0ff9aed43dc56 |

| MD5 | e2eb5b57a8765856be897b4f6dadca18 |

| SHA-1 | f3574a47570cccebb1c502287e21218277ffc589 |

| SHA-1 | ee1fa399ace734c33b77c62b6fb010219580448f |

| SHA-1 | c90f32fd0fd4eefe752b7b3f7ebfbc7bd9092b16 |

| SHA-256 | e837f252af30cc222a1bce815e609a7354e1f9c814baefbb5d45e32a10563759 |

| SHA-256 | 1df11bc19aa52b623bdf15380e3fded56d8eb6fb7b53a2240779864b1a6474ad |

| SHA-256 | 91f8592c7e8a3091273f0ccbfe34b2586c5998f7de63130050cb8ed36b4eec3e |

一般的に、東アジア地域では、北朝鮮やロシアの主要な APT から中華人民共和国 (PRC) に関連するものまで、国家が支援する高度な持続的攻撃グループの存在が顕著です。

日本は、その地政学的立場と、QUADやNATOなどの組織との戦略的同盟関係から、APT10、APT41、APT29、Fancy Bear、Lazarus Groupなど、いくつかのAPTの標的となっており、この地域の著名なAPTグループによる監視が続く可能性があります。以下に、最も関連性の高い3つのAPTについて簡単に説明します。

APT10

2006年から活動しているAPT10は、中国政府と提携しているサイバースパイ集団で、中国国家安全部(MSS)と関係がある可能性があります。2018年、この集団は少なくとも12ヵ国から企業秘密や技術に侵入し、盗み出したことで悪名を馳せました。様々なセキュリティ機関がAPT10をMenuPass(FireEye)、Stone Panda(CrowdStrike)、APT10(Mandiant)、POTASSIUM(Microsoft)など、色々な呼び名を付けています。APT集団としては異例の動きだが、APT10は2022年6月に、悪意ある活動を隠すためにランサムウェア攻撃を囮(おとり)として利用しているのが確認されました。

攻撃手法

APT10 は、スピアフィッシングやサプライチェーン攻撃など、従来の攻撃方法と最新の攻撃方法を組み合わせて使用しています。2009 年以降、このグループはスピアフィッシング攻撃で LNK ファイルと二重拡張子のファイルを使用しています。特に、2017 年以降、APT10 はグローバル サービス プロバイダーを通じてハッキングを開始し、高度なサプライチェーン攻撃を利用して被害者のネットワークにアクセスしています。

このグループは、DLL ハイジャック/サイドローディング、プロセス ハローイング手法を採用し、Exchange サーバーの ProxyLogon や ProxyShell などのトレンドの脆弱性を利用しています。2022 年半ば頃、APT10 がスパイ活動関連の活動を隠蔽するためにランサムウェアを囮として使用した際に、大きな変化が見られました。

APT10 は、ScanBox などの情報窃盗、Quasar、PlugX、P8RAT、PoisonIvy などの RAT、BugJuice (RedLeaves)、SodaMaster、Hartip、SnuGride、HayMaker、Uppercut などのバックドアなど、様々なマルウェアを利用しています。HUI Loader、Ecipekac、FYAnti などのローダー、Impacket.AI や ChChes などのトロイの木馬も APT10 の武器の一部です。更に、Rook、Pandora、AtomSilo、LockFile、Night Sky などのランサムウェアも APT10 によるものとされています。APT10 は、AdFind、certutil、Cobalt Strike、Ecipekac、esentutl、Mimikatz、PsExec、PowerSploit、Wevtutil、tcping、Ntdsutil、Csvde、pwdump など、様々なツールを使用しています。

APT10は中国の政府機関と密接なつながりがあり、その活動は中国の国益と一致しています。このグループは2018年のオリンピック中にサイバー攻撃に関与しており、Olympic Destroyerマルウェアのコード断片はAPT10にまで遡ります。Intrusion Truthは9月に、APT10と中国の諜報機関、特に中国国家安全部(MSS)との関係を報じました。2人の中国人、Zhu HuaとZhang Shilongは2018年に45社以上のテクノロジー企業と米国政府機関のネットワークに侵入したとして起訴され、APT10とのさらなるつながりが明らかになりました。

2020年、シマンテックは日本の組織を標的としたAPT10のキャンペーンを明らかにしました。2022年4月、APT10の活動は、JollyFrogと呼ばれるマルウェアのアップグレード版を使用して、TA410という別の脅威グループと交差し、両者のつながりを更に示唆しました。

2022年から2024年にかけて、APT10はLODEINFOファイルレスマルウェアを含んだフィッシングメールを使用して、主に政治機関を標的とした日本の攻撃を開始しました。時間の経過と共に、特に2023年には、このマルウェアは複数の反復を経て進化し、高度なリモートコード実行と検出回避技術を組み込んでいました。

IOCs/侵害の痕跡情報

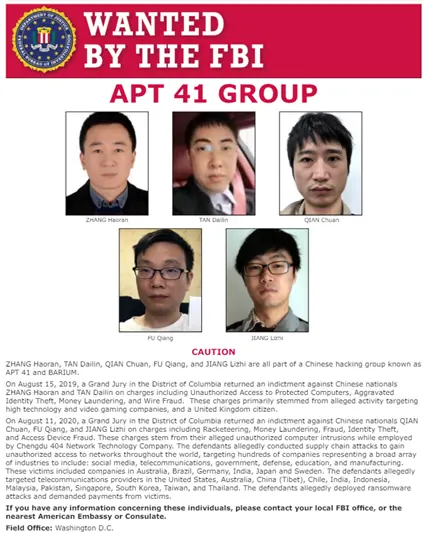

他の中国の諜報組織と同様に、APT41 の標的戦略は主に中国の 5 カ年経済発展計画に沿っています。このグループは、医療、ハイテク、通信セクターで活動する組織への戦略的アクセスを効果的に確立し、維持しています。APT41 は主にビデオゲーム業界における金銭目的の活動に焦点を当てていますが、高等教育、旅行サービス、ニュース/メディア企業を標的とした活動も行っており、より広範な監視アジェンダを示唆しています。

ビデオゲーム業界における APT41 の金銭的活動には、仮想通貨の操作や、ランサムウェアの展開の試みも含まれます。このグループは、標的のネットワークをナビゲートする能力を示しており、Windows システムと Linux システム間をシームレスに移行してゲーム制作環境にアクセスします。その後、ソースコードとデジタル証明書を盗み、後者を使用してマルウェアに署名します。更に、APT41 は制作環境へのアクセスを利用して、悪意のあるコードを正規のファイルに挿入し、その後、疑いを持たない被害者組織に配布します。これらのサプライ チェーン侵害戦術は、APT41 の顕著なスパイ活動の兆候です。

興味深いことに、サプライ チェーン侵害の複雑さと規模にもかかわらず、APT41 は個々のシステム識別子を綿密に照合することで、後続のマルウェアの展開を特定の被害者システムに限定しています。この多段階アプローチは、標的を絞ったマルウェアの配信を確実にするだけでなく、意図した被害者の真の範囲を隠すことにもなります。これは、電子メール アドレスに基づいてターゲットを明らかにすることが多い従来のスピア フィッシング キャンペーンとは異なります。

APT41 は、特にソフトウェア サプライ チェーンの侵害などの金銭目的の活動において、洗練された手法を採用しています。正規のファイルにコードを挿入することで、組織に重大な脅威をもたらし、データを盗み、システムを操作します。ブート キットなどの高度なマルウェアを利用することで、検出されることなくデータ抽出が可能になります。

Lowkey マルウェアと Deadeye ランチャーを利用することで、検出を回避しながら即座に偵察する能力が明らかになります。スピア フィッシング メールは、サイバー スパイ活動と金銭目的の両方で頻繁に使用され、取得した個人情報を使用して高レベルのターゲット向けにカスタマイズされることがよくあります。

米国保健福祉省の報告によると、APT41 は悪意のある活動に様々なソフトウェア ツールを活用しています:

| IP | C&C Domains |

|---|---|

| 45.142.214.242 | delaylink[.]tk, javaupdate.biguserup[.]workers.dev |

| 45.153.231.31 | |

| 45.144.31.31 | colunm[.]tk |

| 45.142.214.56 | mute-pond-371d.zalocdn[.]workers.dev, cs16.dns04[.]com |

| 45.140.146.169 | gentle-voice-65e3.bsnl[.]workers.dev, newimages.socialpt2021[.]tk, updata.microsoft-api[.]workers.dev |

| 45.142.212.47 | socialpt2021[.]club, mute-pond-371d.zalocdn[.]workers.dev |

| 185.250.150.22 | mute-pond-371d.zalocdn[.]workers.dev |

| 45.133.216.21 | |

| 45.153.231.32 | |

| 185.118.166.66 | colunm[.]tk |

ラザルスグループは、ヒドゥンコブラ、ジンク、APT-C-26、ガーディアンズ・オブ・ピース、グループ77、フー・イズ・ハッキング・チーム、スターダスト・チョリマ、ニッケル・アカデミーなど、数多くの別名で知られ、朝鮮民主主義人民共和国(DPRK)の偵察総局(RGB)の管轄下で活動しています。2017年、連邦捜査局(FBI)と国土安全保障省(DHS)の分析に基づき、米国政府が発行した共同技術警報(TA17-164A)では、ヒドゥンコブラが「北朝鮮の国家支援を受けた悪意のあるサイバー組織」であると特定されました。

ラザルスグループの活動は北朝鮮の政治的利益と密接に一致しており、韓国と米国が主な標的となっています。しかし、同グループはアフガニスタン、オーストラリア、オーストリア、バングラデシュ、ベルギー、ブラジル、カナダ、中国、フランス、ドイツ、グアテマラ、香港、インド、イタリア、日本、メキシコ、オランダ、ニュージーランド、ポーランド、ロシア連邦、サウジアラビア、スペイン、スイス、タイ、トルコ、英国など、他の国々にも活動を広げています。

他の国家系脅威アクターよりも広範囲に活動するラザルス グループの目的は、情報窃盗、金銭的強要、スパイ活動、破壊活動、混乱など多岐にわたります。同グループは、金銭的利益を目的とした銀行強盗、暗号通貨窃盗、ランサムウェア攻撃に加え、エネルギー、航空、防衛などの分野を標的に戦略的に重要な情報を入手しています。

ラザルスグループは時間の経過と共に戦略を洗練させ、様々な組織に対する初期の DDoS 攻撃から、より破壊的なマルウェアと TTP の武器を採用することに移行しました。

グループの攻撃パターンはさまざまですが、通常は同様の手順に従います。ラザルスグループは、脆弱性と最適な攻撃タイミングを確認するために潜在的な被害者を徹底的に偵察し、高度な攻撃を綿密に計画します。

ラザルスグループ は、スピアフィッシング、サプライチェーン攻撃、ウォーターホール攻撃、ゼロデイ脆弱性の悪用などの手法を利用して、標的のネットワークにアクセスし、リモートアクセストロイの木馬 (RAT)、バックドア、ボットネットなどのカスタムビルドのマルウェアを通じて持続性を維持します。

ラザルスグループは、検出を回避して痕跡を隠すために、ログとデータを削除し、必要に応じてマルウェアまたはランサムウェアを展開します。検出された場合は、マルウェアをすぐに再パッケージ化し、暗号化キーとアルゴリズムを変更して、フォレンジック調査を回避するために迅速に行動します。

ディスク消去マルウェアの使用を含む攻撃的な戦術で知られる ラザルスグループ は、混乱、妨害、金銭窃盗、スパイ活動に重点を置いています。彼らは、バックドア (Appleseed、HardRain、BadCall、Hidden Cobra、Destroyer、Duuzer)、RAT (Fallchill、Joanap、Brambul)、悪名高いランサムウェア Wannacry などの様々なツールを利用して、攻撃用のカスタム マルウェアを継続的に開発および変更しています。

ラザルスグループは、攻撃において、Adobe Flash Player、Microsoft Office、韓国のローカル ソフトウェア (Hangul Word Processor など)、SWIFT 金融ソフトウェアの脆弱性など、ゼロデイ脆弱性と既知のエクスプロイトの両方を活用しています。

ラザルスグループの暗号イーサリアムアドレス:

WannacryのIOCs/侵害の痕跡情報

| Hash Type | Hash Value |

|---|---|

| MD5 | 5a89aac6c8259abbba2fa2ad3fcefc6e |

| MD5 | 05da32043b1e3a147de634c550f1954d |

| MD5 | 8e97637474ab77441ae5add3f3325753 |

| MD5 | c9ede1054fef33720f9fa97f5e8abe49 |

| MD5 | f9cee5e75b7f1298aece9145ea80a1d2 |

| MD5 | 638f9235d038a0a001d5ea7f5c5dc4ae |

| MD5 | 80a2af99fd990567869e9cf4039edf73 |

| MD5 | c39ed6f52aaa31ae0301c591802da24b |

| MD5 | db349b97c37d22f5ea1d1841e3c89eb4 |

| MD5 | f9992dfb56a9c6c20eb727e6a26b0172 |

| MD5 | 46d140a0eb13582852b5f778bb20cf0e |

| MD5 | 5bef35496fcbdbe841c82f4d1ab8b7c2 |

| MD5 | 3c6375f586a49fc12a4de9328174f0c1 |

| MD5 | 246c2781b88f58bc6b0da24ec71dd028 |

| MD5 | b7f7ad4970506e8547e0f493c80ba441 |

| MD5 | 2b4e8612d9f8cdcf520a8b2e42779ffa |

| MD5 | c61256583c6569ac13a136bfd440ca09 |

| MD5 | 31dab68b11824153b4c975399df0354f |

| MD5 | 54a116ff80df6e6031059fc3036464df |

| MD5 | d6114ba5f10ad67a4131ab72531f02da |

| MD5 | 05a00c320754934782ec5dec1d5c0476 |

| MD5 | f107a717f76f4f910ae9cb4dc5290594 |

| MD5 | 7f7ccaa16fb15eb1c7399d422f8363e8 |

| MD5 | 84c82835a5d21bbcf75a61706d8ab549 |

| MD5 | bec0b7aff4b107edd5b9276721137651 |

| MD5 | 86721e64ffbd69aa6944b9672bcabb6d |

| MD5 | 509c41ec97bb81b0567b059aa2f50fe8 |

| MD5 | 8db349b97c37d22f5ea1d1841e3c89eb |

| SHA1 | 6fbb0aabe992b3bda8a9b1ecd68ea13b668f232e |

| SHA256 | 0a73291ab5607aef7db23863cf8e72f55bcb3c273bb47f00edf011515aeb5894 |

| SHA256 | 21ed253b796f63b9e95b4e426a82303dfac5bf8062bfe669995bde2208b360fd |

| SHA256 | 228780c8cff9044b2e48f0e92163bd78cc6df37839fe70a54ed631d3b6d826d5 |

| SHA256 | 2372862afaa8e8720bc46f93cb27a9b12646a7cbc952cc732b8f5df7aebb2450 |

| SHA256 | 2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d |

| SHA256 | 3ecc7b1ee872b45b534c9132c72d3523d2a1576ffd5763fd3c23afa79cf1f5f9 |

| SHA256 | 43d1ef55c9d33472a5532de5bbe814fefa5205297653201c30fdc91b8f21a0ed |

| SHA256 | 49fa2e0131340da29c564d25779c0cafb550da549fae65880a6b22d45ea2067f |

| SHA256 | 4a468603fdcb7a2eb5770705898cf9ef37aade532a7964642ecd705a74794b79 |

| SHA256 | 616e60f031b6e7c4f99c216d120e8b38763b3fafd9ac4387ed0533b15df23420 |

| SHA256 | 66334f10cb494b2d58219fa6d1c683f2dbcfc1fb0af9d1e75d49a67e5d057fc5 |

| SHA256 | 8b52f88f50a6a254280a0023cf4dc289bd82c441e648613c0c2bb9a618223604 |

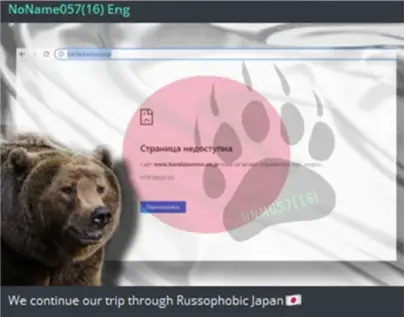

ロシアとウクライナの紛争はハクティビズムの新たな波を引き起こし、親ロシア派と親ウクライナ派のグループが互いの組織や同盟国に対してサイバー攻撃を仕掛けました。これらのグループの一部は公式の関係を否定しているものの、ロシア政府と連携していると考えられています。注目すべきは、日本は西側同盟国に対する地政学的立場に加えて、クリル諸島をめぐってロシアと領土紛争を抱えていることです。

過去1年間、ロシアとウクライナの戦争が続いており、2023年10月からイスラエルとハマスが対立が激化している為、サイバースペースを新たな戦場として利用しようとする個人やグループが増えています。

2023年を通じて、国際原子力機関が福島第二原子力発電所の廃水の放出を許可する決定を下したことを受けて、日本国内の数十の政府機関が 「OpFukushima」 と呼ばれる匿名のハクティビストおよびVulzSecの活動の標的となりました。

更に、KillnetとNoName057(16)は、主にウクライナへの支援を理由に、他の西側諸国や同盟国とともに日本を標的にしています。

通常、ハクティビストが最もよく使う手法は、分散型サービス拒否 (DDoS) 攻撃です。これは、ターゲット サーバーにトラフィックを大量に送り込み、正当なユーザーがアクセスできない状態にします。Web サイトの改ざんも一般的な戦術の 1 つで、Web サイトの外観やコンテンツを不正に変更してメッセージを伝えたり、操作を妨害したりします。これらの TTP により、ハクティビストは発言力を強めることができます。

2023年10月下旬、イスラエルとパレスチナの紛争が続く中、日本がイスラエルへの支持を表明したことを受けて、OpJapanと呼ばれるオンラインハクティビズムキャンペーンが出現しました。キャンペーンに関与した主なグループは、アノニマスと提携していると主張するパキスタンを拠点としている「Pakistani Leet Hackers」である。

もう1つの参加グループは「GHOSTS of Palestine」です。キャンペーンは主に、複数のセクターに渡る様々な企業のWebサイトに対するDDoS攻撃で構成されていました。キャンペーンの最後の活動は2023年11月初旬に報告され、それ以降、新しい活動は確認されていません。

この攻撃の被害者には、駐日イスラエル大使館経済部、日本最大のオンラインカジノ「リリベット」、日本原子力学会、ヤフージャパン、複数の日本政府所有のドメインなどが含まれています。

Cyberint は、継続的なフィッシング検出という積極的なアプローチを取ることを推奨しています。検出と並行して、Cyberint は著作権侵害を理由に Web サイトの削除を実行することを推奨しています。ご要望に応じて、Cyberint がお客様に代わって削除手続きをお手伝いします。

Web サイトが広範なフィッシング キャンペーンの一部である場合、Cyberint は調査の実施を推奨しています。これにより、潜在的な脆弱性を特定し、適切なセキュリティ対策を実施できるようになります。

Cyberint は、脅威アクターが頻繁に利用するダークウェブ、ハッキングフォーラム、および関連するアンダーグラウンドプラットフォームの継続的な監視を実施することを強く推奨します。このプロアクティブなアプローチは、潜在的なデータ侵害をタイムリーに検出するために不可欠です。

警戒を怠らず、これらのチャネルを定期的に監視することで、機密情報や組織のサードパーティベンダーへの侵害や不正アクセスの兆候を迅速に特定できます。

早期検出により迅速な対応策が可能になり、潜在的な侵害の影響を最小限に抑え、組織の資産と評判を保護します。 Cyberint チームは、包括的な監視戦略の設定と、リスクを効果的に軽減するための堅牢なセキュリティ対策の実装を喜んでサポートします。

Cyberint の多言語サイバー専門家は、中国語、ロシア語などの言語を含む主要なアンダーグラウンドフォーラムで分析と調査を行うための十分な能力を備えています。

多層的なセキュリティ アプローチを採用し、巧妙な戦術に対抗できるようにカスタマイズされたベスト プラクティスを実装することが不可欠です。

©1994–2026 Check Point Software Technologies Ltd. All rights reserved.

Copyright | Privacy Policy | Cookie Settings | Get the Latest News

Follow Us