Überwachung des Deep & Dark Web

Wir sammeln und analysieren Millionen schwer fassbarer Deep- & Dark-Web-Quellen, die andere übersehen, und identifizieren dabei schnell geleakte Zugangsdaten, Markenerwähnungen, PII und mehr. Mit virtuellem HUMINT sowie unseren leistungsstarken AI-Engines und Analystenteams treten wir aktiv mit Threat-Actor-Communities in Kontakt.

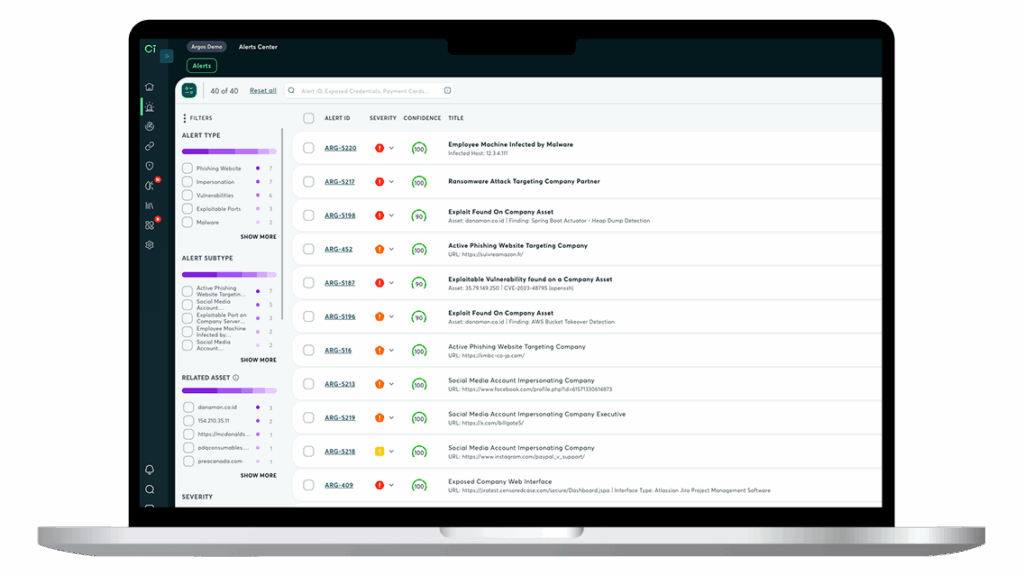

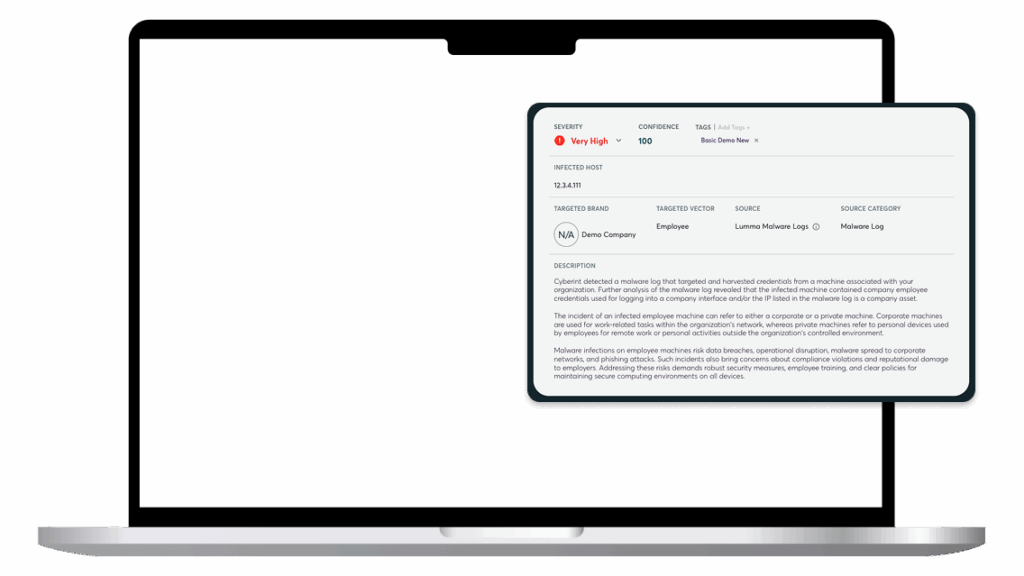

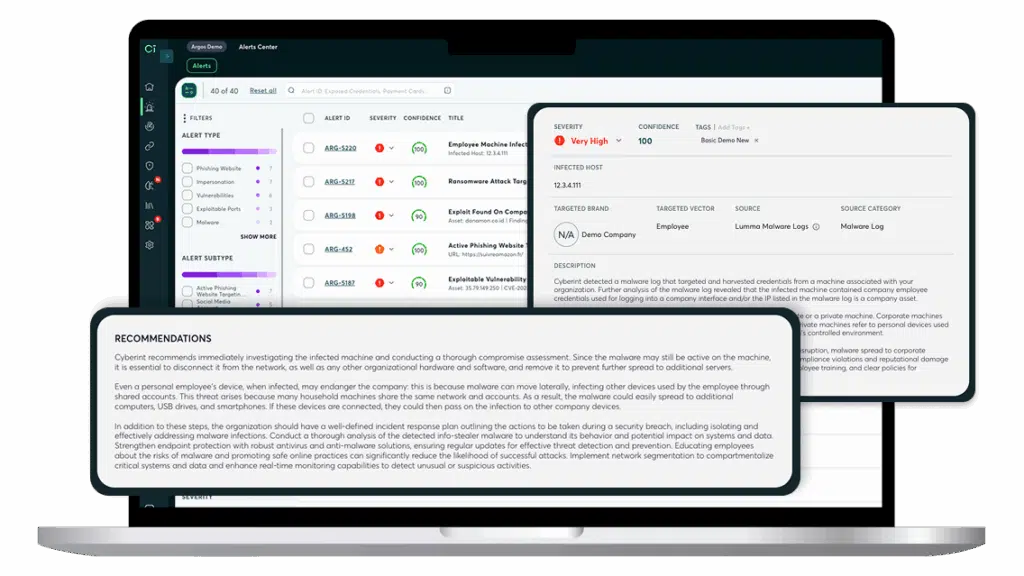

Sehen Sie sich die Threat-Intelligence- und Deep-&-Dark-Web-Monitoring-Lösung in Aktion an.

Die Stärke des Dark-Web-Huntings

Heben Sie Ihr Cyber-Security-Programm mit dem Cyber-Hunting-Tool auf ein neues Niveau. Verstehen Sie die Threat Landscape Ihrer Organisation, vertiefen Sie sich in die Bedrohungen, denen Sie am wahrscheinlichsten ausgesetzt sind, untersuchen Sie gezielte Angriffe und jagen Sie nach Bedrohungen, die der Erkennung entgehen.

So funktioniert es

Entdecken Sie bekannte und unbekannte Ressourcen und Zugangspunkte

Die Schutzschicht umgehen

Leaked Data identifizieren

Quelle bestimmen

Für maximalen Impact priorisieren

Ressourcen

Finden Sie es selbst heraus.

Beginnen Sie Ihre Transformation im externen Risikomanagement.

Fragen Sie nach einer DemoFAQs

Wie invasiv ist Cyberints externer Discovery Process? Gibt es beim Scannen aktive Tests?

Cyberint entdeckt kontinuierlich das Open, Deep und Dark Web, um alle externen IT-Assets im digitalen Footprint eines Kunden zu identifizieren. Der Prozess ist vollständig automatisiert und passiv, sodass keine Sicherheitskontrollen aktiv validiert oder getestet werden. Der Discovery Process löst keine „Alarmglocken“ aus und vermittelt Sicherheitsteams nicht den Eindruck, dass ein Angriff im Gange ist. Es gibt keine Auswirkungen auf den normalen Betrieb.

Es gibt eine optionale zusätzliche Funktion namens Active Exposure Validation, die wir unten näher erläutern und die tatsächlich aktiv validiert.

Mithilfe öffentlich verfügbarer Daten wie DNS-Einträgen, WHOIS-Daten und SSL-Zertifikaten ist das Attack Surface Management-Modul von Cyberint in der Lage, die externe Attack Surface einer Organisation zu kartieren. Alle entdeckten Assets werden auf gängige Sicherheitsprobleme überprüft. Die Kategorien der erkannten Assets sind: IP-Adressen, Domains, Subdomains, Cloud-Speicher und Organisationen (d. h. eingetragene Marken).

Dies sind die Arten von Sicherheitsproblemen, die wir identifizieren:

-

Certificate-Authority-Probleme

-

Kompromittierte Zugangsdaten

-

Probleme mit der E-Mail-Sicherheit

-

Ausnutzbare Ports

-

Exponierte Cloud-Speicher

-

Exponierte Weboberflächen

-

Übernahmegefährdete Subdomains

-

Mailserver auf Blocklisten

-

SSL/TLS-Probleme

Über Active Exposure Validation (AEV):

Die AEV-Funktionalität von Cyberint geht über die typische CVE-Erkennung hinaus, um aktiv die Ausnutzbarkeit zu testen. AEV führt auch andere automatisierte Tests durch, um gängige Sicherheitsprobleme in den digitalen Assets Ihrer Organisation aufzudecken, die außerhalb des Rahmens einer Vulnerability-Datenbank liegen. Alerts werden in Echtzeit ausgegeben, sodass Sie Ihre dringendsten Risiken schnell identifizieren und remediaten können. AEV ermöglicht es, den entscheidenden Validierungsschritt im CTEM-Framework umzusetzen.

Mein Unternehmen hat viele verschiedene Marken, kann ich sie einzeln überwachen?

Ja, da unsere Plattform mandantenfähig ist, können wir für jede Marke eine Attack-Surface-Management-(ASM)-Instanz einrichten und die Marken separat überwachen.

Können Sie Aktionen auf Grundlage von Alerts automatisieren und mit anderen Tools integrieren?

Ja. Alle Alerts können automatisch an SIEM-/SOAR-Plattformen gesendet werden, um automatisierte Playbooks auszulösen. Wir verfügen über eine API, die unsere Informationen in bestehende SIEM-/SOAR-Lösungen integrieren und mit Informationen aus anderen Intelligence-Plattformen korrelieren kann. Wir integrieren außerdem out of the box mit Splunk, Azure AD, AWS, JIRA, OKTA, Qradar und XSOAR.

Wir haben außerdem eine Threat-Intelligence-Plattform, die verschiedene Threat-Intel-Feeds kombiniert und priorisiert und an SIEM-/SOAR-Lösungen sendet, um Remediation durchzuführen.

Welche Quellen decken Sie ab?

Wir decken Tausende von Quellen aus dem Clear, Deep und Dark Web ab. Wir decken ab:

-

Suchmaschinen wie Bing und Google

-

Alle großen Cybercrime-Foren wie Breach Forums usw.

-

Instant-Messaging-Plattformen wie Telegram und Discord

-

Soziale Medien

-

Blogs

-

GitHub und andere Paste-Sites

-

App-Stores

-

File-Sharing-Webseiten

-

Security Feeds

-

Datenleak-Seiten

-

Kreditkarten-Shops

-

Schwarzmärkte wie RussianMarket und 2easy.shop

-

Malware-Logs

-

Dark Networks

-

und mehr.

5 % unserer Quellen gelten als „Dark Web“. Der Rest befindet sich im Clear/Deep Web.

Wie oft crawlen und scrapen Sie Ihre Quellen? Und wie umgehen Sie eine Entdeckung?

Jede Quelle wird entsprechend den dafür erlaubten Richtlinien gecrawlt und gescraped. Wenn zum Beispiel ein Dark-Web-Forum auf verdächtige Scraping-Aktivitäten überwacht wird, stellen wir sicher, dass wir Informationen in einem Tempo sammeln, das keinen Verdacht erregt. Wir versuchen, jede Quelle aktuell zu halten, mit nicht mehr als einer Woche zwischen den einzelnen Scrapings (oft deutlich häufiger).

Wie gehen Sie mit Sprachbarrieren um?

Wir verfügen über automatisierte Übersetzungsmechanismen, und das Cyberint-Team spricht fließend mehr als 22 Sprachen, darunter Russisch, Arabisch, Englisch, Chinesisch, Japanisch, philippinische Sprachen wie Tagalog, Ilocano und Ilonggo sowie viele mehr.

Können Sie neue Quellen auf Anfrage hinzufügen?

Unser Sources-Team sucht ständig nach weiteren Quellen und fügt neue hinzu. Jede Anfrage wird vom Team geprüft, und wir fügen gerne zusätzliche Quellen hinzu, die unseren Kunden einen Mehrwert bieten können. Die Bearbeitungszeit für das Hinzufügen einer Quelle ist relativ kurz (in der Regel 1–4 Wochen).

Erstellen Sie generische Bedrohungsberichte?

Check Point verfügt über ein sehr erfahrenes Research-Team, das globale Bedrohungsereignisse verfolgt und regelmäßig Research-Reports veröffentlicht. Jedes wichtige globale Ereignis wird vom Research-Team von Cyberint/Check Point abgedeckt. – Zum Beispiel haben wir Berichte veröffentlicht über: Scattered Spider, den Russisch-ukrainischen Krieg, die Log4Shell-Schwachstelle, das Tracking spezifischer Ransomware-Gruppen und mehr.

Erstellen Sie dedizierte Berichte für mein Unternehmen?

Unser Research-Team kann Berichte zu jedem gewünschten Thema erstellen, unter Verwendung von „Investigation Hours“. Jeder Kunde kann diese Stunden erwerben, und jedes Research wird basierend auf der Anzahl der Stunden berechnet, die für den Abschluss erforderlich sind. Die Themen variieren zwischen VIP-Exposure-Reports, branchenbezogenen Bedrohungen, Incident Response, Deep Investigations und mehr.