Lösung

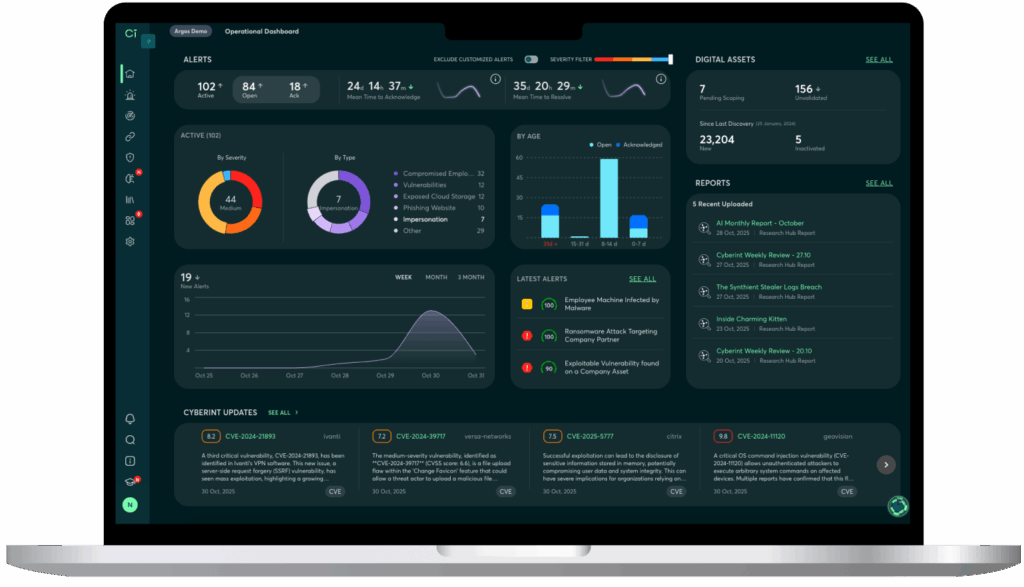

Ein zentrales System für Threat Intelligence, Dark Web Monitoring, Attack Surface Management, Brand Protection und Supply Chain Intelligence – denn wenn alles gemeinsam denkt, folgt Präzision.

Erleben Sie, wie alles miteinander verbunden ist.

Die Kraft der Konsolidierung

Find out for yourself.

Starten Sie Ihre Transformation im externen Risikomanagement.

Start With a DemoFAQs

Wie wirkt sich die Integration mit Check Point auf die Roadmap und den Support der Cyberint-Plattform aus?

Nach der Übernahme durch Check Point Software Technologies Ltd. im Oktober 2024 wurde die Cyberint-Plattform in die Infinity-Architektur von Check Point integriert.

Was das für Sie als Kunden bedeutet:

Sie profitieren von einer noch engeren Verzahnung zwischen den Funktionen des externen Risikomanagements und dem umfassenden Produkt-Ökosystem von Check Point – das bedeutet: mehr Daten, schnellere Reaktionen.

Sie können Ihren Cyber-Tech-Stack weiter konsolidieren. Intelligence, Prävention und Reaktion laufen in einem einheitlichen Ökosystem – statt über eine fragmentierte Tool-Landschaft.

Kann ich weiterhin direkt mit Cyberint zusammenarbeiten – oder muss ich künftig über Check Point gehen?

Die Plattform, die früher unter der Marke „Cyberint“ bekannt war, ist jetzt Teil des External-Risk-Management-(ERM)-Angebots von Check Point.

Dennoch können Sie External Risk Management weiterhin als eigenständige Lösung erwerben. Sie sprechen mit dedizierten ERM-Vertriebsmitarbeitern und Analysten und haben einen eigenen Ansprechpartner im ERM-Kundensupport.

Was versteht man unter „externem Cyberrisiko“ – und welche Angriffsvektoren werden von der Plattform abgedeckt?

Die wichtigsten Risikofaktoren, die von der Plattform abgedeckt werden:

-

Attack Surface Management: Erkennung von Assets (Domains, Subdomains, IP-Adressen, Cloud-Speicher) sowie Aufdeckung von Exponierungen (z. B. offene Ports, Fehlkonfigurationen usw.).

-

Threat Intelligence / Deep & Dark Web Monitoring: Überwachung von Inhalten, die über Ihr Unternehmen veröffentlicht, geleakt, verkauft oder imitiert werden.

-

Markenschutz: Erkennung betrügerischer Webseiten, Imitationen auf Social Media usw. (implizit durch das Messaging der Plattform abgedeckt).

-

Risiken in der Lieferkette / durch Drittanbieter: Risiken, die von Partnern oder Technologien ausgehen, auf die Sie angewiesen sind.

Welche Module kann ich einzeln aktivieren oder separat buchen (z. B. Markenschutz, Supply-Chain-Intelligence) – und was ist nur als Komplettpaket erhältlich?

Die Plattform basiert auf einer modularen Architektur – Attack Surface Management (ASM), Threat Intelligence, Supply Chain Intelligence und Markenschutz können einzeln erworben werden.

Den größten Mehrwert bietet die Lösung jedoch im Gesamtpaket: Die Module ergänzen sich, reduzieren False Positives, verbessern die Priorisierung und sind deutlich kosteneffizienter, wenn sie gemeinsam genutzt werden.

Wie stellen Sie sicher, dass wir nicht mit wenig relevanten Alerts (False Positives) überflutet werden – und stattdessen verwertbare Intelligence für unser Team erhalten?

Die Plattform steht für „Impactful Intelligence“ – und wir halten dieses Versprechen mit einer True-Positive-Rate von 93 %.

Doch nicht nur die Präzision zählt: Jeder Alert ist mit Kontext angereichert (z. B. Quellcode, Screenshots und mehr), sodass er nicht nur korrekt, sondern auch direkt umsetzbar ist.

Verwendete Methoden zur Reduzierung von False Positives und Maximierung der Relevanz:

Kontinuierliche Überwachung und Korrelation von Intelligence – keine reinen Rohdaten-Feeds.

Kombination mehrerer Datenquellen – Check Point Global Network Telemetrie, Cyberint Intelligence und OSINT – für maximale Verlässlichkeit bei IOCs.

Risikobewertung von Assets und Exponierungen – Fokus auf Priorisierung statt Alarmflut.

Abgleich von Attack Surface Management mit Threat Intelligence – ein Alert wird nur ausgelöst, wenn die Intelligence auf Ihre realen Assets zutrifft – nicht auf generisches Internetrauschen.

Credential-Leak-Filter basierend auf Ihren Passwort-Richtlinien – wenn ein geleaktes Passwort nicht dem Aufbau Ihrer internen Passwörter entspricht, wird es unterdrückt. Kein „password123“-Alarm für Accounts, die nie existieren konnten.

Gewichtete Mehrquellen-Bestätigung – nur wenn mehrere Quellen (z. B. Dark-Web-Foren, Marktplätze, Check Point Telemetrie, OSINT) übereinstimmen, wird ein Alert hochgestuft.

Automatische Deduplizierung über Quellen hinweg – eine geleakte Info erzeugt nicht fünf Alerts. Unsere Logik erkennt und führt Duplikate zusammen.

Verifikation durch Analysten – kritische Fälle wie unsichere Dark-Web-Intelligence, gestohlene Datensätze oder Takedown-würdige Inhalte werden von unserem Team geprüft, bevor Sie überhaupt benachrichtigt werden.

Fazit:

Dies sind nur einige der Mechanismen, mit denen wir sicherstellen, dass unsere Alerts echte, relevante Treffer sind – keine Fehlalarme.

Wie sieht der Onboarding-Zeitplan aus – wie schnell können wir starten und echten Mehrwert sehen?

Wir liefern verwertbare Intelligence bereits 20 Minuten nach der Einrichtung.

Da es sich um ein agentenloses SaaS-Angebot handelt (keine lokale Installation nötig), ist die Bereitstellung deutlich schneller als bei klassischen Enterprise-Lösungen.

Der volle Nutzen – inklusive Dashboards, Integrationen und Remediation-Workflows – entfaltet sich je nach Komplexität Ihrer Umgebung innerhalb weniger Tage bis maximal ein paar Wochen.

In dieser Zeit optimiert sich die KI an Ihre Anforderungen, und die relevanten Daten fließen in die Lösung ein, um eine hohe True-Positive-Rate zu ermöglichen.