Lieferketten-Intelligence

Sicherheitsverantwortliche können ein erstklassiges Cyber-Programm betreiben und dennoch durch einen unsicheren Drittanbieter kompromittiert werden; 30 % der Sicherheitsverletzungen betreffen die Lieferkette. Die Abschwächung dieser digitalen Lieferkettenrisiken ist entscheidend, da sie andere Sicherheitsinvestitionen untergraben.

Erleben Sie Supply Chain Intelligence in Aktion.

Absicherung Ihrer digitalen Lieferkette:

Ein neuer Ansatz zum Management von Drittparteirisiken

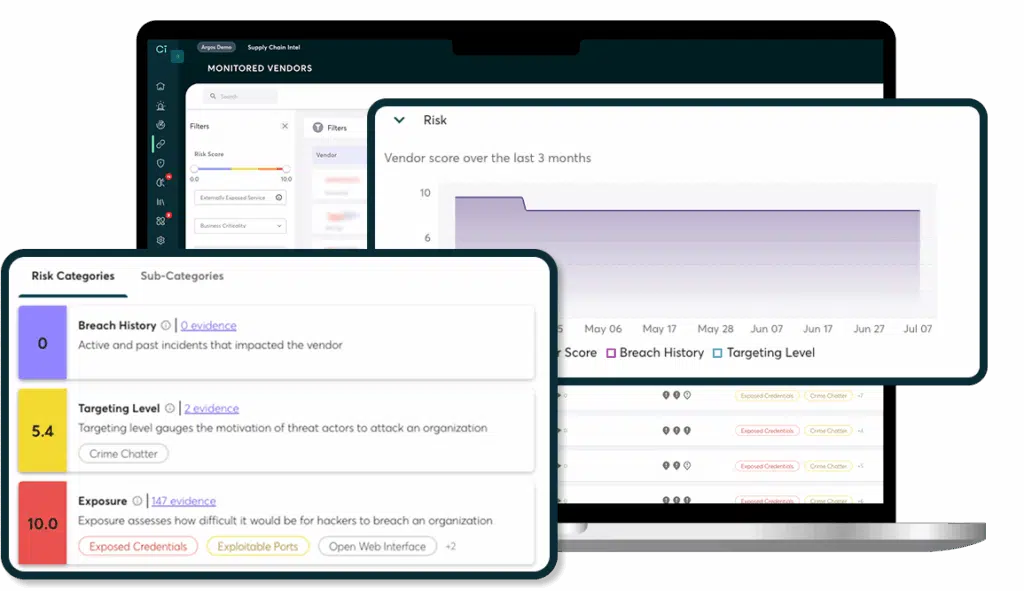

Die Komponenten der Supply Chain Threat Intelligence

So funktioniert es

Entdecken Sie bekannte und unbekannte Ressourcen und Zugangspunkte

Lieferantenrisiken an das Management berichten

Alerts in Ihr SOC ziehen

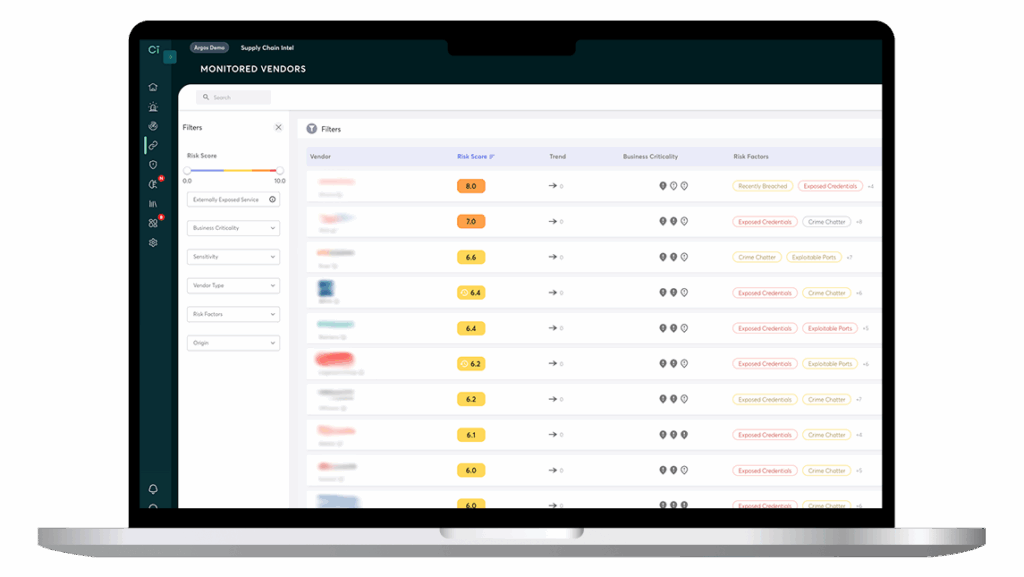

Granulare Kontrolle

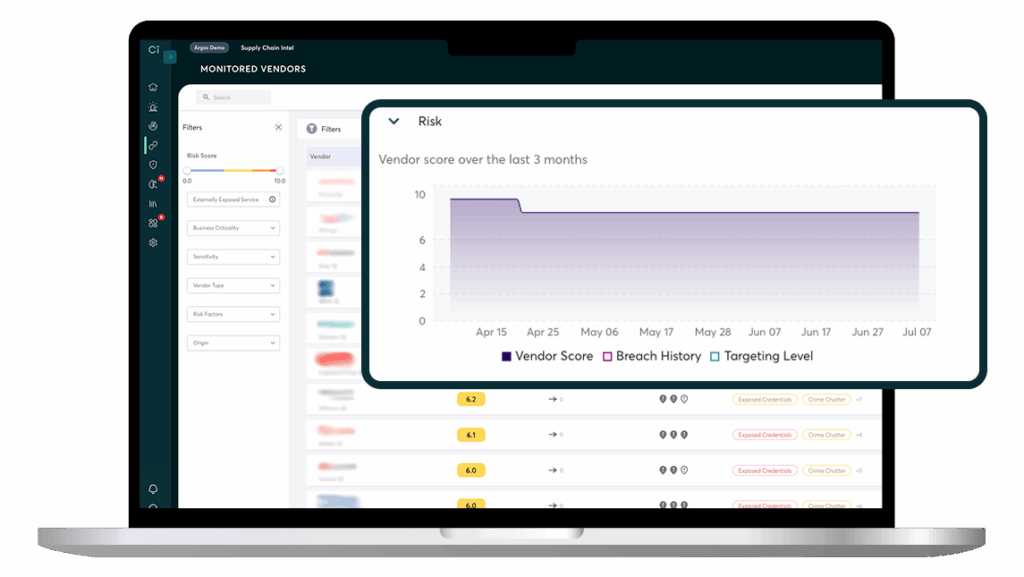

Track Changes Over Time

Ressourcen

Finden Sie es selbst heraus.

Beginnen Sie Ihre Transformation im externen Risikomanagement.

Fragen Sie nach einer DemoFAQs

Was ist Supply Chain Intelligence?

Es handelt sich um umsetzbare Insights zu Risiken, Schwachstellen und Bedrohungen, die von Ihren Lieferanten, Anbietern oder Partnern ausgehen. Ziel ist es, potenzielle Schwachpunkte zu identifizieren, bevor sie sich auf Ihre Organisation auswirken.

Wenn ein Drittanbieter von einer Datenpanne betroffen ist, hilft Supply Chain Intelligence dabei, die Exponierung einzuschätzen und proaktiv zu reagieren. Sie sollte dynamisch sein und das Targeting-Level im Deep & Dark Web, die Cyber-Hygiene und die Security Posture berücksichtigen.

Wie sammelt Cyberint Supply Chain Intelligence?

Wir sammeln Supply Chain Intelligence durch:

-

Überwachung öffentlicher Quellen, des Dark Web und von Untergrundforen auf anbieterbezogene Bedrohungen.

-

Nachverfolgung von Drittanbieter-Datenpannen oder geleakten Zugangsdaten.

-

Scannen der von ihnen genutzten Assets und der damit verbundenen Risiken.

-

Nutzung von Check Points Threat Cloud AI, die täglich riesige Mengen an Telemetrie von 150.000 Netzwerken und Millionen von Geräten verarbeitet.

und mehr.

Kann dies Angriffe verhindern, oder informiert es mich nur, nachdem etwas passiert ist?

Der Wert liegt in der frühzeitigen Erkennung von Bedrohungen, schwachen Sicherheitspraktiken und geleakten Zugangsdaten, wodurch Teams Zeit zum Handeln gewinnen. Aber ja – in dem Moment, in dem etwas passiert, benachrichtigen wir Sie ebenfalls mit einem High-Priority-Alert.

Wie umsetzbar ist diese Intelligence für Beschaffungsentscheidungen?

Cyberint übersetzt Intelligence in Risk Scores und Empfehlungen, nicht nur in Alerts. Dies kann bei einer Beschaffungsentscheidung genutzt werden. Unsere Analysten stehen außerdem für eine Deep-Dive-Investigation zur Verfügung, bevor eine Beschaffungsentscheidung getroffen wird.

Wie integrieren wir Supply Chain Intelligence in bestehende Cyber-Risikoprogramme?

Unsere Intelligence bietet Integrationen in SIEMs/SOARs/Vendor-Risk-Management-Workflows und mehr für ein kohärentes Risikomanagement.