Protección de marcas digitales

Controle su presencia en línea. Mantenga la confianza. Detenga las campañas de phishing y suplantación de identidad desde el principio.

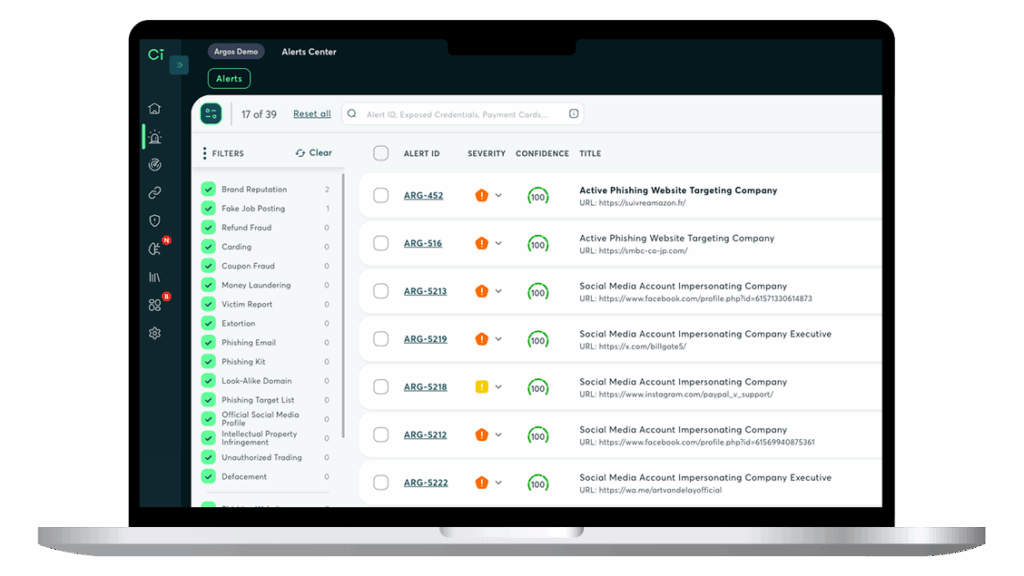

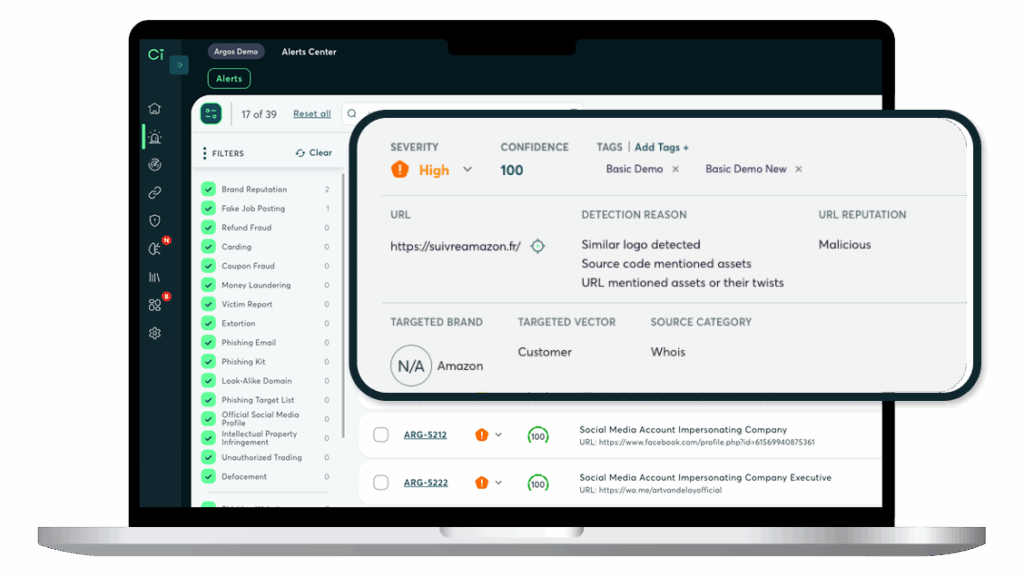

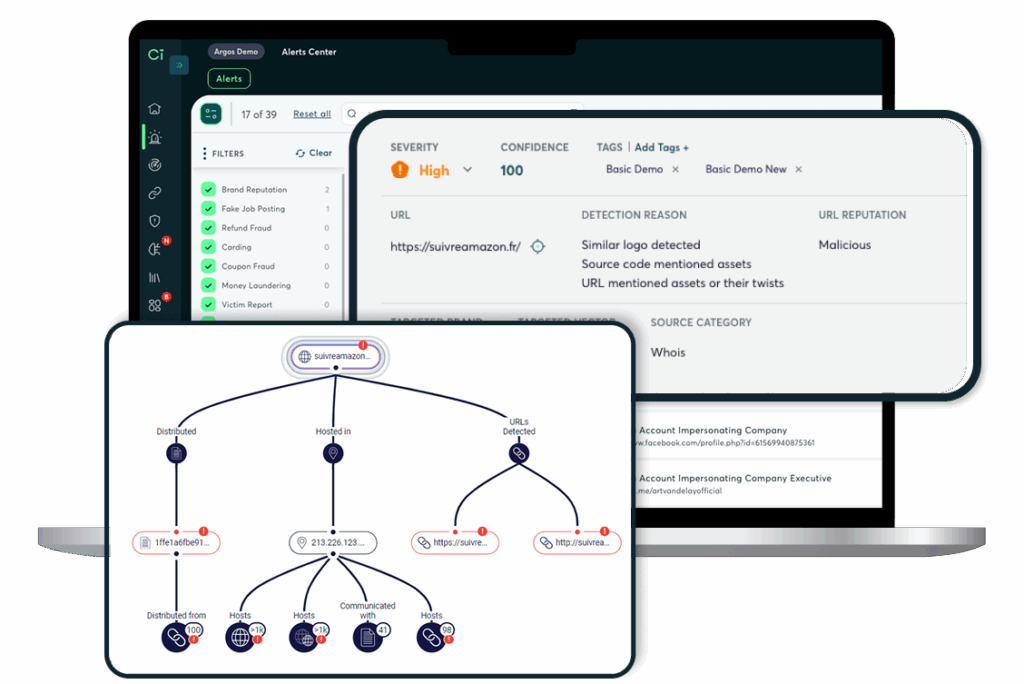

Descubra cómo interceptamos las suplantaciones de identidad y el phishing antes de que se produzca un ataque.

Un primer plano de la baliza de phishing patentada por Cyberint.

El 66 % de las URL de phishing se crean copiando la página original, por ejemplo, una página de inicio de sesión pública, lo que hace que los métodos tradicionales de supervisión y prevención del phishing (por ejemplo, los métodos de detección de typosquatting o el reconocimiento de marcas) sean irrelevantes.<br>Phishing Beacon de Cyberint es un detector de phishing que envía una señal en cuestión de segundos cuando se publica en línea un clon de su sitio web legítimo.

CÓMO FUNCIONA

Descubra activos y puntos de acceso conocidos y desconocidos

Interrumpa las amenazas en una fase temprana de la cadena de ataque

de las credenciales de las cuentas y la confianza de los clientes, interrumpiendo los perfiles falsos en las redes sociales que buscan causar daño.

Detecta fugas de código fuente, claves API IP e información de identificación personal

Supervisa la web profunda y oscura para saber cuándo tu código fuente, propiedad intelectual o información de identificación personal se expone en línea o se publica en repositorios de código o pastebins.

Takedown de aplicaciones maliciosas

Detecta y elimina aplicaciones troyanizadas que se hacen pasar por tu marca mientras propagan malware y recopilan datos confidenciales.

Evite las estafas financieras

Comprenda cómo los actores maliciosos utilizan las tarjetas regalo y los códigos de descuento para cometer fraudes, y proteja a su organización de estas costosas estafas.

Recursos

Descúbralo usted mismo.

Comience su transformación en la gestión de riesgos externos.

Start With a DemoFAQs

¿Cómo es el proceso de eliminación de amenazas?

Cyberint, ahora una empresa de Check Point, cuenta con un equipo interno especializado en la eliminación de contenidos. Hemos establecido relaciones con diversos proveedores de alojamiento web, registradores, plataformas de redes sociales y tiendas de aplicaciones de todo el mundo, y hemos desarrollado procedimientos estandarizados con estas organizaciones. Cuando un cliente solicita la eliminación de un contenido, se rellena automáticamente un formulario y se envía desde una dirección de correo electrónico de Check Point al proveedor correspondiente, especificando los motivos de la solicitud y los riesgos que conlleva. A continuación, nuestro equipo supervisa las solicitudes y los clientes pueden comprobar el estado de las mismas en el panel de control «Solicitudes de retirada». Podemos retirar páginas web de phishing, dominios de phishing, cuentas de redes sociales, publicaciones en redes sociales, sitios de pegado, repositorios de GitHub, aplicaciones móviles y mucho más.

¿Cuánto tarda en promedio una eliminación de amenazas?

Nos enorgullecemos de nuestra tasa de éxito. Más del 98 % de nuestros intentos generales de takedown tienen éxito.Esa estadística aumenta al 99 % en el caso de las takedowns de phishing. No solo eso, sino que más del 70 % se completan en un plazo de 72 horas y nuestro MTTR medio es de 23 horas.

¿Hay eliminaciones automatizadas?

Sí, todas nuestras takedowns comienzan con un proceso automatizado que consiste en el envío de un correo electrónico desde una dirección de correo electrónico de Check Point a diversos proveedores de alojamiento, registradores, plataformas de redes sociales y tiendas de aplicaciones. Una vez iniciadas, todas las retiradas son supervisadas por nuestros analistas en un panel de control de «Solicitudes de retirada» para comprobar su progreso.

¿Ofrecen eliminaciones de amenazas en redes sociales?

Sí, podemos takedown cuentas de redes sociales, publicaciones en redes sociales, envíos a sitios de pastes, páginas web de phishing, dominios de phishing, repositorios de GitHub, aplicaciones móviles y mucho más.

¿Con qué frecuencia escanean en busca de phishing y suplantación de marcas?

De forma predeterminada, realizamos análisis semanales en busca de phishing y suplantación de identidad de marcas. Sin embargo, podemos cambiar esta frecuencia a diaria o a otro intervalo según sus necesidades. Cuando se implementa nuestro Phishing Beacon y se coloca el código de seguimiento en sus páginas, usted recibe alertas inmediatas cuando se clona una página. Esto nos permite identificar rápidamente y eliminar los sitios web de phishing antes de que puedan causar ningún daño.

¿Cuánto tiempo llevas haciendo monitoreo de phishing?

Cyberint, ahora una empresa de Check Point, lleva más de 10 años dedicándose a la supervisión y eliminación de phishing.