Solución

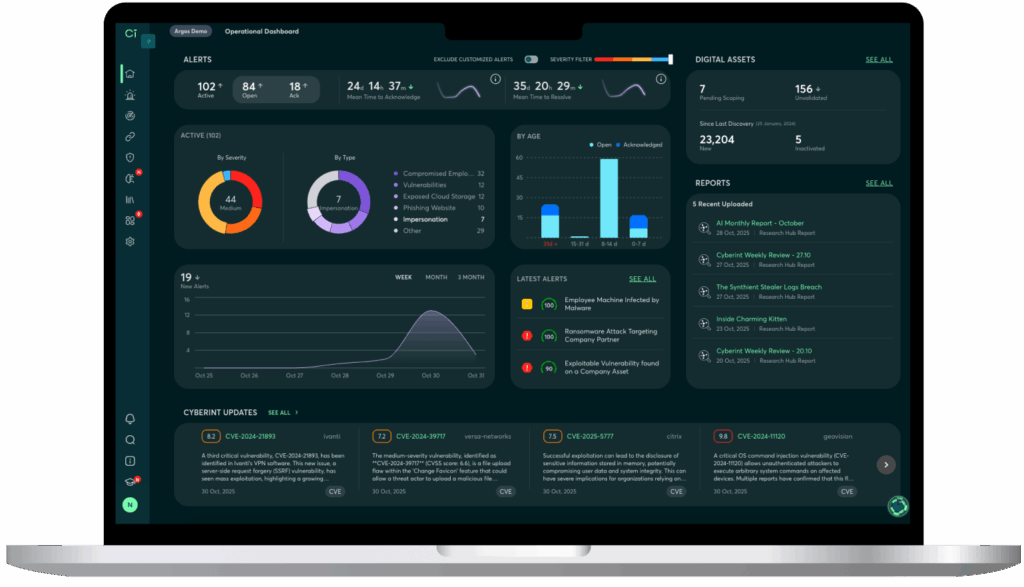

Un solo cerebro impulsa Threat Intelligence, Dark Web Monitoring, Attack Surface Management, Brand Protection y Supply Chain Intelligence, porque cuando todo piensa en conjunto, la precisión llega sola.

Mira cómo todo se conecta

El poder de la consolidación

FAQs

¿Cómo afecta la integración con Check Point al roadmap y al soporte de la plataforma de Cyberint?

Tras la adquisición por parte de Check Point Software Technologies Ltd. (octubre de 2024), la plataforma de Cyberint se ha integrado en la arquitectura Infinity de Check Point.

Qué significa esto para los clientes:

-

Verás una integración más estrecha entre las capacidades de external risk management y el ecosistema más amplio de productos de Check Point, lo que se traduce en más datos y correcciones más rápidas.

-

Podrás consolidar aún más tu cyber tech stack. La inteligencia, la prevención y la respuesta operan dentro de un único ecosistema en lugar de un conjunto de herramientas desconectadas.

¿Puedo seguir contratando a Cyberint de forma independiente o debo hacerlo a través de Check Point?

La plataforma anteriormente conocida como “Cyberint” ahora se presenta como parte de la oferta de External Risk Management (ERM) de Check Point.

Aun así, puedes seguir adquiriendo External Risk Management como una oferta independiente, hablar con el equipo de ventas y analistas de External Risk Management, y contar con tu propio representante de soporte para External Risk Management.

¿Qué constituye exactamente el “external cyber risk” y qué vectores de riesgo cubre la plataforma?

“External cyber risk” se refiere a vulnerabilidades y amenazas que vienen desde fuera hacia dentro; por ejemplo: activos expuestos a internet, cloud storage misconfigurations, credenciales filtradas, exposiciones de proveedores externos, impersonation de tu marca y actividad en el deep & dark web.

Principales vectores de riesgo cubiertos por la plataforma:

Attack Surface Management

-

Descubrimiento de activos (dominios, subdominios, IPs, cloud storage).

-

Detección de exposiciones (puertos abiertos, misconfigurations, etc.).

Threat Intelligence / Deep & Dark Web

-

Monitorización de lo que se dice, se filtra, se vende o se impersona sobre tu organización.

Brand Protection

-

Detección de sitios web fraudulentos, social media impersonation, etc. (implícito en el mensaje del producto).

Third-party / Supply-chain risk

-

Riesgos que provienen de proveedores o tecnologías de las que dependes.

¿Qué módulos puedo activar o pagar por separado (por ejemplo, Brand Protection, Supply-Chain Intelligence) frente a los que vienen todo-en-uno?

La plataforma admite una arquitectura modular, con Attack Surface Management (ASM), Threat Intelligence, Supply Chain Intelligence y Brand Protection disponibles por separado.

Pero la solución ofrece el mayor valor cuando estos módulos se adquieren juntos, ya que se combinan para reducir false positives, mejorar la priorización y resultar mucho más eficientes en coste cuando se compran en conjunto.

¿Cómo evitan saturarnos con alertas de bajo valor (false positives) y garantizan actionable intelligence para nuestro equipo?

La plataforma se basa en el principio de “Impactful Intelligence”, y cumplimos esa promesa con un 93% de true positive rate. Además, cada alerta se enriquece con contexto (código, capturas de pantalla y más), lo que significa que no solo son precisas, sino que están diseñadas para ser accionables.

Técnicas utilizadas:

Monitorización continua y correlación de intelligence (no solo raw feeds).

Combinación de múltiples flujos de datos (la red global de Check Point + la intelligence de Cyberint + OSINT) para aumentar la confianza en los IOCs.

Evaluación de riesgo de activos y exposiciones, centrada en la priorización en lugar del ruido.

Correlación entre Attack Surface Management y Threat Intelligence: solo alertamos cuando la intelligence coincide con tus activos reales, no con ruido genérico de internet.

Filtrado de fugas de credenciales basado en tus políticas de contraseñas.

Si el formato de la contraseña filtrada no coincide con cómo tu organización estructura las contraseñas, la suprimimos. Nada de alertas inútiles por “password123” en cuentas que no pueden ser tuyas.

Confirmación ponderada multisource: señales de intelligence provenientes de foros del dark web, marketplaces, telemetría de Check Point y OSINT deben reforzarse mutuamente antes de elevar una alerta.

Deduplicación automática entre fuentes: una única mención filtrada no debería convertirse en cinco alertas. La lógica de correlación unifica duplicados automáticamente.

Analistas humanos verifican señales ambiguas del dark web, muestras de datos robados y elementos de takedown de alto riesgo antes de que los veas.

Estas son solo algunas de las formas en que garantizamos que nuestras alertas sean verdaderos positivos.

¿Cuál es el plazo de onboarding? ¿Qué tan rápido podemos empezar a operar y ver valor?

Podemos ofrecer actionable intelligence en los primeros 20 minutos después de la configuración. Al ser una solución SaaS agentless (sin instalación on-prem), el despliegue es más rápido que en las implementaciones empresariales tradicionales.

El valor completo —dashboarding, integraciones y flujos de remediación— puede tardar desde unos días hasta un par de semanas, según tu complejidad. Esto permite que la IA se adapte a tus necesidades y que la información alimente la solución para mantener un true positive rate alto.