Attack Surface Management

Suivez l’évolution continue de votre empreinte digitale, en révélant tous les actifs externes, puis analysez les expositions et validez les risques réels et exploitables qui s’y cachent, ce qui vous permettra de hiérarchiser les mesures à prendre et de réduire de manière proactive votre surface d’attaque.

Découvrez comment notre solution peut réduire votre surface d'attaque

GigaOm désigne Cyberint, une société Check Point,

comme leader du marché dans le domaine de la gestion des surfaces d’attaque

Le Pouvoir de la Consolidation

Comment cela fonctionne-t-il ?

Découvrir les actifs et les points d’accès connus et inconnus

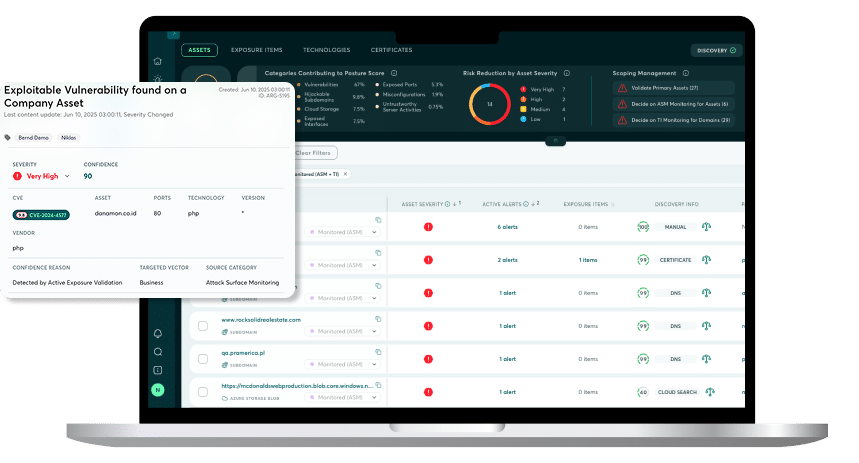

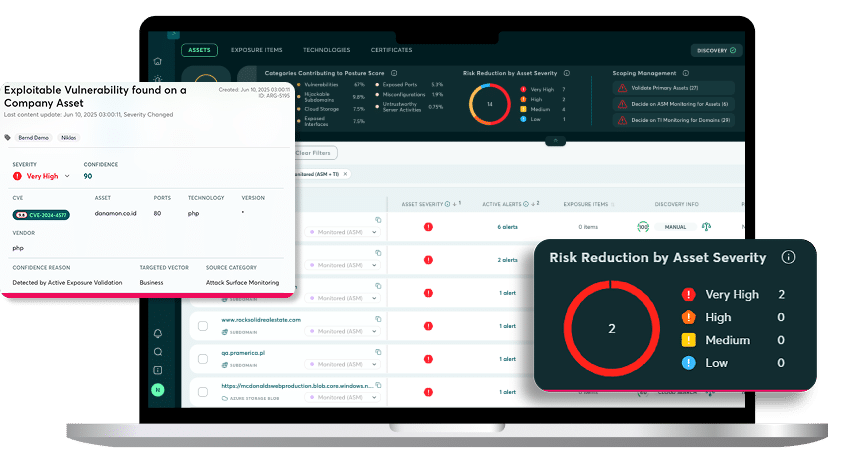

Testez activement les vulnérabilités de votre organisation

Validez en permanence et activement les vulnérabilités de votre organisation. Tirez parti de l’automatisation pour tester l’exploitabilité des CVE connues. Analysez activement les actifs numériques de votre organisation à la recherche de problèmes de sécurité courants qui ne disposent pas d’un numéro CVE attribué.

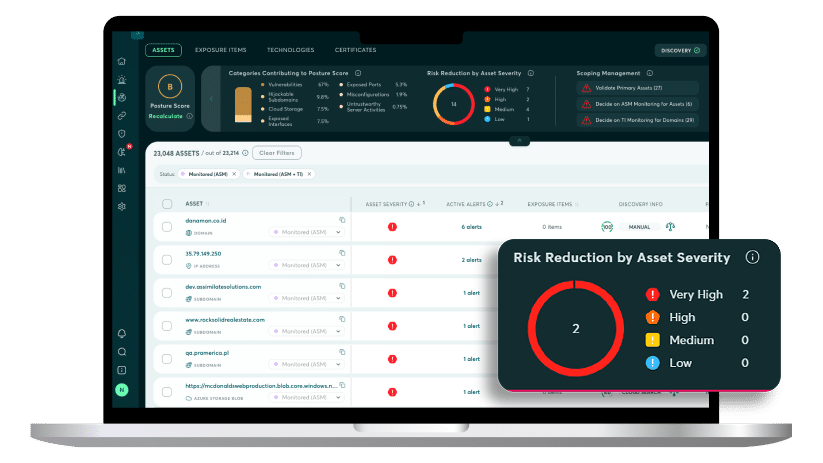

Évaluez et hiérarchisez les risques

Calculez un score de sécurité en comparant les menaces actuelles aux meilleures pratiques en vigueur dans votre organisation. Suivez et gérez les problèmes et les actifs identifiés afin que votre organisation puisse se concentrer en priorité sur les problèmes les plus critiques et les résoudre.

Identifier les problèmes de sécurité

Analysez et cartographiez en permanence l’empreinte numérique de l’organisation afin de détecter les problèmes de sécurité courants tels que les CVE à haut risque, les ports ouverts exploitables, le stockage cloud exposé, les interfaces web vulnérables, etc.

Découvrez votre présence numérique

Découvrez et cartographiez tous les actifs numériques externes tels que les domaines, les adresses IP, les interfaces Web, le stockage dans le cloud, etc. Collectez des informations provenant de multiples sources de open, deep et dark web afin de découvrir l’ensemble de l’empreinte de votre organisation et de contribuer à réduire le Shadow IT.

Découvrez-le par vous-même.

Commencez votre transformation en matière de gestion des risques externes.

Start With a DemoFAQs

Comment Cyberint détecte-t-il ma surface d’attaque externe ?

Cyberint analyse en permanence et automatiquement le open, deep et dark web afin de découvrir votre infrastructure externe. À l’aide de données accessibles au public, telles que les enregistrements DNS, les données WHOIS, les certificats SSL, etc., le module Attack Surface Monitoring de Cyberint cartographie la surface d’attaque externe de votre organisation, y compris les adresses IP, les domaines, les sous-domaines, le stockage cloud et les organisations (c’est-à-dire les marques déposées).

Que rechercher dans une solution d’Attack Surface Management ?

Lorsque vous recherchez une solution d’attack surface management, privilégiez une solution qui couvre non seulement les surfaces traditionnelles, c’est-à-dire la découverte des actifs externes, la gestion d’un inventaire complet et l’identification de leur problèmes , mais qui apporte également une valeur ajoutée en exploitant les informations sur les cybermenaces et qui couvre les cas d’utilisation liés à la protection de la marque. Une solution qui combine nativement les informations sur les menaces avec les capacités ASM et les services DRP vous offrira une visibilité et des alertes ciblées sur toutes les menaces externes pertinentes pour votre infrastructure, vos marques et vos données.

Dans quelle mesure le processus de découverte externe de Cyberint est-il intrusif ? Lors du scan, y a-t-il des tests actifs ?

Le processus est passif, il ne valide ni ne teste activement aucun contrôle de sécurité. Le processus de détection ne donnera pas l’impression aux équipes de sécurité qu’une attaque est en cours. Il n’y a aucun impact sur les opérations normales.

À l’exception du module AEV, l’ensemble du système de scan est passif, il ne valide ni ne teste activement aucun contrôle de sécurité. Le processus de détection ne donnera pas l’impression aux équipes de sécurité qu’une attaque est en cours. Il n’y a aucun impact sur les opérations normales.

Quels types de problèmes de sécurité Cyberint peut-il identifier dans mes actifs numériques externes ?

Les types de problèmes de sécurité que nous identifions sont les suivants :

- Problèmes liés à l’autorité de certification

- Identifiants compromis

- Problèmes de sécurité des e-mails

- Ports exploitables

- Stockage cloud exposé

- Interfaces Web exposées

- Sous-domaines piratables

- Serveurs de messagerie dans la liste noire

- Problèmes SSL/TLS

À quelle fréquence les actifs exposés aux attaques doivent-ils être analysés ?

Cela dépend de l’organisation. Par défaut, Cyberint effectue des analyses hebdomadaires, mais cela peut être modifié à la demande et selon les besoins du client (par exemple, quotidiennement, si nécessaire).

Les actifs basés sur le cloud sont-ils détectés ?

Oui, nous identifions des buckets S3, des stockages Google Cloud, des data lakes Azure, des stockages Azure, des comptes AWS, et bien plus encore.