Threat Intelligence

Vous êtes dans une course contre la montre ? Notre veille stratégique et tactique sur les menaces transforme des données complexes en conseils de sécurité précis et exploitables. Nos analystes formés par l’armée, maîtrisent le jargon cyber et la géopolitique, fournissent aux décideurs une perspective plus large et des tendances significatives.

Découvrez comment notre veille stratégique sur les menaces nous donne un avantage concurrentiel.

inspectés quotidiennement

articles/mois

identifiés chaque jour

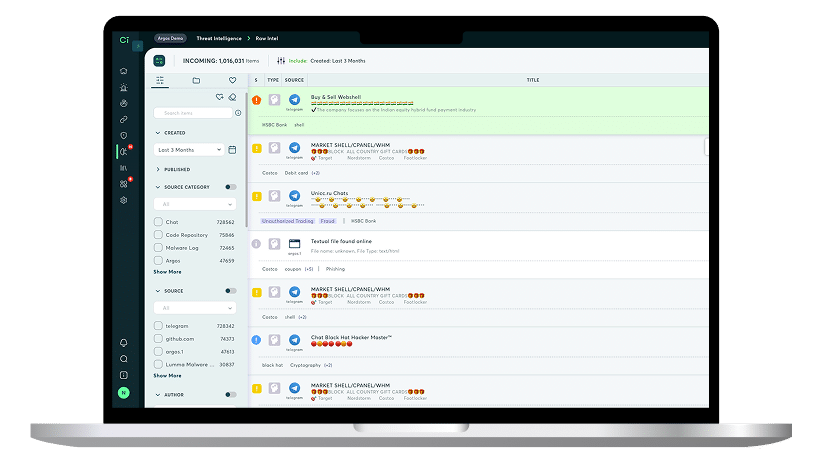

Fini les devinettes : Threat Intelligence & IOC Feeds

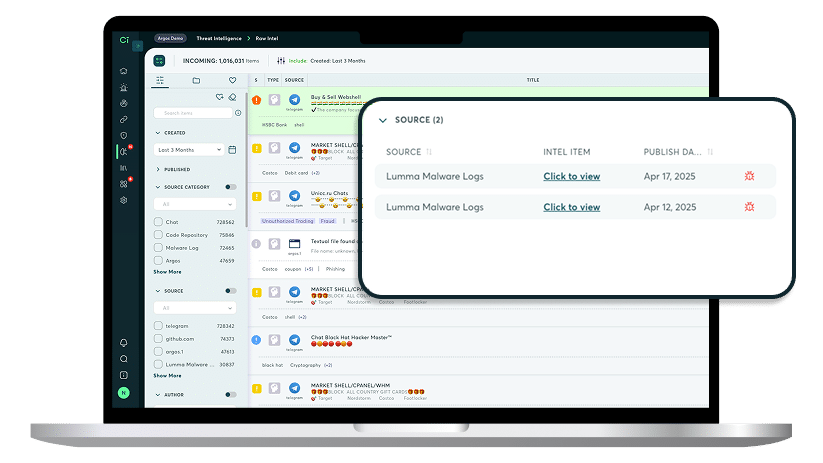

Nous combinons les informations globales du réseau Check Point avec les flux de renseignements sur les menaces exclusifs de Cyberint et les flux OSINT. Obtenez des adresses IP, des domaines, des URL et des hachages de fichiers enrichis, en choisissant la consommation via des flux IOC quotidiens ou des API RESTful pour des intégrations personnalisées. Chaque IOC est enrichi avec le type de menace, la description, la date d'observation, le niveau de confiance, la région, etc.

Comment cela fonctionne-t-il ?

Découvrir les actifs et les points d’accès connus et inconnus

Informations décodées sur les logiciels malveillants

Nos fiches d’informations sur les logiciels malveillants constituent un excellent point de départ pour évaluer les risques spécifiques liés à ces derniers. Accédez à notre base de données complète sur les logiciels malveillants, qui comprend des fiches détaillées associant les TTP au cadre MITRE ATT&CK, renvoyant vers les CVE et incluant des listes complètes d’IOC facilement exportables.

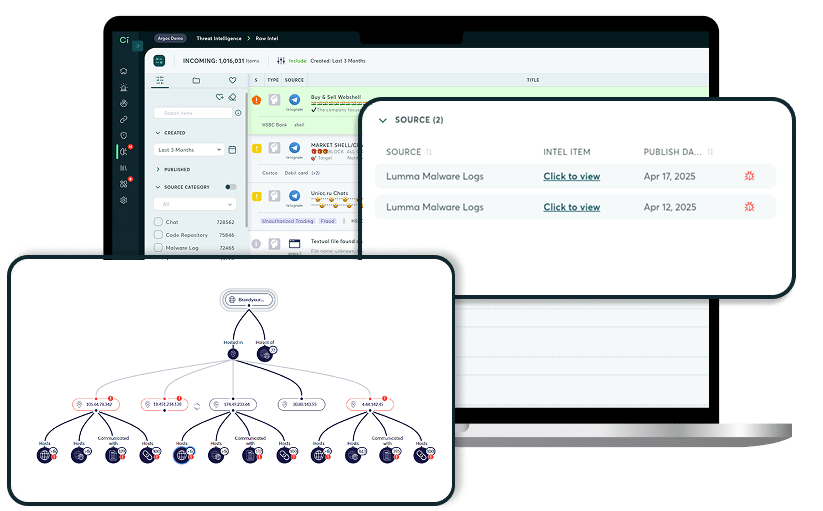

Profilage des acteurs malveillants

Gagnez une meilleure compréhension des acteurs et groupes malveillants spécifiques. Notre profilage inclut leur historique, leurs opérations, leurs victimes récentes et les secteurs/régions ciblés. Nous détaillons leurs TTP (techniques, tactiques et procédures) mappées au cadre MITRE ATT&CK, les outils et CVE (vulnérabilités et exposés) qu’ils exploitent, ainsi que les opérations associées, avec des IOC (indicateurs de compromission) exportables.

Informations approfondies sur les vulnérabilités

Ne vous fiez plus aux suppositions pour évaluer les risques liés aux CVE. Nos informations sur les menaces liées aux vulnérabilités combinent des données en temps réel provenant du deep et du dark web afin d’enrichir les CVE avec des informations contextuelles essentielles : niveaux de risque, discussions sur le dark web et tendances en matière d’exploitation. Pour chaque CVE, obtenez le score de risque unique de Check Point, ainsi que des recommandations concrètes et une analyse CVSS complète.

Nouvelle extension Chrome IOC

Les équipes SOC et les chasseurs de menaces peuvent accéder à des données en temps réel sur n’importe quel IOC grâce à notre extension de navigateur. Elle affiche les données IOC et CVE en temps réel directement sur n’importe quelle page Web et les enrichit instantanément, révélant les scores de risque, les C2 et les botnets pour une détection plus rapide des menaces.

Ressources

Découvrez-le par vous-même.

Commencez votre transformation en matière de gestion des risques externes.

Start With a DemoFAQs

Qu’est-ce que le renseignement sur les menaces Cyberint exactement ?

Il s’agit d’informations exploitables sur les cybermenaces collectées à partir de sources ouvertes, du dark web et d’indicateurs techniques, analysées pour aider les organisations à anticiper, prévenir et répondre aux cyberattaques. Il ne s’agit pas seulement de données brutes, mais aussi de contexte et d’informations que vous pouvez utiliser immédiatement.

Sans cela, les organisations sont réactives et non proactives.

Comment Cyberint, désormais une société Check Point, collecte-t-elle les renseignements sur les menaces ?

Cyberint, désormais une société Check Point, utilise une combinaison des éléments suivants :

- OSINT (Open Source Intelligence) : informations accessibles au public.

- Surveillance du Dark Web : forums, marketplace et sources de données divulguées.

- Technical Feeds : signatures de logiciels malveillants, réputation des adresses IP/domaines et campagnes de phishing.

- Check Point’s Threat Cloud : ThreatCloud AI traite quotidiennement d’énormes quantités de données télémétriques provenant de 150 000 réseaux et de millions d’appareils. Grâce à plus de 50 moteurs d’IA, il détecte les menaces en temps réel dans le cloud, le réseau, chez les utilisateurs et dans les opérations.

Et bien plus encore.

En combien de temps puis-je obtenir des informations sur les nouvelles menaces ?

En temps quasi réel. Nous surveillons en permanence les sources de menaces, ce qui permet de signaler les menaces émergentes en quelques heures, voire en quelques minutes.

Qui bénéficie le plus de nos threat intelligence?

Toute organisation traitant des données sensibles ou effectuant des opérations en ligne, en particulier :

- Centres d’opérations de sécurité (SOC)

- Équipes d’intervention en cas d’incident

- Équipes de prévention de la fraude

- Gestion des risques et direction générale

Comment puis-je savoir qu’il ne s’agit pas simplement de bruit ?

La plupart des rapports génèrent des montagnes de données brutes. Les décideurs s’inquiètent de savoir s’ils obtiendront des informations pertinentes plutôt que du bruit, c’est-à-dire des informations exploitables plutôt que des alertes sans fin. Nous répondons à cette préoccupation en contextualisant les menaces et en établissant des priorités en fonction de l’impact des risques. De plus, tous les paramètres peuvent être modifiés manuellement, par exemple le score de confiance pour déclencher une alerte et les politiques en matière de mots de passe.

Comment puis-je prouver le retour sur investissement ?

Les budgets consacrés à la sécurité sont examinés à la loupe. Les dirigeants se posent souvent les questions suivantes :

« Combien d’attaques cela a-t-il permis d’empêcher ? »

« Peut-on quantifier la réduction des risques ? »

Nos rapports structurés et notre suivi historique des menaces contribuent à rendre le retour sur investissement visible. Notre tableau de bord des risques permet également de démontrer clairement le retour sur investissement.

Cette information est-elle exclusive ?

Check Point fournit des informations uniques issues de la surveillance du dark web et de flux spécialisés, et pas seulement d’actualités open source. Les commentaires des prospects et des clients indiquent que nous avons accès à des sources du deep web et du dark web dont nos concurrents ne disposent pas.

Nos analystes possèdent une expertise de niveau militaire dans l’interaction anonyme avec les acteurs malveillants et nous avons accès à l’IA ThreatCloud de Check Point, alimentée par les mégadonnées provenant des terminaux mondiaux et de CP Research. Elle met à jour en permanence les IoC et utilise plus de 50 moteurs d’IA pour offrir une détection précise des menaces.

À quelle fréquence devons-nous agir sur la base de ces informations ? Combien de temps faudra-t-il pour gérer cet outil ?

La plupart des analystes déclarent consacrer 30 minutes par jour à l’utilisation de cet outil pour en tirer pleinement parti. Les alertes étant classées par ordre de priorité et accompagnées d’informations contextuelles telles que des captures d’écran, du code, etc., les mesures de mitigation sont plus rapides.

Comment la plateforme de renseignements sur les vulnérabilités de Cyberint améliore-t-elle ses renseignements sur les menaces ?

Nous intégrons les informations des vulnérabilités directement dans les flux de notre Theat Intelligence :

- Hiérarchisant les vulnérabilités en fonction des tendances d’exploitation actives observées dans la nature.

- Liant les vulnérabilités à des acteurs, des campagnes et des vecteurs d’attaque spécifiques.

- Permettant aux équipes de sécurité de concentrer leurs efforts de correction là où cela réduit réellement les risques, et pas seulement là où un score CVSS indique qu’il faut appliquer un correctif.

- Éliminant les outils cloisonnés et accélérant la prise de décision.

Nous ne nous contentons pas de signaler les vulnérabilités ; nous vous indiquons celles qui sont activement ciblées et par qui, rendant ainsi vos informations sur les menaces exploitables.