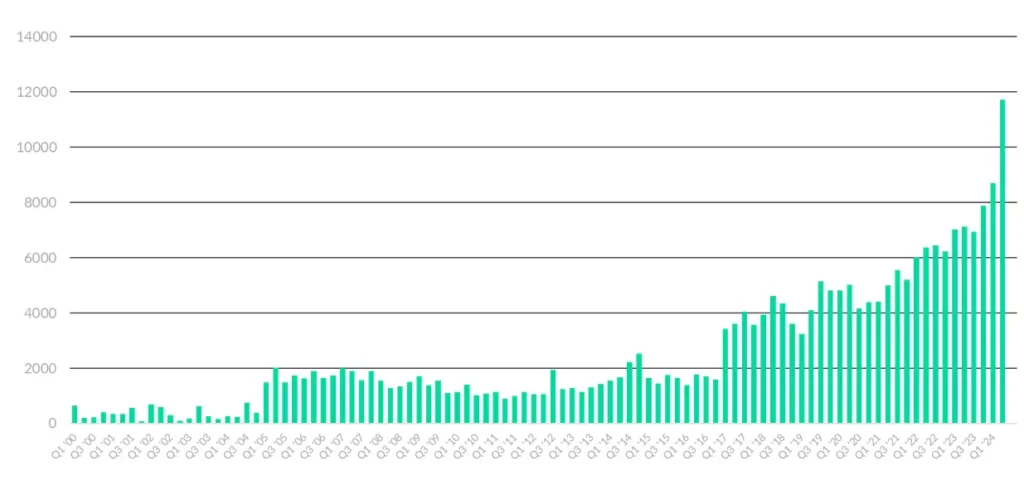

Las organizaciones se ven abrumadas por el enorme volumen de vulnerabilidades detectadas en sus activos digitales. Los equipos corren el riesgo de perder el tiempo en problemas de bajo impacto mientras pasan por alto vulnerabilidades críticas que los atacantes podrían explotar. Esta ineficacia aumenta la exposición a las infracciones y prolonga el tiempo medio hasta la resolución (MTTR). El siguiente diagrama muestra el número de nuevas vulnerabilidades detectadas por trimestre, desde el año 2000 hasta el primer trimestre de 2024, y la tendencia no es difícil de ver:

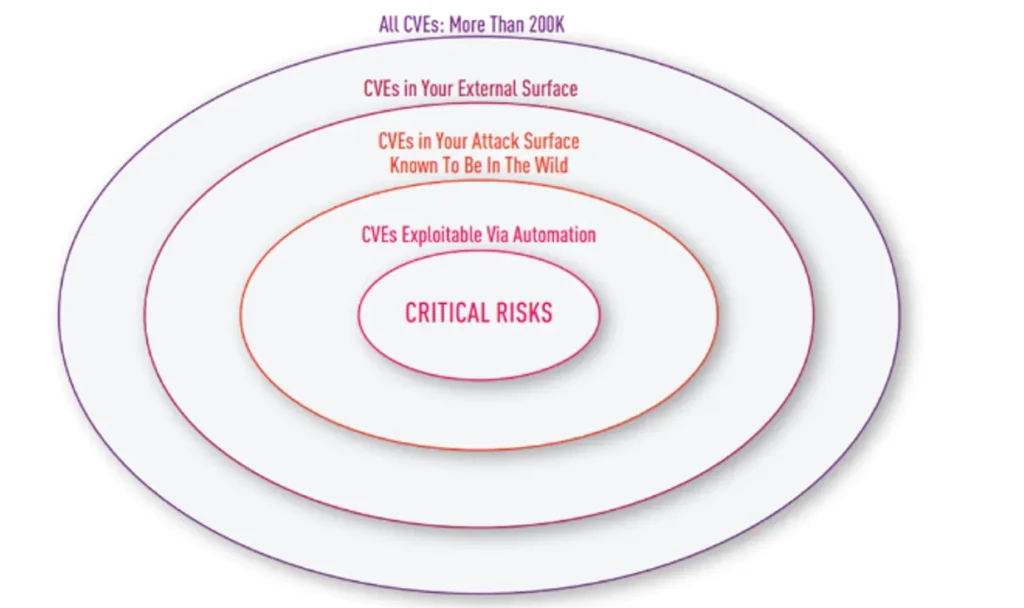

La gestión eficaz de las vulnerabilidades comienza con una comprensión clara de su superficie de ataque digital. Aquí es donde la Gestión de la Superficie de Ataque Externa (EASM) de Check Point sienta las bases. ASM descubre automáticamente los activos expuestos de su organización, tanto los conocidos como los invisibles (Shadow IT), incluyendo:

Una vez descubiertos, ASM analiza estos activos para identificar las tecnologías y servicios que se ejecutan en ellos.

Después de identificar vulnerabilidades en su superficie de ataque, EASM puede ir un paso más allá ejecutando la Validación de Exposición Activa (AEV). AEV no se limita a la detección. Más bien, intenta activamente explotar los CVE y otros problemas de seguridad, dando lugar a alertas procesables de alto valor que identifican riesgos urgentes.

Este proceso sin fisuras convierte la abrumadora tarea de la gestión de vulnerabilidades en un esfuerzo eficiente y muy específico, ahorrando tiempo y reduciendo la probabilidad de que las amenazas críticas pasen desapercibidas.

Mientras que las técnicas tradicionales de detección de vulnerabilidades se limitan a observar un producto de software obsoleto con CVE conocidos y generar una alerta, AEV va un paso más allá con intentos automatizados de explotación. Diversos factores ambientales y controles de seguridad pueden impedir la explotación de algunos CVE, incluso cuando el software no tiene parches y presenta vulnerabilidades conocidas.

AEV es una solución que permite a los equipos de seguridad actuar con precisión, ahorrando tiempo y recursos a la vez que refuerza la postura general de seguridad. La rentabilidad de la implantación de AEV es inmensa. Echemos un vistazo más de cerca a algunos casos de uso reales en los que AEV ha demostrado aportar valor a nuestros clientes.

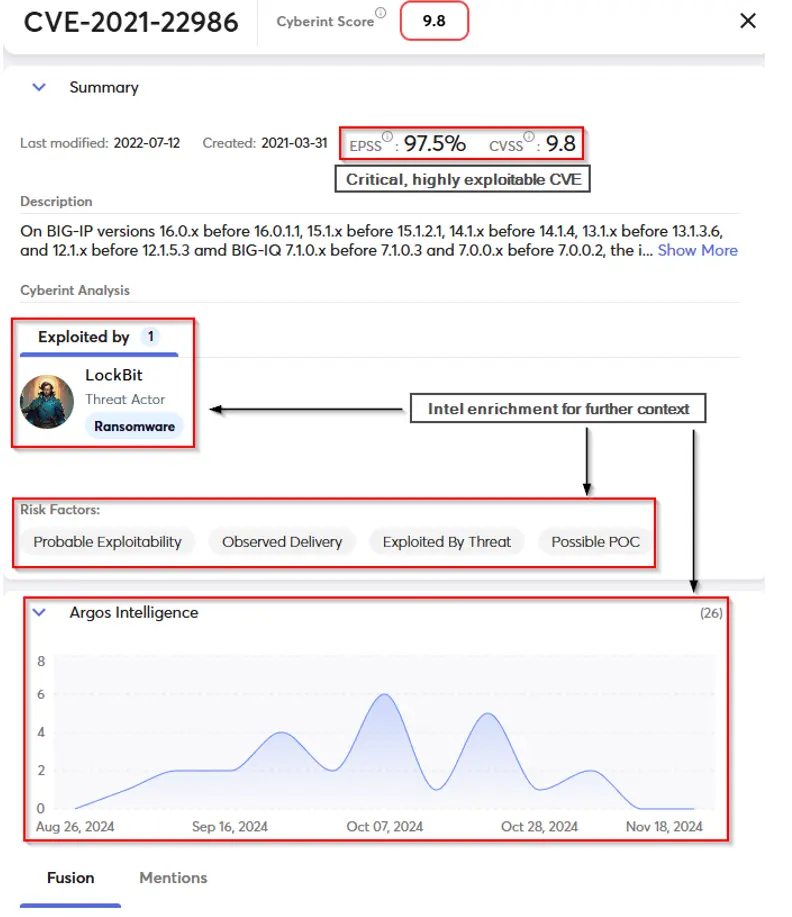

AEV identifica vulnerabilidades explotables, reduciendo el ruido y proporcionando las alertas de mayor valor. Exploremos este caso de uso observando la siguiente vulnerabilidad, como se muestra en la sección CVE Intel de la solución Cyberint:

Cosas importantes a tener en cuenta aquí:

Normalmente, la mayoría de las políticas de seguridad exigen que las vulnerabilidades críticas como ésta se reparen en un breve plazo de una a dos semanas. Sin embargo, dada la explotabilidad demostrada, la probabilidad de explotación inminente y el contexto adicional que proporcionamos a través de nuestra recopilación de inteligencia, la política puede ser ajustada para requerir una solución mucho más rápida, desactivando rápidamente esta bomba de relojería.

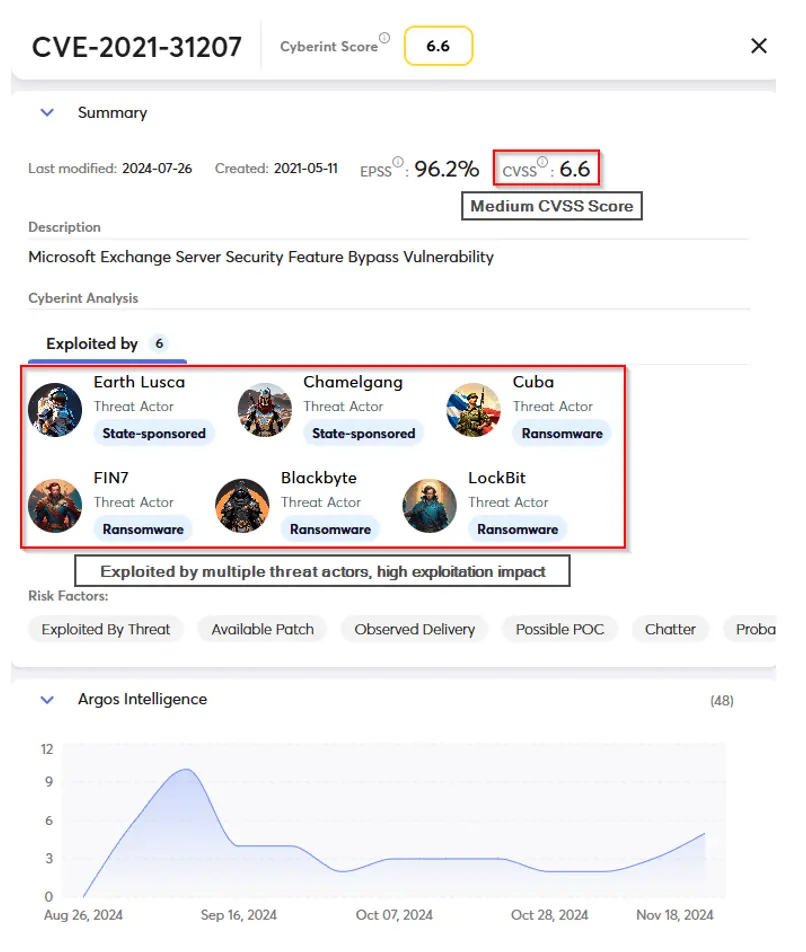

Como se muestra arriba, la Validación de Exposición Activa (AEV) asegura que las correcciones de vulnerabilidades críticas no se retrasen. Pero también funciona a la inversa. Con el poder de AEV, usted puede iluminar vulnerabilidades que muchas políticas de seguridad podrían descartar fácilmente. Veamos ésta:

Entonces, ¿qué vemos aquí?

De hecho, esta vulnerabilidad forma parte del conocido conjunto de vulnerabilidades ProxyShell, dirigidas a Microsoft Exchange Server y que permiten la ejecución remota de código.

Muchas políticas de seguridad permitirían que una vulnerabilidad de puntuación media como ésta existiera en entornos de producción durante meses. Con AEV, puede ajustar su política para imponer una solución más rápida, aunque la puntuación CVSS no sea alta.

Un aspecto difícil de la gestión de vulnerabilidades es convencer a los propietarios de aplicaciones, equipos de TI o equipos de ingeniería para que den prioridad a la corrección de vulnerabilidades. A menudo, estos equipos se enfrentan a demandas contrapuestas y pueden cuestionar la urgencia de abordar ciertos riesgos, especialmente cuando los perciben como de baja prioridad o teóricos.

AEV aborda este reto proporcionando pruebas detalladas de explotabilidad para cada vulnerabilidad. Esto incluye datos claros y procesables, como los comandos o cargas útiles utilizados durante la validación, junto con las respuestas exactas que confirman la explotabilidad. Armados con esta información, los equipos SOC pueden presentar argumentos convincentes y basados en pruebas para justificar por qué determinadas vulnerabilidades requieren atención inmediata.

Al salvar la brecha entre los hallazgos técnicos y los conocimientos prácticos, AEV permite a los equipos SOC negociar con mayor eficacia, garantizando que las vulnerabilidades más críticas se aborden sin retrasos innecesarios.

Colaboración de Red Team

AEV mejora las operaciones de los equipos rojos proporcionando pruebas precisas y reproducibles de las vulnerabilidades validadas. Con esta información fácilmente disponible, los equipos rojos pueden reproducir rápidamente los problemas sin necesidad de una extensa validación manual. Esto aumenta la eficiencia y ahorra incontables horas.

Al agilizar el proceso de validación, AEV libera a los equipos rojos para centrarse en investigaciones más profundas, como la identificación de vectores de ataque adicionales o la evaluación del impacto más amplio de un exploit. Esta eficiencia no sólo ahorra un tiempo valioso, sino que también mejora la calidad general de las evaluaciones de los equipos rojos, lo que convierte a AEV en una herramienta indispensable para los esfuerzos colaborativos de seguridad.

Resumen

Active Exposure Validation proporciona un enfoque más inteligente de la gestión de vulnerabilidades al centrarse en la explotabilidad en el mundo real. Al ayudar a las organizaciones a priorizar los riesgos, perfeccionar las políticas de seguridad y permitir una colaboración eficaz entre los equipos SOC y las partes interesadas, AEV garantiza que los esfuerzos de seguridad sean más específicos y eficientes. Como parte de los ecosistemas ASM y Threat Intelligence de Cyberint, AEV transforma los datos de vulnerabilidad en información procesable, reduciendo el MTTR y mejorando la postura de seguridad general de una organización. Con los continuos avances, AEV se esfuerza por ser una herramienta valiosa para hacer frente a los retos actuales de la ciberseguridad.

Trazando el camino a seguir

En Cyberint, ahora una empresa de Check Point, nuestro viaje con AEV no ha hecho más que empezar. Seguimos comprometidos con la mejora de sus capacidades para proporcionar un valor aún mayor a nuestros clientes. Muchas nuevas características interesantes están en el horizonte, incluyendo una mayor cobertura de vulnerabilidades, herramientas avanzadas de priorización e integraciones más profundas para agilizar aún más los flujos de trabajo de seguridad.

Esta dedicación a la innovación se amplifica aún más con la reciente adquisición de Cyberint por parte de Check Point Software Technologies. Como parte de la familia Check Point, estamos en una posición única para aprovechar la experiencia y los recursos combinados para ampliar los límites de la gestión de la superficie de ataque y la detección de vulnerabilidades. Juntos, nuestro objetivo es ofrecer soluciones innovadoras que permitan a las organizaciones mantenerse por delante de las amenazas emergentes, manteniendo un enfoque nítido en lo que más importa: la seguridad de sus activos digitales.

Permanezca atento a la evolución de Active Exposure Validation y el ecosistema EASM y obtenga una demostración haciendo clic a continuación: