Gestión de la superficie de ataque

Mapea continuamente tu huella digital en expansión, revelando todos los activos externos, luego analiza las exposiciones y valida los riesgos reales y explotables que se esconden en su interior, lo que te permite priorizar las acciones y reducir de forma proactiva tu superficie de ataque.

Descubra cómo nuestra solución puede reducir su superficie de ataque.

GigaOm nombra a Cyberint, una empresa de Check Point,

líder del mercado en gestión de superficies de ataque.

El poder de la consolidación

Cómo funciona

Descubra activos y puntos de acceso conocidos y desconocidos

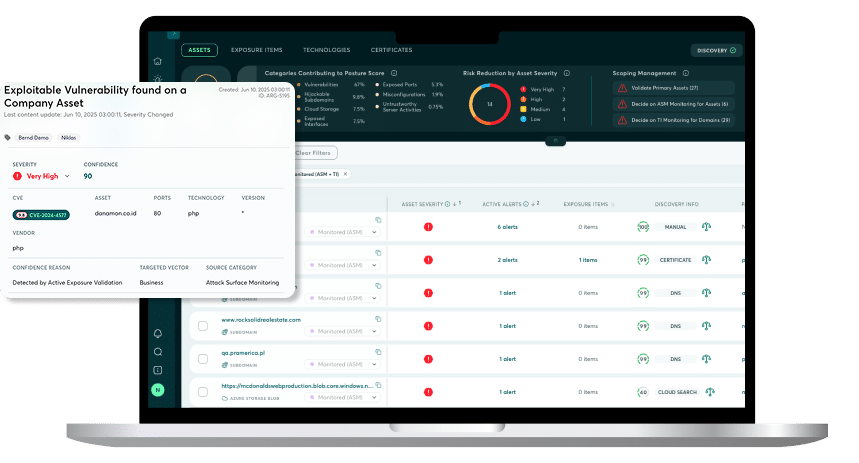

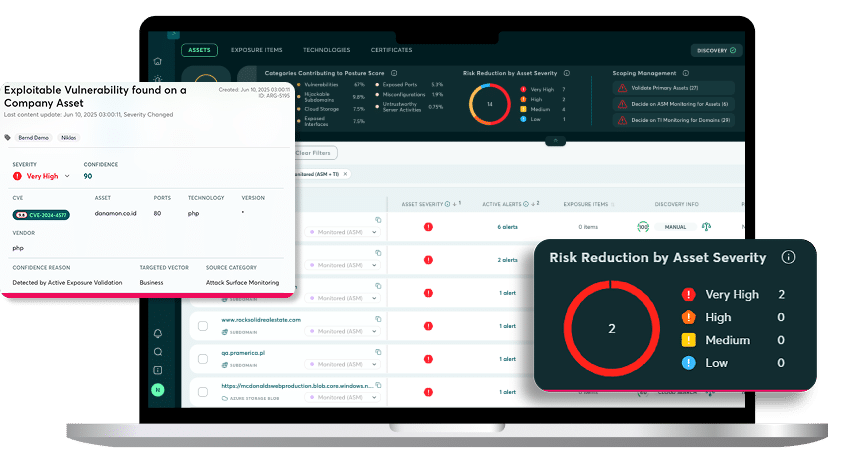

Compruebe activamente las vulnerabilidades de su organización

Valide de forma continua y activa las vulnerabilidades de su organización. Aproveche la automatización para comprobar la explotabilidad de las CVE conocidas. Analice activamente los activos digitales de su organización en busca de problemas de seguridad comunes que no tengan asignado un número CVE.

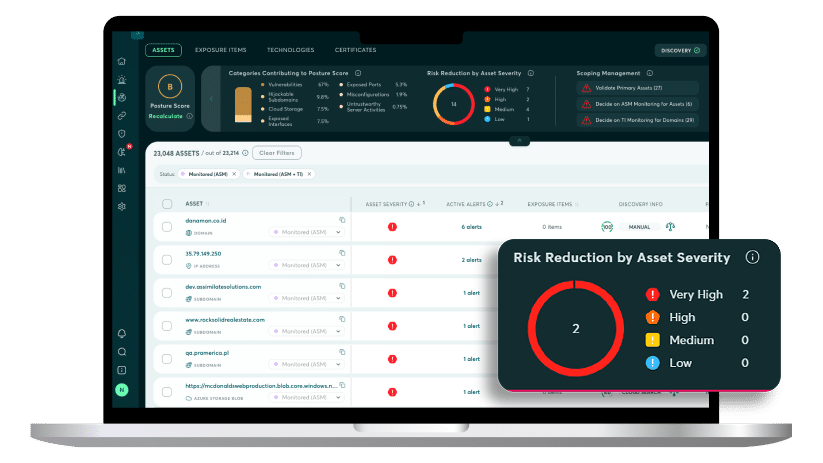

Evaluar y priorizar los riesgos

Calcular una puntuación de seguridad comparando las amenazas actuales con las mejores prácticas actuales de su organización. Realizar un seguimiento y gestionar los problemas y activos identificados para que su organización pueda centrarse y abordar primero los problemas más críticos.

Identificar problemas de seguridad

Analizar y mapear continuamente la presencia digital de la organización para detectar problemas de seguridad comunes, como CVE de alto riesgo, puertos abiertos explotables, almacenamiento en la nube expuesto, interfaces web vulnerables y mucho más.

Descubra su presencia digital

Descubra y mapee todos los activos digitales externos, como dominios, direcciones IP, interfaces web, almacenamiento en la nube y mucho más. Recopile información de múltiples fuentes de datos abiertas, profundas y ocultas para descubrir toda la presencia digital de su organización y ayudar a mitigar la TI en la sombra.

Descúbralo usted mismo.

Comience su transformación en la gestión de riesgos externos.

Start With a DemoFAQs

¿Cómo descubre Cyberint mi superficie de ataque externa?

Cyberint continuously & automatically scans the open, deep and dark web to discover your external IT infrastructure. Using publicly-available data, like DNS records, WHOIS data, SSL certificates, and more, Cyberint’s Attack Surface Monitoring module maps out your organization’s external attack surface, including IP addresses, domains, subdomains, cloud storage, and organizations (i.e. trademarked brands).

¿Qué debe buscar en una solución de gestión de la superficie de ataque?

Cuando busque una solución de gestión de la superficie de ataque, busque una solución que no solo cubra la superficie de ataque tradicional, es decir, que realice un descubrimiento externo de los activos de TI, mantenga un inventario completo de los activos e identifique los problemas en los activos externos, sino que también proporcione un valor añadido al aprovechar la inteligencia sobre amenazas cibernéticas y cubrir los casos de uso de protección de la marca. Una solución que combine de forma nativa la inteligencia sobre amenazas con capacidades ASM y servicios DRP le proporcionará visibilidad y alertas específicas sobre todas las amenazas externas relevantes para su infraestructura, sus marcas y sus datos.

¿Qué grado de intrusión tiene el proceso de detección externa de Cyberint? ¿Cuando se realiza un escaneo, se llevan a cabo pruebas activas?

El proceso es pasivo, por lo que no valida ni prueba activamente ningún control de seguridad. El proceso de detección no dará a los equipos de seguridad la impresión de que se está produciendo un ataque. No hay ningún impacto en las operaciones normales.

¿Qué tipos de problemas de seguridad puede identificar Cyberint en mis activos digitales externos?

Los tipos de problemas de seguridad que identificamos son:

- Problemas con la autoridad certificadora

- Credenciales comprometidas

- Problemas de seguridad del correo electrónico

- Puertos explotables

- Almacenamiento en la nube expuesto

- Interfaces web expuestas

- Subdominios secuestrables

- Servidores de correo en la lista de bloqueados

- Problemas con SSL/TLS

¿Con qué frecuencia deben analizarse los activos de la superficie de ataque?

Esto depende de la organización. Por defecto, Cyberint realiza análisis semanales, pero esto se puede cambiar según las necesidades y solicitudes del cliente (por ejemplo, diariamente, si es necesario).

¿Se detectan los activos basados en la nube?

Sí, detectamos buckets de S3, almacenamiento en la nube de Google, lagos de datos de Azure, almacenamiento de Azure, cuentas de AWS y mucho más.