Los intermediarios de acceso inicial (IAB) son actores de amenazas que se infiltran en redes, sistemas u organizaciones y venden este acceso no autorizado a otros actores maliciosos. En lugar de ejecutar todo el ciberataque, los IAB se centran en la brecha inicial y la monetizan vendiendo el acceso a los sistemas comprometidos. Ayudan a las operaciones de ransomware, en particular a los esquemas RaaS, agilizando los ataques y reduciendo la carga de trabajo al principio.

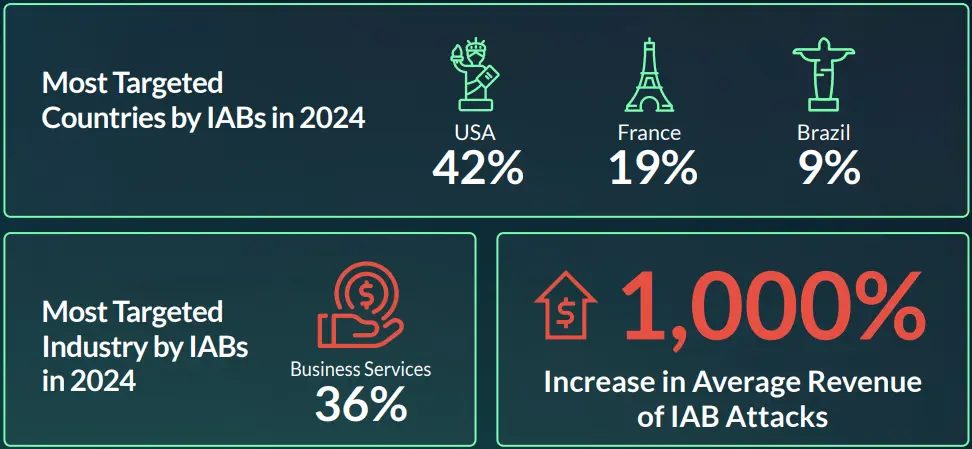

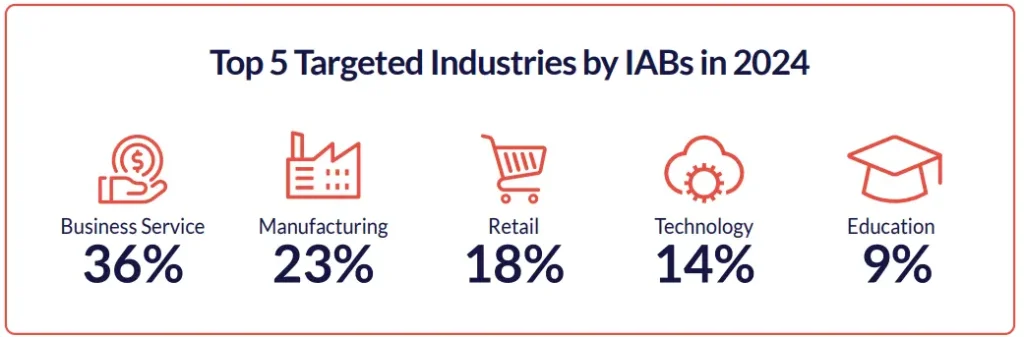

El informe, basado en datos del equipo de investigación de Cyberint durante el último año y medio, destaca que Estados Unidos fue el principal objetivo del mercado de Initial Access Broker en 2023, con más del 48% de los ataques dirigidos al país. En 2024, Francia y Brasil se han convertido cada vez más en objetivos. Los IAB se dirigen a varias industrias, siendo el sector de los servicios empresariales el objetivo más frecuente, de forma similar a las tendencias del ransomware. El sector minorista se ha mantenido constantemente entre los tres primeros en 2023 y 2024, pero el sector manufacturero ha sido cada vez más atacado en 2024, pasando de sólo el 14% de los ataques en 2023 al 23% en 2024.

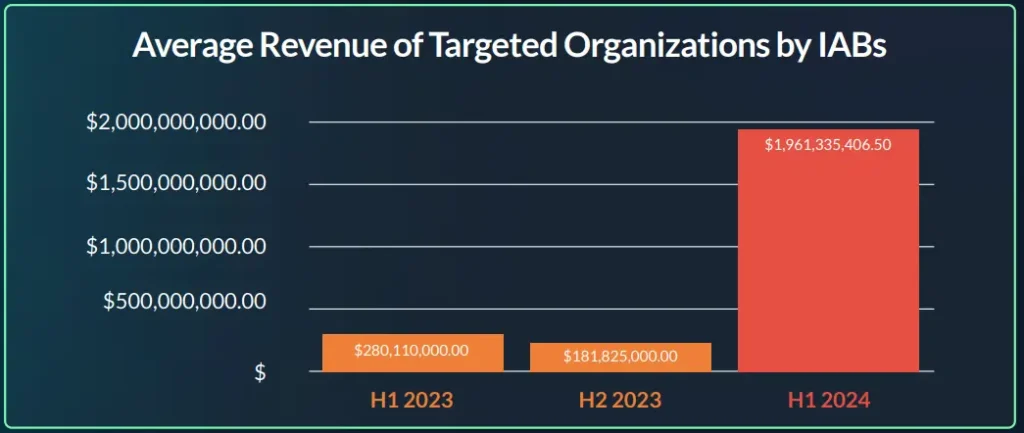

En 2024, las organizaciones a gran escala fueron las más atacadas debido a su alto potencial de ingresos. Los actores de amenazas se dirigieron cada vez más a organizaciones con más de mil millones de dólares en ingresos, lo que representa el 27% de todas las listas de acceso inicial a la venta. Esto aumentó los ingresos medios de los ataques IAB a 1.961.335.406,50 dólares, lo que representa un aumento del 1000%.

Hay tres tipos principales de IAB que impulsan la mayoría de los ataques de ransomware en la actualidad. En 2023, los que ofrecían servidores comprometidos a través del Protocolo de Escritorio Remoto (RDP) expuesto eran los más comunes (>60%). Sin embargo, en 2024, el acceso VPN se disparó, desafiando al acceso RDP por el primer puesto (45% VPN frente a 41% RDP).

La mayoría de los puestos de Initial Access Broker se sitúan en un rango de precios de entre 500 y 2.000 dólares para el acceso corporativo, aunque ocasionalmente aparecen listados de alto valor, que superan los 10.000 dólares.

Protegerse contra los IAB requiere un enfoque de seguridad multicapa, implementando medidas tanto técnicas como organizativas para minimizar las vulnerabilidades.

Los ataques de ransomware, las violaciones de datos, las filtraciones, el espionaje y otros incidentes importantes de ciberseguridad suelen tener su origen en accesos adquiridos en foros y mercados de la web oscura.

¿Cómo adquieren los ciberdelincuentes este acceso? Lo compran a intermediarios de acceso inicial (IAB).

Los IAB son ciberdelincuentes o grupos especializados en infiltrarse en redes, sistemas u organizaciones para luego vender este acceso a otros actores maliciosos. En lugar de llevar a cabo ellos mismos todo el ciberataque, los IAB se centran en la brecha inicial, que monetizan vendiendo después el acceso a los sistemas comprometidos.

Este informe destaca los datos analizados por el equipo de investigación de Cyberint durante el último año y medio, recogidos en destacados foros y mercados clandestinos de la dark web. Los datos engloban toda la información que extrajimos de un único listado, lo que nos permite profundizar en detalles como los países objetivo, los sectores, los precios medios, los ingresos de las organizaciones, los productos de seguridad en uso, el número de hosts y mucho más.

Un intermediario de acceso inicial (IAB, Initial Access Broker) es un agente de amenazas especializado en infiltrarse en sistemas y redes informáticos, para luego vender el acceso no autorizado a otros agentes maliciosos. Los IAB son expertos en identificar y explotar vulnerabilidades de seguridad, proporcionando servicios a grupos de ransomware y otros actores de amenazas. Los IAB perpetúan actividades maliciosas y permiten la entrada en sistemas comprometidos actuando como intermediarios.

Los IAB son expertos en explotar técnicas comunes de piratería informática para obtener acceso no autorizado a redes, aprovechando ataques de ingeniería social, ataques de fuerza bruta y otros vectores de ataque. El precio que se pide por los servicios de los IAB depende de factores como el tamaño y el tipo de objetivo y el tipo de acceso ofrecido.

Al vender el acceso en lugar de llevar a cabo ellos mismos los ataques, los IAB mitigan los riesgos asociados a la ejecución de un ataque de ransomware, centrándose en su lugar en penetrar en las redes y sacar provecho de su experiencia.

Los IAB operan principalmente en foros de la web oscura y mercados clandestinos y pueden funcionar como actores individuales o como parte de organizaciones más grandes, como las bandas de ransomware como servicio (RaaS). Su clientela está formada por grupos con intenciones maliciosas que aprovechan el acceso adquirido para lanzar ataques de ransomware, ejecutar violaciones de datos y participar en otras actividades maliciosas, normalmente con fines lucrativos.

En general, los IAB ayudan a las operaciones de ransomware, en particular a los esquemas RaaS, a agilizar sus ataques y reducir su carga de trabajo al comienzo de un ataque. Las IAB asumen la difícil tarea de encontrar objetivos y obtener acceso. De este modo, permiten a los grupos de ransomware atacar a gran escala, ya que no pierden tiempo tratando de afianzarse en las redes objetivo. Pueden obtener inmediatamente ese acceso a través de un IAB y ponerse a trabajar para cifrar los datos de la víctima.

Con ciertos grupos RaaS, el beneficio de trabajar con los IAB va un paso más allá. Las pruebas sugieren que algunos IAB trabajan directamente para grupos de ransomware o afiliados a grupos RaaS. Esto acelera significativamente un ataque de ransomware, ya que los afiliados pueden aprovechar el acceso obtenido y llevar a cabo su ataque casi de inmediato en lugar de perder tiempo obteniendo acceso. El IAB pasa el acceso al afiliado, que entonces lanza el ataque, infecta la red de la víctima y, a su vez, pasa las cosas a otras partes de la operación para cobrar.

Esta colaboración directa no sólo beneficia a los grupos RaaS. También ayuda a los IAB. Como se explica en Ransomware.org, los IAB que trabajan para grupos RaaS no necesitan anunciar sus servicios públicamente en foros clandestinos. Ya tienen trabajo fijo, así que no necesitan promocionarse más. Esto viene con la ventaja añadida de una visibilidad pública reducida, lo que les proporciona cobertura cuando las fuerzas de seguridad cierran un mercado y persiguen a sus miembros.

Los corredores de acceso inicial (IAB) actúan como intermediarios en los ataques de ransomware y las violaciones de datos, y son cada vez más importantes con el auge del ransomware como servicio (RaaS). Sus servicios están muy solicitados, como se ha visto en el creciente número de anuncios en la web oscura en los últimos años. Estos intermediarios suelen anunciar el acceso a organizaciones comprometidas con detalles imprecisos, atrayendo a operadores de ransomware, actores patrocinados por el Estado y hacktivistas en busca de objetivos potenciales.

Los anuncios en foros de ciberdelincuentes suelen seguir ciertas convenciones: los vendedores evitan nombrar directamente a las organizaciones objetivo para que las víctimas no sepan que están en peligro antes de vender el acceso. En su lugar, proporcionan una descripción vaga, a menudo mencionando la ubicación de la víctima, la industria, los ingresos y el tipo y nivel de privilegios del acceso que se vende, junto con detalles técnicos como el número de empleados, hosts, antivirus utilizados y datos accesibles.

Algunos IAB venden el acceso individualmente, mientras que otros lo ofrecen en paquetes. Es posible que los IABs de alta confianza no anuncien el acceso específico en absoluto, confiando en los mensajes fijados para indicar que venden el acceso inicial, solicitando a los compradores interesados que se pongan en contacto con ellos en privado para obtener más información. En muchos foros rusos, los vendedores suelen utilizar jerga delictiva y otras convenciones de escritura para ocultar aún más los detalles a los forasteros.

Veamos el siguiente ejemplo (figura 1), en el que un vendedor conocido de un conocido foro clandestino de hacking ruso ofrece a la venta acceso a una empresa estadounidense.

El acceso se realiza mediante una sesión RDP, utilizando la plataforma Citrix para conectarse. Además, podemos ver los ingresos y la industria (que están ofuscados por motivos de seguridad), el privilegio (usuario de dominio), y el número de hosts, que es una indicación del número de empleados, máquinas y usuarios en el directorio activo. El precio de ese acceso es de 1200 dólares.

Los intermediarios de acceso inicial, al igual que otros ciberdelincuentes como las bandas de ransomware, seleccionan cuidadosamente sus objetivos. Se centran en los mercados más competitivos, donde tienen más posibilidades de obtener acceso y venderlo al precio más alto, maximizando su atractivo. Y sí, lo has adivinado: los Estados Unidos de América son su principal objetivo.

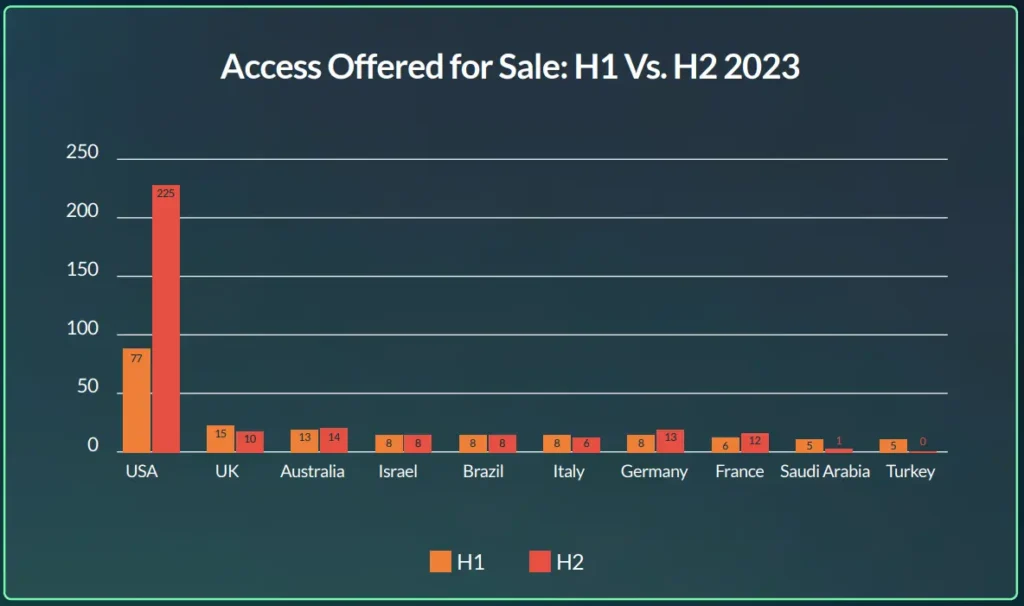

Estados Unidos es el país más atacado en casi cualquier asunto de ciberseguridad. Como podemos ver en el siguiente gráfico, durante 2023 Estados Unidos siguió siendo el país objetivo número uno de los intermediarios de acceso inicial.

Las organizaciones de Estados Unidos son las más atacadas en materia de ciberseguridad y, como podemos ver, también las más amenazadas por las BIA por varias razones:

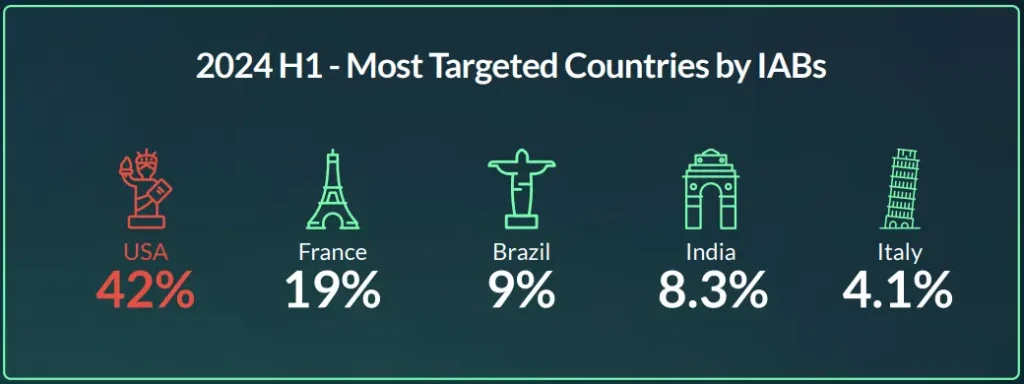

Como se ha observado, la tendencia de dirigirse a organizaciones estadounidenses más que a cualquier otro país del mundo continúa en el primer semestre de 2024 (véase el gráfico 3). Cabe destacar que Francia se ha situado entre los 10 primeros, ocupando el segundo puesto con 50 listas únicas de acceso inicial disponibles para la venta dirigidas a organizaciones con sede allí.

La industria de una organización en un listado de acceso inicial para la venta puede proporcionar varias perspectivas importantes:

Los IAB se dirigen a varias industrias, siendo el sector de los servicios empresariales el más atacado, de forma similar a las tendencias observadas en el panorama del ransomware. Sin embargo, es importante reconocer que las cifras pueden no reflejar totalmente la situación, ya que algunos listados carecen de información sobre el sector, lo que podría alterar las estadísticas. Dicho esto, más del 75% de los listados incluyen el nombre del sector, lo que proporciona una base sólida para estas estadísticas.

En 2024, el sector de los servicios empresariales sigue a la cabeza como la industria más buscada, mientras que el sector financiero ha experimentado un descenso significativo, disminuyendo en un 50% en comparación con el número medio de anuncios en cada semestre de 2023. Además, el sector educativo se ha convertido en un objetivo más frecuente este año, ascendiendo al quinto puesto de la lista.

Los ingresos son probablemente el campo clave en el que se fijan los compradores antes de comprar el acceso a los vendedores. Los ingresos indican el tamaño de la empresa. Unos ingresos elevados suelen indicar que la empresa tiene una presencia significativa en el mercado, una amplia base de clientes o una amplia oferta de productos o servicios. Además, los ingresos reflejan la demanda de los productos o servicios de la empresa.

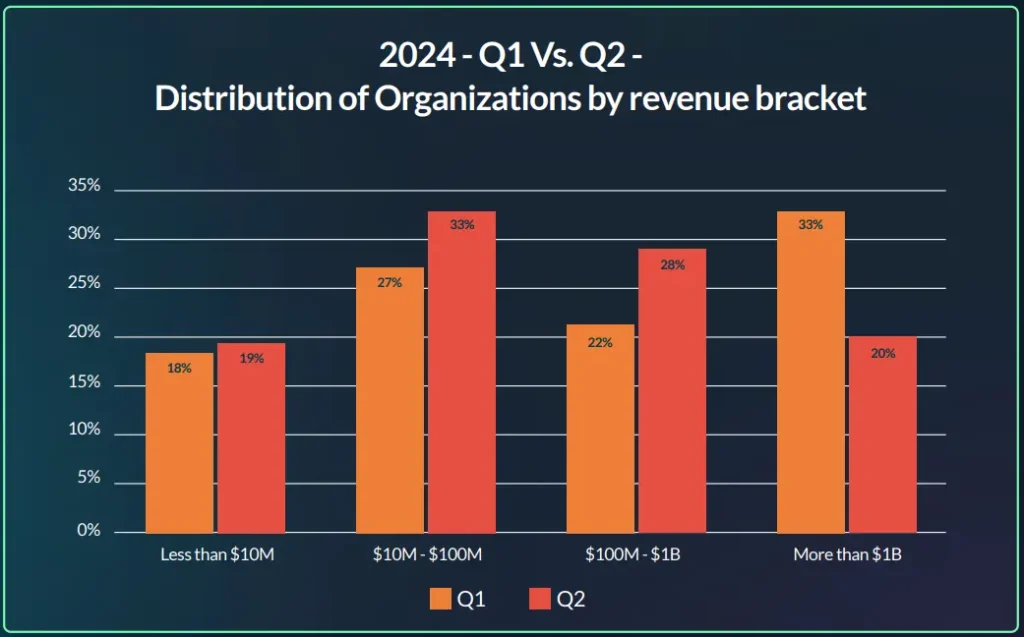

Como resultado, las organizaciones más grandes se convirtieron en objetivos más codiciados por los intermediarios de acceso, en gran parte debido al aumento de los ingresos por el precio más alto que exigirán. No es sorprendente que veamos que esta tendencia de dirigirse a las organizaciones de gran escala tuvo lugar en 2024, con unos ingresos medios de 1.961.335.406,50 dólares, ¡lo que indica un aumento de aproximadamente el 1000%!

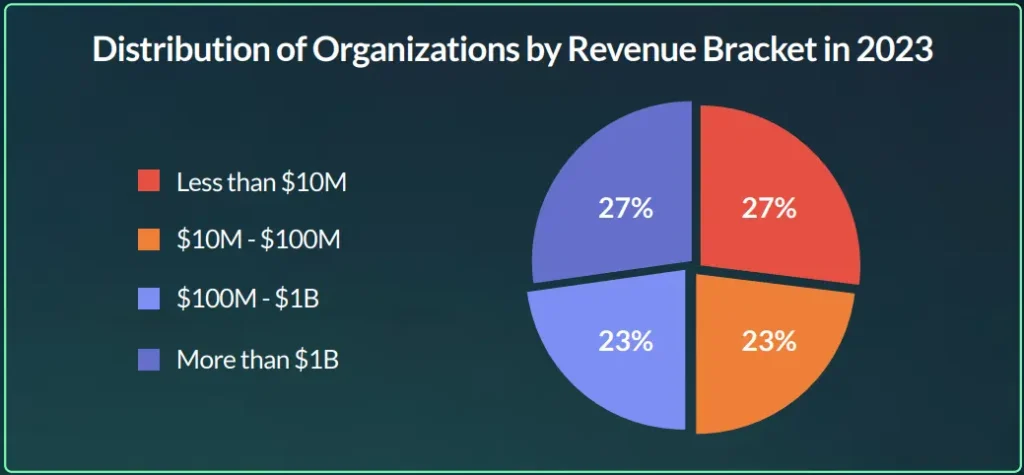

Normalmente, los actores de las amenazas toman los datos de ingresos de proveedores de fuentes de datos conocidos, como ZoomInfo. A partir de los datos que recopilamos en 2023, observamos que hay 4 grupos principales en los que podemos dividir los ingresos de las organizaciones objetivo, como se ve en el siguiente gráfico (figura 7).

Sin embargo, el segundo trimestre de 2024 muestra una distribución diferente en comparación con 2023 y el primer trimestre de 2024. Los actores de amenazas se dirigen cada vez más a organizaciones en el rango de ingresos más alto, con más de mil millones de dólares en ingresos, lo que representa el 33% de todos los listados de acceso inicial a la venta.

Además, los ingresos medios y la distribución de las organizaciones por tramos de ingresos durante el último año y medio indican que los actores de amenazas se están centrando más en las organizaciones más grandes. Se dirigen cada vez más al extremo superior de cada grupo de ingresos, especialmente en 2024, ya que pretenden llevar a cabo operaciones a mayor escala.

Los IAB ofrecen varios tipos de acceso y privilegios a los sistemas y redes comprometidos. Estos tipos de acceso y privilegios pueden variar mucho en cuanto a lo que permiten hacer a un comprador dentro de una organización objetivo.

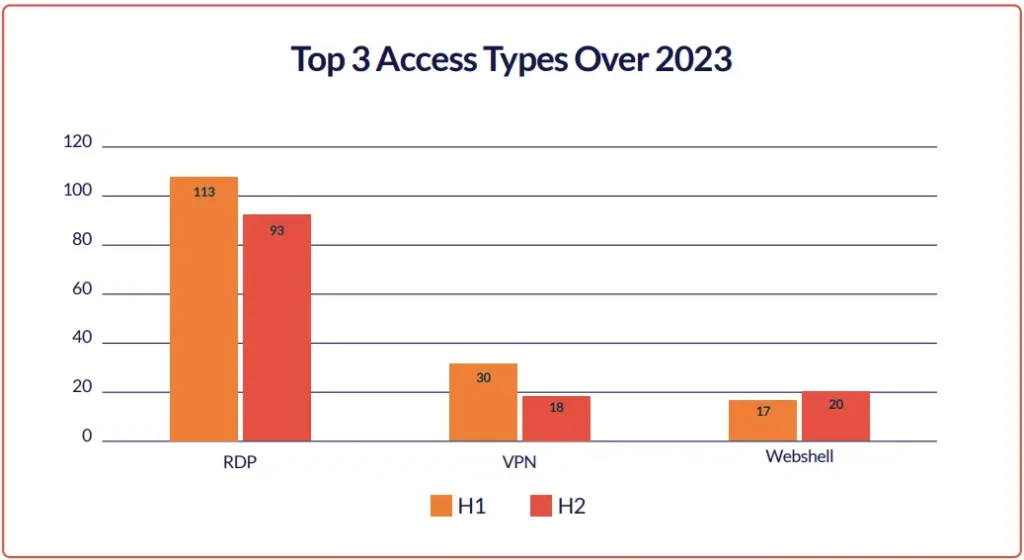

Hay tres tipos principales de intermediarios de acceso inicial que dirigen la mayoría de los ataques de ransomware en la actualidad: los que venden acceso a sistemas comprometidos con puertas traseras o malware, los que ofrecen servidores comprometidos a través del Protocolo de Escritorio Remoto (RDP) expuesto y los que comercian con dispositivos de red comprometidos. Los intermediarios que venden sistemas con puertas traseras ofrecen acceso a ordenadores infectados con malware, a menudo dentro de redes corporativas, que luego se venden a otros ciberdelincuentes, incluidos grupos de ransomware.

Los intermediarios que se dedican a los sistemas RDP venden acceso a servidores corporativos comprometidos mediante ataques de fuerza bruta a sistemas desprotegidos con credenciales débiles. Por último, los intermediarios explotan vulnerabilidades conocidas en dispositivos de red como servidores VPN y cortafuegos para hacerse con el control de redes internas, vendiendo este acceso a actores de amenazas en la dark web.

Como se muestra en la figura anterior, el acceso RDP fue, con diferencia, el tipo más frecuentemente ofrecido a la venta. Esto sugiere que los productos y actividades relacionados con RDP eran especialmente vulnerables a los ataques de los actores de amenazas, que a menudo empleaban técnicas para robar credenciales.

Sin embargo, como hemos observado varios cambios en 2024 en relación con los objetivos de IAB, el acceso a VPN ha aumentado en cientos de puntos porcentuales en comparación con 2023, disputando el primer puesto al acceso a RDP (véase la figura siguiente).

En general, estos son los tipos de acceso más comunes:

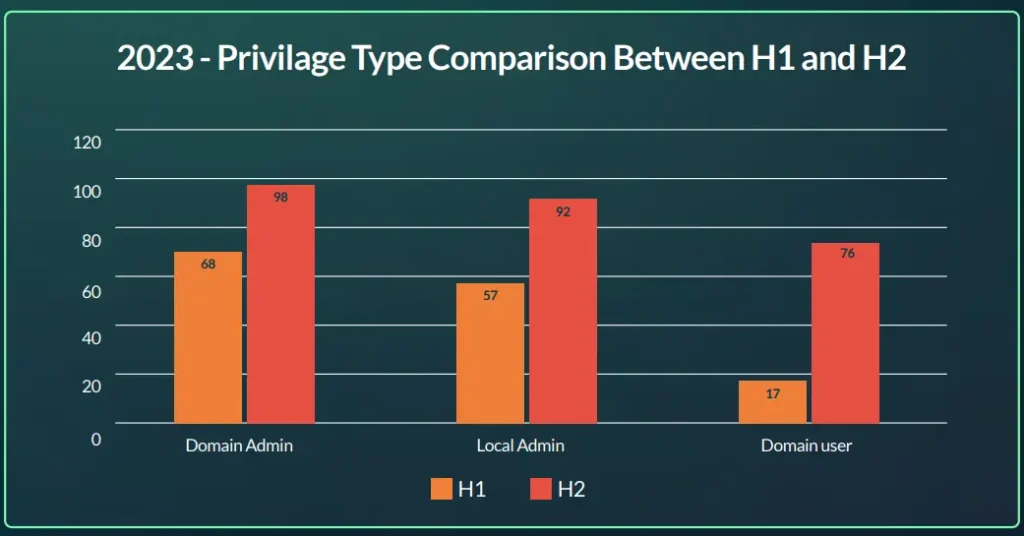

La autenticación de usuarios es un asunto importante en cualquier organización. En la mayoría de los conjuntos, esto se hace a través de Windows. Se ocupan de sus usuarios haciendo uso de un servidor de Active Directory. En las ventas de IAB vemos a menudo 3 tipos de privilegios:

Como es de esperar, cuanto más alto es el nivel de privilegio, más valioso es el acceso, lo que a su vez aumenta su precio. Según nuestros datos, el precio medio del privilegio «Administrador del dominio» es un 85% superior al precio medio.

Según la siguiente figura, los tipos de privilegios más comunes ofrecidos a la venta como parte de la información de acceso inicial proporcionada fueron «Administrador de dominio» y «Administrador local». En general, comparten casi el 80% de todos los tipos de privilegio que recopilamos en el primer semestre de 2023.

Sin embargo, la segunda mitad de 2023 fue un poco diferente. Aquí vimos un aumento en el tipo de privilegio de usuario de dominio, lo que hizo que la distribución entre estos 3 tipos de privilegio fuera más equitativa.

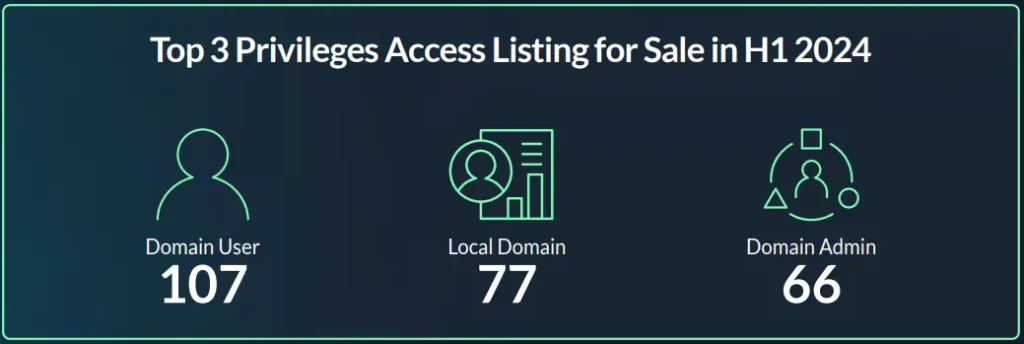

En 2024 las cosas se han mantenido en orden, como podemos ver en el siguiente gráfico, el tipo de privilegio «Usuario de dominio» es el más común con 107 instancias. La distribución sigue siendo la siguiente en 2024.

En general, observamos diferentes tipos de privilegios ofrecidos como parte de la venta de acceso, pero en un número muy reducido en comparación con los otros tres mencionados, como por ejemplo

La mayoría de los puestos de IAB se situaban dentro de una horquilla de precios relativamente estrecha, normalmente entre 500 y 2.000 dólares para el acceso corporativo. Sin embargo, en ocasiones, aparece un anuncio de valor especialmente alto, que ofrece acceso a un entorno de valor único, lo que puede elevar los precios a las decenas de miles de dólares, con algunos anuncios que superan los 10.000 dólares.

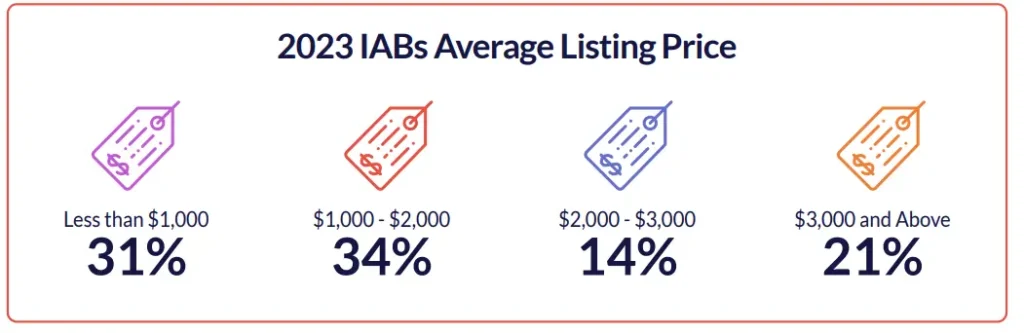

En 2023, el precio medio de un anuncio fue de 3.066 dólares, mientras que el precio medio fue de 1.500 dólares. A pesar de estas cifras, es importante tener en cuenta que el 65% de los anuncios de 2023 tenían un precio inferior a 2.000 dólares y el 77% inferior a 3.000 dólares. El precio medio más alto está sesgado por estos listados de alto valor, donde los precios pueden ser significativamente más altos, a veces cientos por ciento por encima de la media.

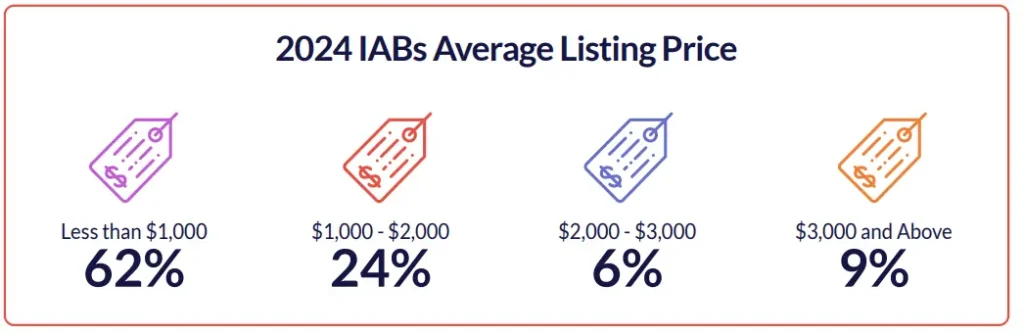

En 2024, los actores de amenazas han cambiado su enfoque para dirigirse a organizaciones con mayores ingresos, aunque han reducido los precios en relación con el valor de acceso de estas organizaciones. El precio medio ha bajado significativamente hasta los 1.295 dólares, lo que supone un descenso de aproximadamente el 60%.

Como se ilustra en el gráfico siguiente, la gran mayoría de los listados tienen ahora un precio inferior a 1.000 dólares, un cambio notable respecto a lo que observábamos en 2023. La proporción de accesos de alto valor también ha disminuido, representando ahora sólo el 9% de todos los listados disponibles para la venta.

Es importante destacar que hay cientos de listados a estos precios medios más bajos, que aún pueden causar daños significativos y proporcionar a los actores de amenazas un beneficio financiero sustancial, incluso más que los listados más caros.

La mayoría de los listados a la venta pertenecen a máquinas personales de usuarios, podrían permitir a un atacante controlar varios sistemas y bases de datos privadas dependiendo del tipo de acceso y privilegios. Sin embargo, la compra del acceso inicial no garantiza que el atacante evite ser detectado o capturado durante sus actividades.

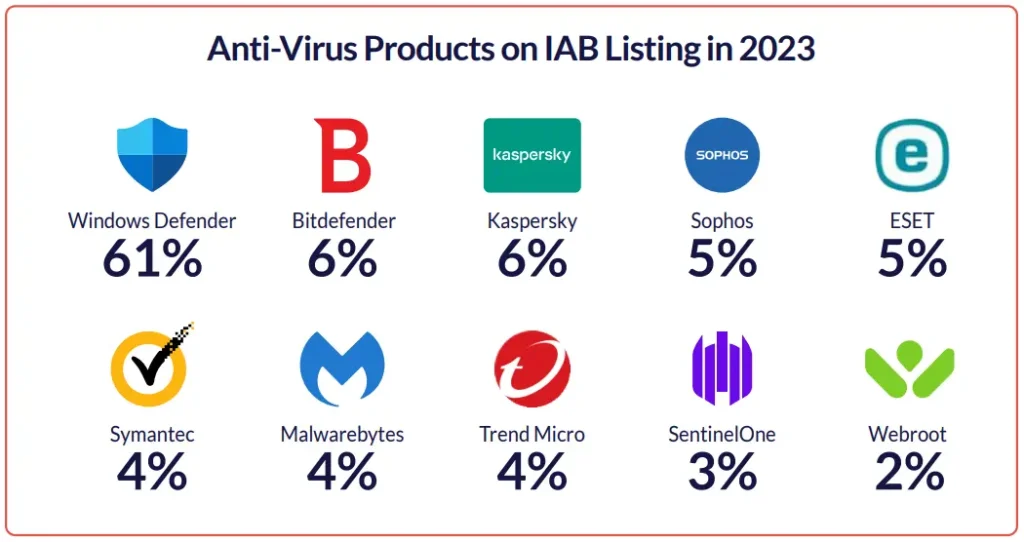

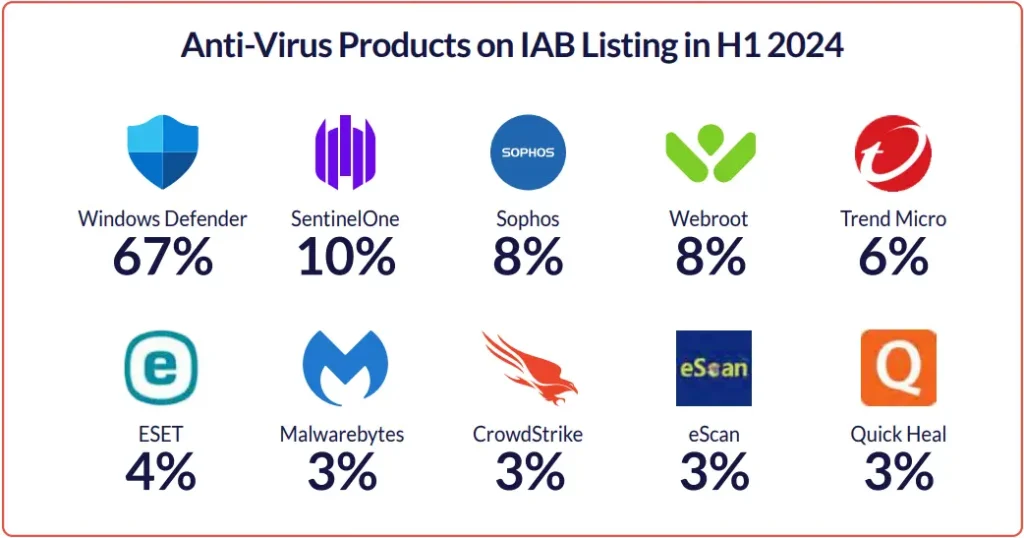

Por ello, los intermediarios a veces añaden otro campo de información al listado llamado «AV», que es una abreviatura de «Anti-Virus». No todos los listados contienen esta información, mientras que casi el 40% no la proporciona. Aún así, extrajimos suficiente información de miles de listados para crear una imagen de los principales productos de seguridad que estaban instalados en las máquinas comprometidas.

La imagen de abajo muestra que más del 60% de las máquinas sólo están equipadas con Windows Defender, lo que pone de manifiesto una importante brecha de seguridad dentro de la organización. Esto sugiere una falta de software de protección adicional, lo que podría dejar estos sistemas más vulnerables a los ataques.

En 2024, la tendencia continúa y los intermediarios de acceso inicial ofrecen a la venta máquinas que solo tienen Windows Defender como producto de seguridad predeterminado.

Cabe señalar que puede haber medidas de seguridad adicionales en las cuentas comprometidas que el intermediario no pudo detectar o pasó por alto.

La presencia o el tipo de producto de seguridad en una cuenta comprometida no refleja necesariamente el valor del acceso o de la propia organización. Hay listados con sólo Windows Defender que tienen un precio más alto que las cuentas protegidas por tres productos de seguridad.

Los IAB son una parte fundamental del ecosistema de la ciberdelincuencia en general. Proporcionan el punto de apoyo necesario para actividades más destructivas, como los ataques de ransomware, las violaciones de datos y el espionaje, reduciendo de hecho la barrera de entrada para los ciberdelincuentes menos cualificados técnicamente, que pueden comprar un acceso ya preparado en lugar de conseguirlo por sí mismos.

Protegerse a sí mismo y a su organización de los IAB requiere un enfoque de seguridad a varios niveles. Dado que los IAB se especializan en obtener acceso no autorizado a redes y sistemas, es crucial aplicar medidas tanto técnicas como organizativas para minimizar las vulnerabilidades.

Aplicando estas medidas, puede reducir el riesgo de convertirse en objetivo de los IAB y mejorar la postura general de seguridad de su organización.

Cyberint, la empresa de Inteligencia de Impacto, reduce el riesgo ayudando a las organizaciones a detectar y mitigar las ciberamenazas externas antes de que tengan un impacto adverso. La tecnología patentada de la plataforma Cyberint Argos proporciona una visibilidad superior a través del descubrimiento continuo de la superficie de ataque en evolución, combinada con la recopilación y el análisis automatizados de grandes cantidades de inteligencia de toda la web abierta, profunda y oscura.Un equipo global de expertos en ciberseguridad de grado militar trabaja junto a los clientes para detectar, investigar y desbaratar rápidamente las amenazas relevantes, antes de que tengan la oportunidad de convertirse en incidentes graves. Clientes de todo el mundo, incluidos los líderes de Fortune 500 de todos los principales mercados verticales, confían en Cyberint para protegerse de una serie de riesgos externos, como vulnerabilidades, errores de configuración, phishing, ataques de suplantación de identidad, infecciones de malware, credenciales expuestas, fugas de datos, fraude y riesgos de terceros.

©1994–2025 Check Point Software Technologies Ltd. All rights reserved.

Copyright | Privacy Policy | Cookie Settings | Get the Latest News