Threat Intelligence

¿Cansado de ir a la zaga? Nuestra inteligencia estratégica y táctica sobre amenazas convierte datos complejos en avisos de seguridad precisos y prácticos. Nuestros analistas, con formación militar y experencia en ciberseguridad y geopolítica, proporcionan a los responsables de la toma de decisiones una perspectiva más amplia y tendencias significativas.

Descubra cómo nuestra inteligencia estratégica sobre amenazas nos da ventaja.

inspeccionados diariamente

al mes

identificados cada día

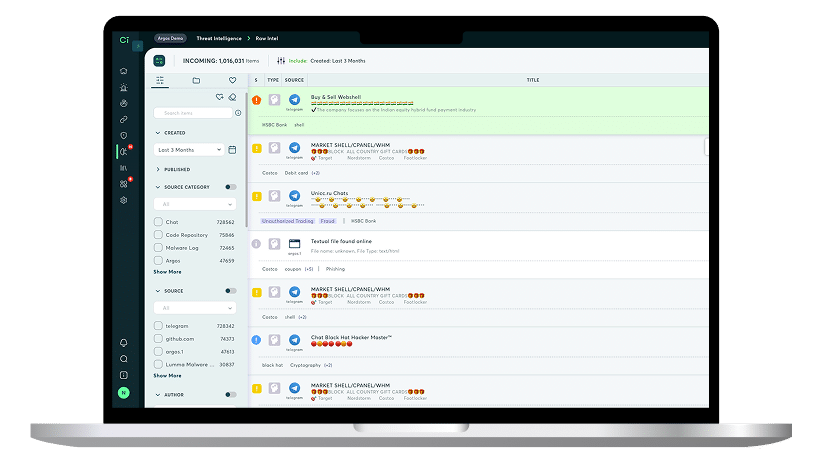

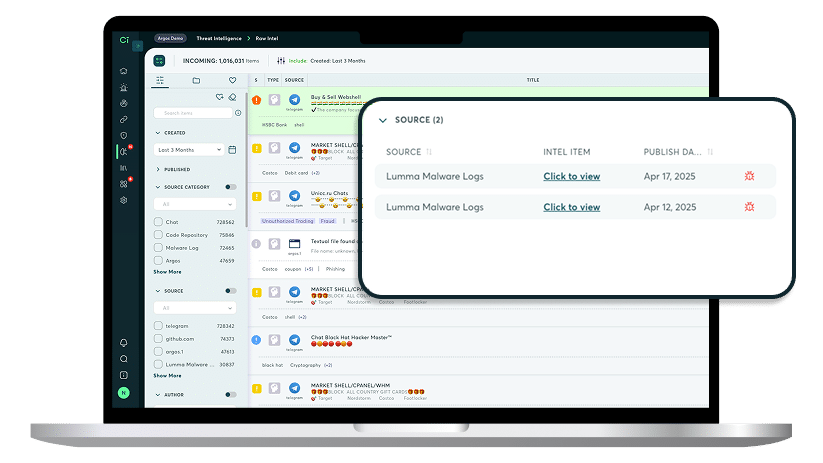

Se acabaron las conjeturas: Threat Intelligence y fuentes de IOC

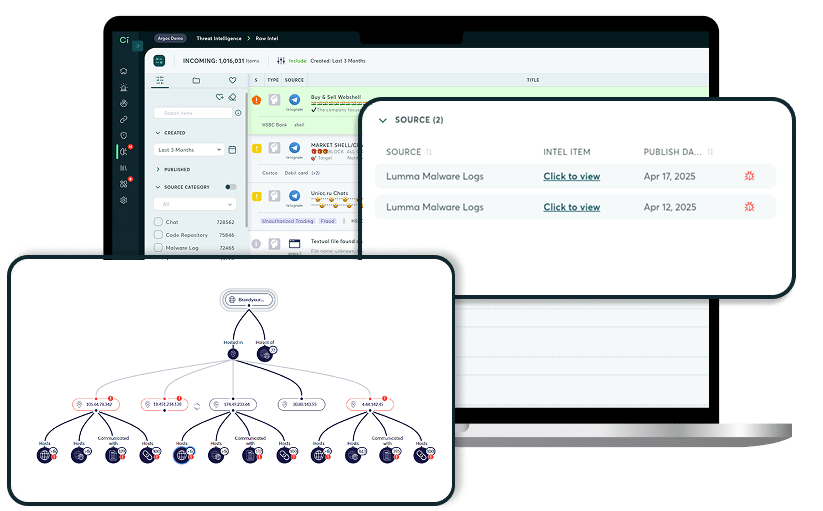

Combinamos la información global sobre redes de Check Point con las fuentes de inteligencia sobre amenazas y las fuentes OSINT propias de Cyberint. Obtenga direcciones IP, dominios, URL y hash de archivos enriquecidos, eligiendo el consumo a través de fuentes IOC diarias o API RESTful para integraciones personalizadas. Cada IOC se enriquece con el tipo de amenaza, la descripción, la fecha de observación, el nivel de confianza, la región y mucho más.

Cómo funciona

Descubra activos y puntos de acceso conocidos y desconocidos

Información sobre amenazas de malware descodificada

Nuestras tarjetas de información sobre malware constituyen un excelente punto de partida para evaluar riesgos específicos relacionados con el malware. Acceda a nuestra completa base de datos de malware con tarjetas detalladas que asignan TTP al marco MITRE ATT&CK, enlazan con CVE e incluyen listas completas de IOC fácilmente exportables.

Perfil sobre los actores de amenazas

Obtenga una comprensión más profunda de actores y grupos maliciosos específicos. Nuestro perfilado incluye su historial, operaciones, víctimas recientes e industrias/regiones objetivo. Detallamos sus TTP (técnicas, tácticas y procedimientos) mapeadas al marco MITRE ATT&CK, las herramientas y CVE (vulnerabilidades y exposiciones conocidas) que explotan y las operaciones asociadas, con IOC (indicadores de compromiso) exportables.

Inteligencia profunda sobre vulnerabilidades

Deje de adivinar el riesgo de CVE. Nuestra inteligencia sobre amenazas de vulnerabilidad combina datos en tiempo real de la deep y dark web para enriquecer los CVE con contexto vital: niveles de riesgo, conversaciones en la web oscura y tendencias de explotación. Para cada CVE, obtenga la puntuación de riesgo exclusiva de Check Point, además de recomendaciones prácticas y un desglose completo de CVSS.

Nueva extensión de Chrome para IOC

Los equipos SOC y los cazadores de amenazas pueden acceder a datos en tiempo real sobre cualquier IOC a través de nuestra extensión para navegadores. Esta extensión muestra datos de IOC y CVE en tiempo real directamente en cualquier página web y los enriquece al instante, revelando puntuaciones de riesgo, C2 y botnets para acelerar la detección de amenazas.

Recursos

Descúbralo usted mismo.

Comience su transformación en la gestión de riesgos externos.

Start With a DemoFAQs

¿Que es exactamente threat inelligence con Cyberint?

Se trata de información útil sobre amenazas cibernéticas recopilada de fuentes abiertas, la dark web e indicadores técnicos, analizada para ayudar a las organizaciones a anticiparse, prevenir y responder a los ciberataques. No se trata solo de datos sin procesar, sino de contexto e información que se puede utilizar de inmediato.

¿Cómo recopila Cyberint, ahora una empresa de Check Point, la información sobre amenazas?

Cyberint, ahora una empresa de Check Point, utiliza una combinación de:

- OSINT (inteligencia de fuentes abiertas): información disponible públicamente.

- Supervisión de la dark web: foros, mercados y fuentes de datos filtrados.

- Fuentes técnicas: firmas de malware, reputación de IP/dominios y campañas de phishing.

- Check Point’s Threat Cloud: ThreatCloud AI procesa diariamente una gran cantidad de telemetría procedente de 150 000 redes y millones de dispositivos. Con más de 50 motores de IA, detecta amenazas en tiempo real en la nube, la red, los usuarios y las operaciones.

Y mucho más.

¿Con qué rapidez puedo obtener información sobre nuevas amenazas?

Casi en tiempo real. Cyberint supervisa continuamente las fuentes de amenazas, por lo que las amenazas emergentes pueden detectarse en cuestión de horas, a veces incluso minutos.

¿Quién se beneficia más de nuestra inteligencia sobre amenazas?

Cualquier organización que maneje datos confidenciales u operaciones en línea, en particular:

- Centros de operaciones de seguridad (SOC)

- Equipos de respuesta a incidentes

- Equipos de prevención del fraude

- Gestión de riesgos y liderazgo ejecutivo

¿Cómo sé que esto no es solo ruido?

La mayoría de los informes generan montañas de datos sin procesar. A los responsables de la toma de decisiones les preocupa si obtendrán señales o ruido, es decir, información útil en lugar de alertas interminables. Abordamos esta cuestión contextualizando las amenazas y priorizándolas en función del impacto del riesgo. Además, todos los ajustes se pueden cambiar manualmente, por ejemplo, la puntuación de confianza para activar una alerta y las políticas de contraseñas.

¿Cómo puedo demostrar el retorno de la inversión?

Los presupuestos de seguridad se examinan minuciosamente. Los líderes suelen preguntarse:

«¿Cuántos ataques se han evitado gracias a esto?».

«¿Podemos cuantificar la reducción del riesgo?».

Nuestros informes estructurados y el seguimiento histórico de las amenazas ayudan a visibilizar el retorno de la inversión. Nuestro panel de control de riesgos también ayuda a demostrar claramente el retorno de la inversión.

¿Es esta información exclusiva?

Check Point proporciona información única procedente del monitoreo de la web oscura y fuentes especializadas, no solo noticias de código abierto. Los comentarios de clientes potenciales y actuales indican que tenemos acceso a fuentes de la dark y deep web de las que carece nuestra competencia.

Nuestros analistas cuentan con experiencia de nivel militar en la interacción anónima con actores maliciosos y tenemos acceso a la IA ThreatCloud de Check Point, que se alimenta de big data procedente de terminales globales y CP Research. Actualiza los IoC continuamente y utiliza más de 50 motores de IA para ofrecer una detección precisa de amenazas.

¿Con qué frecuencia debemos actuar en función de esta información? ¿Cuánto tiempo llevará gestionar la herramienta?

La mayoría de los analistas afirman dedicar 30 minutos al día para sacar partido a la herramienta. Dado que las alertas están priorizadas e incluyen contexto, como capturas de pantalla, código y mucho más, la mitigación es más rápida.

¿Cómo mejora la plataforma de inteligencia sobre vulnerabilidades de Cyberint su inteligencia sobre amenazas?

Integramos la inteligencia sobre vulnerabilidades directamente en su flujo de trabajo de inteligencia sobre amenazas mediante:

- La priorización de vulnerabilidades basada en las tendencias de explotación activa observadas en el mundo real.

- Vinculamos las vulnerabilidades con actores, campañas y vectores de ataque específicos.

- Permitimos a los equipos de seguridad centrarse en la corrección donde realmente se reduce el riesgo, y no solo donde la puntuación CVSS indica que hay que aplicar un parche.

- Eliminamos las herramientas aisladas y aceleramos la toma de decisiones.

No solo informamos de las vulnerabilidades, sino que le indicamos cuáles están siendo objeto de ataques activos y quiénes son los responsables, lo que hace que su inteligencia sobre amenazas sea útil.