Monitoreo de la Deep Web y la Dark Web

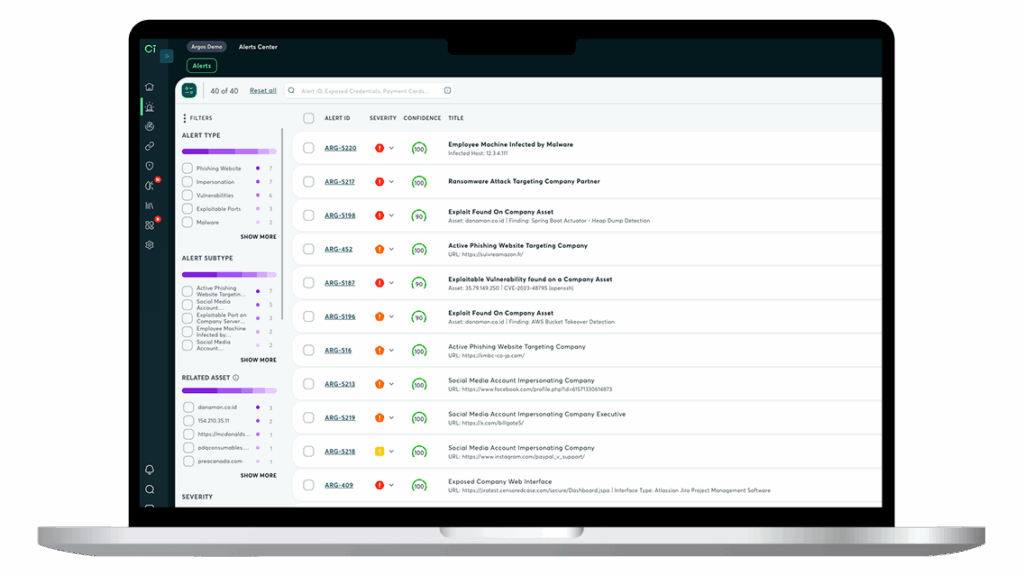

Recopilamos y analizamos millones de fuentes difíciles de localizar en la Deep Web y la Dark Web que otros pasan por alto, identificando rápidamente credenciales filtradas, menciones de marcas, información de identificación personal y mucho más. Con HUMINT virtual, nuestros potentes motores de IA y equipos de analistas interactúan activamente con las comunidades de actores maliciosos.

Vea en acción la solución de inteligencia sobre amenazas y supervisión de la Deep Web y la Dark Web.

El poder de la caza en la dark web

Mejore su programa de ciberseguridad con la herramienta Cyber Hunting Tool. Comprenda el panorama de amenazas de su organización, analice en profundidad las amenazas a las que es más probable que se enfrente, investigue los ataques dirigidos y busque las amenazas que están eludiendo la detección.

Cómo funciona

Descubra activos y puntos de acceso conocidos y desconocidos

Eludir la capa protectora

Nuestra solución de monitorización de la dark web elude los mecanismos de autenticación humana y confianza, como CAPTCHA, etc., utilizando rastreadores y proxies avanzados. Esto permite recopilar datos de miles de fuentes relevantes manteniendo el anonimato. En el caso de foros y sitios restringidos, nuestros analistas gestionan avatares para obtener acceso.

Identifique los datos filtrados

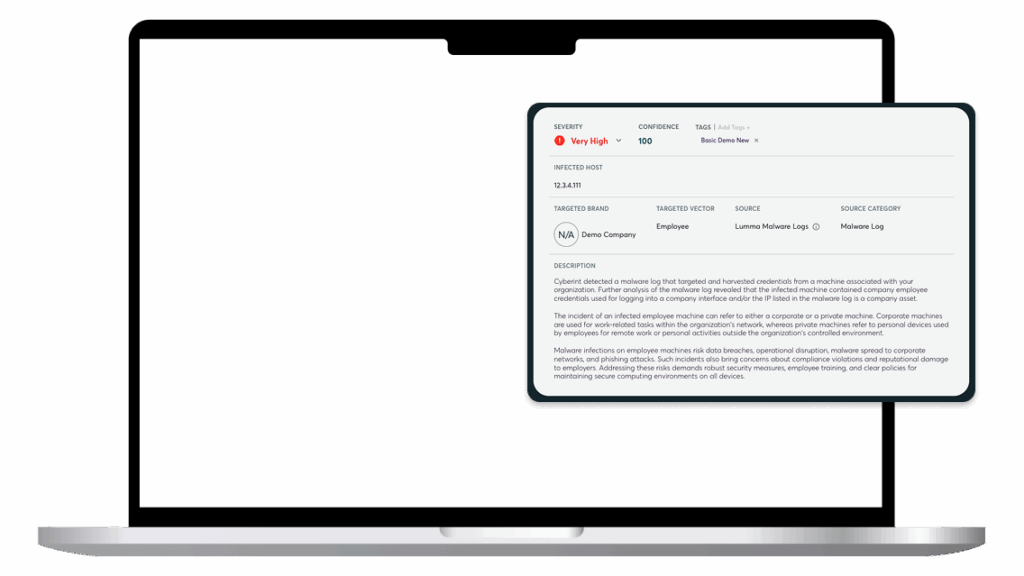

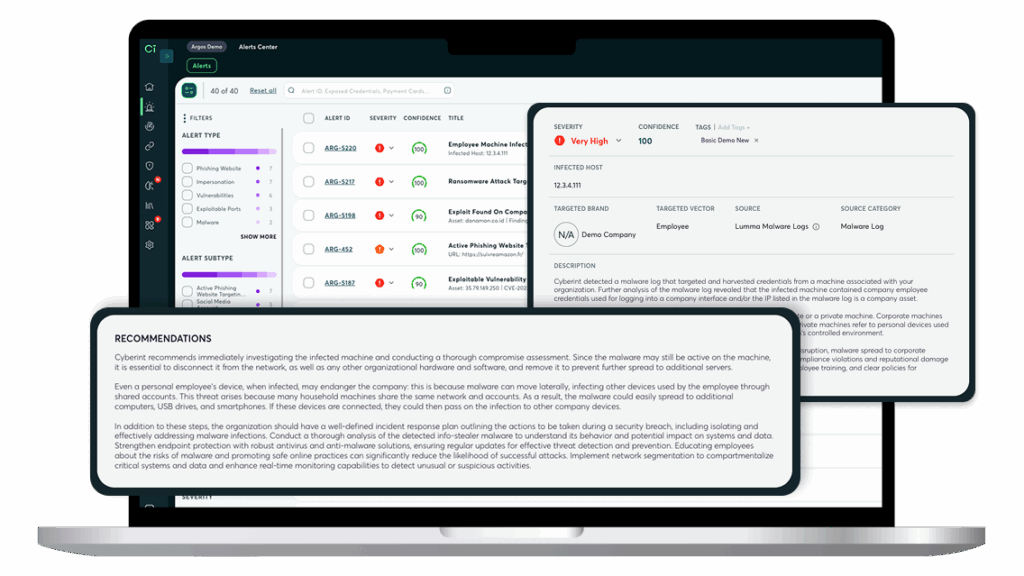

Descubra las filtraciones de credenciales de empleados y clientes en la web profunda y oscura. Determine el número de veces que se ha visto cada combinación de correo electrónico y contraseña, las fuentes y la actualidad. Actúe con rapidez para remediar las infecciones de malware, restablecer las credenciales y verificar que no se hayan utilizado indebidamente.

Determine el origen

Determine el origen de las infracciones. Aproveche las capacidades de inteligencia de amenazas de HUMINT virtual y la dark web para confirmar, a partir de la solución o del autor de la amenaza, cómo se obtuvieron estas credenciales y descubrir infecciones de malware en dispositivos corporativos y de clientes.

Determine el origen

Determine el origen de las infracciones. Aproveche las capacidades de inteligencia de amenazas de HUMINT virtual y la dark web para confirmar, a partir de la solución o del autor de la amenaza, cómo se obtuvieron estas credenciales y descubrir infecciones de malware en dispositivos corporativos y de clientes.

Recursos

Descúbralo usted mismo.

Comience su transformación en la gestión de riesgos externos.

Start With a DemoFAQs

¿Qué grado de intrusión tiene el proceso de detección externa de Cyberint? Cuando se realiza un escaneo, ¿se llevan a cabo pruebas activas?

Cyberint explora continuamente la open, deep y dark web para detectar todos los activos informáticos externos que forman parte de la huella digital de un cliente. El proceso es totalmente automatizado y pasivo, por lo que no valida ni prueba activamente ningún control de seguridad. El proceso de exploración no «hace saltar ninguna alarma» ni da a los equipos de seguridad la impresión de que se está produciendo un ataque. No afecta en absoluto al funcionamiento normal.

Existe una función adicional opcional denominada «validación de exposición activa», que detallamos a continuación y que sí realiza una validación activa.

Utilizando datos disponibles públicamente, como registros DNS, datos WHOIS y certificados SSL, el módulo de gestión de la superficie de ataque de Cyberint es capaz de trazar un mapa de la superficie de ataque externa de una organización. Se comprueba si todos los activos descubiertos presentan problemas de seguridad comunes. Las categorías de activos detectados son: direcciones IP, dominios, subdominios, almacenamiento en la nube y organizaciones (es decir, marcas registradas).

Estos son los tipos de problemas de seguridad que identificamos:

- Problemas con la autoridad de certificación

- Credenciales comprometidas

- Problemas de seguridad del correo electrónico

- Puertos explotables

- Almacenamiento en la nube expuesto

- Interfaces web expuestas

- Subdominios secuestrables

- Servidores de correo en la lista de bloqueados

- Problemas con SSL/TLS

Acerca de la validación de exposición activa (AEV): La capacidad AEV de Cyberint va más allá de la detección típica de CVE para probar activamente la explotabilidad. AEV también realiza otras pruebas automatizadas para descubrir problemas de seguridad comunes en los activos digitales de su organización que quedan fuera del alcance de una base de datos de vulnerabilidades. Las alertas se emiten en tiempo real para que pueda identificar y remediar rápidamente sus riesgos más urgentes. AEV permite abordar el paso crucial de la validación en el marco CTEM.

Mi empresa tiene muchas marcas diferentes, ¿puedo supervisarlas individualmente?

Sí, dado que nuestra plataforma es multitenant, podemos configurar una instancia de Attack Surface Management (ASM) para cada marca y supervisar las marcas por separado.

¿Se pueden automatizar acciones basadas en alertas e integrarlas con otras herramientas?

Sí. Todas las alertas se pueden enviar automáticamente a plataformas SIEM/SOAR para activar guías de actuación automatizadas. Contamos con una API que puede integrar nuestra información en soluciones SIEM/SOAR existentes y correlacionarla con información de otras plataformas de inteligencia. También nos integramos con Splunk, Azure AD, AWS, JIRA, OKTA, Qradar y XSOAR de forma inmediata.

Sabemos que también contamos con una plataforma de inteligencia sobre amenazas que combina y prioriza diferentes fuentes de información sobre amenazas y las envía a soluciones SIEM/SOAR para su corrección.

¿Qué fuentes cubres?

Cubrimos miles de fuentes de la open, deep y dark web. Cubrimos:

- Motores de búsqueda como Bing y Google

- Todos los principales foros de ciberdelincuencia, como Breach Forums, etc.

- Plataformas de mensajería instantánea como Telegram y Discord.

- Redes sociales.

- Blogs.

- GitHub y otros sitios de pegado.

- Tiendas de aplicaciones.

- Sitios web para compartir archivos.

- Fuentes de seguridad.

- Sitios de fuga de datos.

- Tiendas de tarjetas de crédito.

- Mercados negros como RussianMarket y 2easy.shop.

- Registros de malware.

- Redes oscuras.

Y mucho más.

El 5 % de nuestras fuentes se consideran «dark web». El resto se encuentran en la open/deep web.

¿Con qué frecuencia rastreas y extraes información de tus fuentes? ¿Y cómo evitas ser detectado?

Cada fuente se rastrea y se extrae de acuerdo con las políticas permitidas en ella. Por ejemplo, si se supervisa un foro de la web oscura en busca de actividades sospechosas de extracción, nos aseguraremos de recopilar información a un ritmo que no levante sospechas. Intentamos mantener cada fuente actualizada con un intervalo no superior a una semana entre cada extracción (a menudo mucho más).

¿Cómo se enfrentan a las barreras lingüísticas?

Contamos con mecanismos de traducción automatizada y nuestro equipo de Cyberint habla con fluidez más de 22 idiomas, entre ellos ruso, árabe, inglés, chino, japonés, idiomas filipinos como tagalo, ilocano e ilonggo, y muchos más.

¿Se pueden añadir nuevas fuentes bajo demanda?

Nuestro equipo de fuentes busca y añade constantemente nuevas fuentes. El equipo examina todas las solicitudes y estamos encantados de añadir fuentes adicionales que puedan aportar valor a nuestros clientes. El tiempo de respuesta para añadir una fuente es relativamente corto (normalmente entre 1 y 4 semanas).

¿Crea informes genéricos sobre amenazas?

Check Point cuenta con un equipo de investigación muy experimentado que realiza un seguimiento de los eventos de amenazas globales y publica informes de investigación periódicos. El equipo de investigación de Cyberint/Check Point cubre todos los eventos globales importantes que se producen. Por ejemplo, hemos publicado informes sobre: Scattered Spider, la guerra entre Rusia y Ucrania, la vulnerabilidad Log4shell, el seguimiento de grupos específicos de ransomware y mucho más.

¿Crean informes específicos para mi empresa?

Nuestro equipo de investigación puede crear informes sobre cualquier tema deseado, utilizando «horas de investigación». Cada cliente puede adquirir estas horas y cada investigación se cotiza en función del número de horas necesarias para completarla. Los temas varían entre informes de exposición VIP, amenazas relacionadas con la industria, respuesta a incidentes, investigaciones profundas y más.