Ransomware und Kontoübernahmen

Verhinderung von Kontoübernahmen (ATOs) und Ransomware mit Echtzeit-Erkennung von Datenlecks

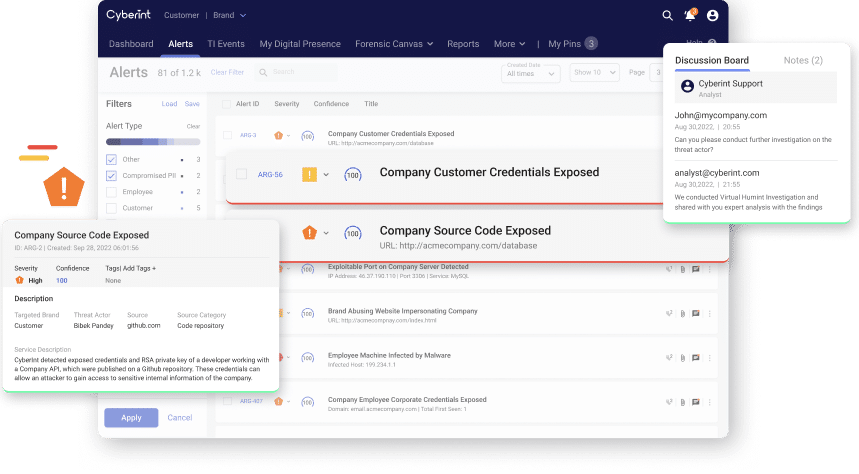

Cyberint erkennt durchgesickerte Anmeldedaten, bevor sie auf dem Schwarzmarkt verkauft werden, so dass Cybersecurity-Teams den nächsten ATO-Angriff verhindern, Untersuchungen durchführen und die Sicherheit weiter verbessern können, damit ein weiteres Leck weniger wahrscheinlich ist.

Einzigartige Transparenz bei durchgesickerten Daten

Gehen Sie den Details der durchgesickerten Zugangsdaten auf den Grund: die für jede E-Mail entdeckten Passwörter, die Anzahl der Kombinationen aus E-Mail und Passwort, die Quellen der Zugangsdaten und das erste und letzte Mal, dass sie veröffentlicht wurden.

Ransomware

Interne Offenlegung von Informationen

Gefährdete Mitarbeiterdaten

Gefährdete PII

Bösartiger Insider

Gefährdete Mitarbeiterdaten

Gefährdete Zugangs-Token

Gefährdete Zahlungskarten

Ressourcen

Planen Sie Ihre persönliche Demo

Mit Cyberint, einem Unternehmen von Check Point, erhalten Sie einen echten Einblick in die externen Cyber-Risiken Ihres Unternehmens im offenen, tiefen und dunklen Web.