Servicio de eliminación de amenazas y reparación

Servicios gestionados de eliminación de ciberriesgos de mayor rapidez

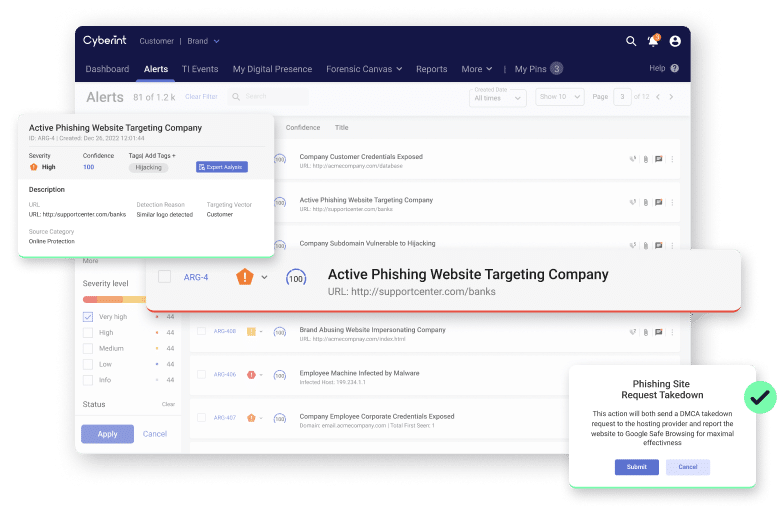

Aproveche el equipo especializado de eliminación de amenazas de Cyberint para suprimir sitios maliciosos de phishing, perfiles fraudulentos en redes sociales, aplicaciones falsas y mucho más.

Elimina rápidamente las amenazas con Eliminación y reparación

El proceso de búsqueda y eliminación de contenidos maliciosos es largo y difícil. Puede ser especialmente difícil cuando los contenidos están alojados en entidades extranjeras. Sin una relación previa o la capacidad de comunicarse eficazmente, es difícil conseguir que se eliminen los contenidos maliciosos. Cyberint cuenta con un equipo interno especializado con años de experiencia para ayudarle a acelerar sus eliminaciones de amenazas de sitios web de phishing, perfiles falsos en redes sociales, aplicaciones fraudulentas y otros activos digitales maliciosos.

La corporación Terex gana visibilidad sobre las amenazas externas y elimina los ataques de phishing:

Terex es un fabricante mundial de maquinaria de procesamiento de materiales y plataformas aéreas de trabajo. Tras varias campañas de phishing infructuosas dirigidas a la empresa, pidieron ayuda a Cyberint. Gracias a esta colaboración, descubrieron y mitigaron muchos riesgos de suplantación de identidad y de marca.

Detecte y mitigue mejor los ataques de phishing

Detecte y mitigue mejor los ataques de phishing

PREGUNTAS FRECUENTES

¿Cómo es el proceso de eliminación de amenazas?

¿Cuánto tarda en promedio una eliminación de amenazas?

¿Hay eliminaciones automatizadas?

¿Ofrecen eliminaciones de amenazas en redes sociales?

¿Con qué frecuencia escanean en busca de phishing y suplantación de marcas?

Testimonios

Conozca nuestros recursos

Inteligencia focalizada.

Eficacia innovadora.

Inteligencia de amenazas en tiempo real, adaptada a su superficie de ataque