ディープ & ダークウェブモニタリング

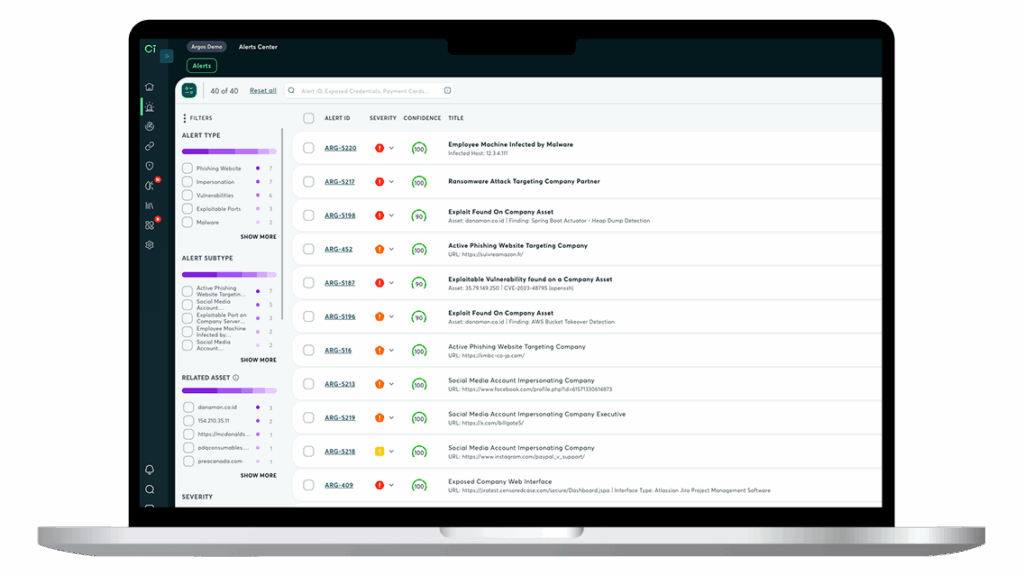

私たちは他社が見逃す数百万のディープ & ダークウェブソースを収集・分析し、 漏えいした認証情報、ブランド言及、PII などを迅速に特定します。 さらに、バーチャル HUMINT を活用し、強力な AI エンジンとアナリストチームが Threat Actor コミュニティと積極的にエンゲージします。

Threat Intelligence とディープ & ダークウェブモニタリングソリューションを実際に体感してください。

ダークウェブハンティングの力

Cyber Hunting Tool でサイバーセキュリティプログラムを強化。 組織の Threat Landscape を理解し、直面しやすい脅威を深掘り、 標的型攻撃を調査し、検知をすり抜ける脅威をハンティングします。

使い方

既知および未知のデジタル資産とアクセス ポイントを明確にする

防御レイヤーをバイパス

私たちのダークウェブモニタリングソリューションは、先進的なクローラーとプロキシを使い、

CAPTCHA などの人間向け認証やトラストメカニズムをバイパスします。

これにより、匿名性を保ちながら数千の関連ソースからデータ収集が可能に。

制限付きフォーラムやサイトでは、アナリストがアバターを管理してアクセスします。

漏えいデータを特定

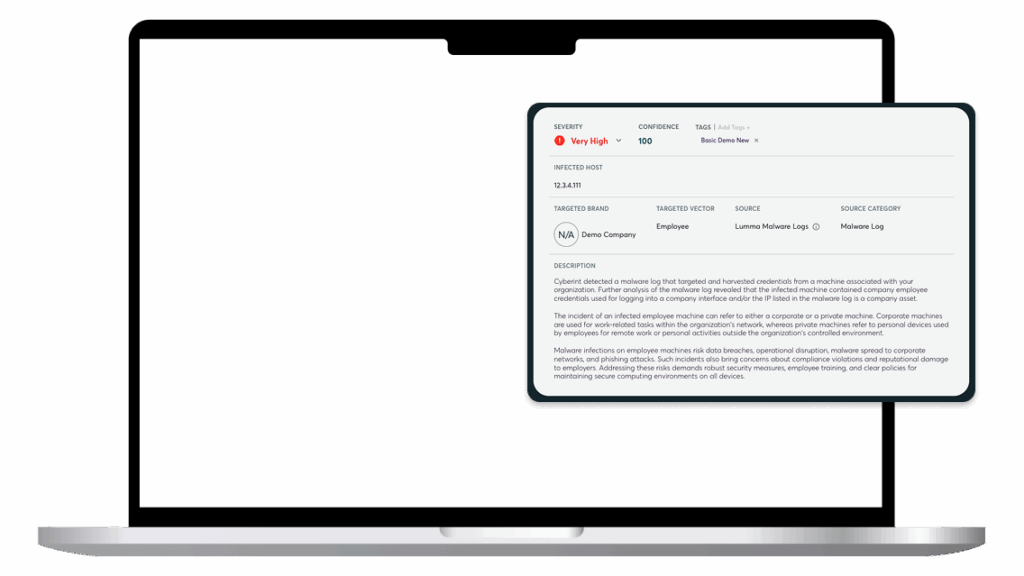

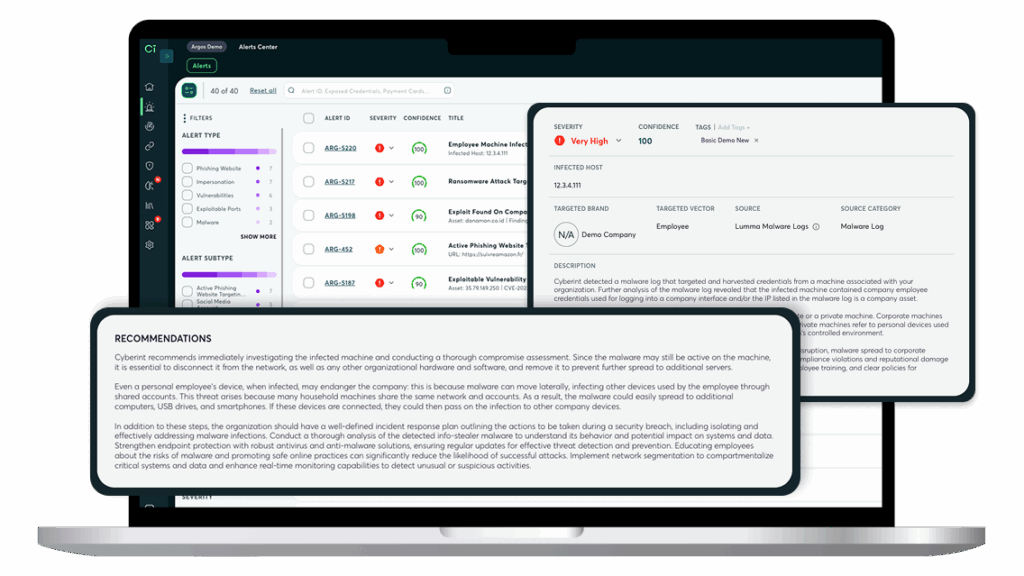

ディープ & ダークウェブ上で、社員や顧客のクレデンシャル漏えいを発見。

メールアドレスとパスワードの組み合わせが何回、どのソースで、いつ確認されたかを把握します。

malware 感染に迅速に対応し、クレデンシャルをリセットし、悪用されていないかを検証します。

ソースを特定

侵害の起点を突き止めます。

バーチャル HUMINT とダークウェブ Threat Intelligence を活用し、

ソリューションまたは Threat Actor からクレデンシャルがどのように取得されたかを確認し、

企業や顧客デバイスの malware 感染を明らかにします。

最大のインパクトに向けた優先順位付け

独自の AI がダークウェブインテリジェンスをお客様のアセットと相関付け、時間を節約します。

テクノロジーと人の専門性がファインディングをサニタイズし、精度の高いインテリジェンスを提供。

熟練アナリストと共に、物理的脅威・デジタル脅威を先制的に評価・対応します。

資料

FAQs

Cyberint の外部ディスカバリープロセスはどの程度侵入的ですか? スキャン時にアクティブテストは行われますか?

Cyberint はオープン、ディープ、ダークウェブを継続的にディスカバリーし、

お客様のデジタルフットプリントに含まれる外部 IT アセットを検知します。

このプロセスは完全に自動化され、パッシブで行われるため、

セキュリティコントロールをアクティブに検証したりテストしたりすることはありません。

ディスカバリープロセスによって「警報が鳴る」ことや、セキュリティチームに攻撃が始まった印象を与えることもありません。

通常の業務に影響はありません。

オプション機能として Active Exposure Validation (AEV) があり、こちらは実際にアクティブ検証を行います。

DNS レコード、WHOIS データ、SSL 証明書といった公開データを活用し、

Cyberint の Attack Surface Management モジュールは組織の外部アタックサーフェスをマッピング。

検知されたアセットはすべて、一般的なセキュリティ課題についてチェックされます。

検知されるアセットカテゴリ:

-

IP アドレス

-

ドメイン

-

サブドメイン

-

クラウドストレージ

-

組織(例:商標ブランド)

特定されるセキュリティ課題の例:

-

証明書機関の問題

-

漏えいクレデンシャル

-

メールセキュリティの問題

-

悪用可能なポート

-

露出したクラウドストレージ

-

露出した Web インターフェース

-

乗っ取られる可能性のあるサブドメイン

-

ブロックリストに載ったメールサーバー

-

SSL/TLS の問題

Active Exposure Validation (AEV) について

Cyberint の AEV 機能は、一般的な CVE 検知を超えて、悪用可能性をアクティブにテストします。

また、脆弱性データベースの範囲外にある組織のデジタルアセットの一般的なセキュリティ課題も自動テストで明らかにします。

リアルタイムでアラートが発行されるため、最も緊急性の高いリスクをすぐに特定し、リメディエーションが可能です。

AEV によって、CTEM フレームワークにおける重要な「検証ステップ」が実現されます。

自社に複数のブランドがある場合、それぞれを個別にモニタリングできますか?

はい、私たちのプラットフォームはマルチテナント対応のため、

各ブランドごとに Attack Surface Management (ASM) インスタンスを設定し、個別にモニタリングできます。

アラートに基づいてアクションを自動化し、他のツールと統合できますか?

はい。すべてのアラートは SIEM/SOAR プラットフォームに自動送信でき、

自動プレイブックをトリガーします。

私たちは API を提供しており、既存の SIEM/SOAR ソリューションに情報を統合し、

他のインテリジェンスプラットフォームの情報と相関させることが可能です。

さらに、Splunk、Azure AD、AWS、JIRA、OKTA、Qradar、XSOAR とも標準で連携しています。

また、複数の Threat Intel フィードを統合・優先順位付けし、

SIEM/SOAR ソリューションへ送信してリメディエーションを支援する

Threat Intelligence Platform も提供しています。

どのようなソースをカバーしていますか?

私たちはクリアウェブ、ディープウェブ、ダークウェブにわたって数千のソースをカバーしています。

具体的には:

-

Bing や Google などの検索エンジン

-

Breach Forums など主要なサイバー犯罪フォーラム

-

Telegram や Discord などのインスタントメッセージングプラットフォーム

-

ソーシャルメディア

-

ブログ

-

GitHub やその他のペーストサイト

-

アプリストア

-

ファイル共有サイト

-

セキュリティフィード

-

データ漏えいサイト

-

クレジットカードストア

-

RussianMarket や 2easy.shop などのブラックマーケット

-

malware ログ

-

ダークネットワーク

-

そのほか多数

なお、ソース全体の約 5% が「ダークウェブ」に分類され、残りはクリア/ディープウェブです。

ソースのクロールやスクレイピングはどのくらいの頻度で行っていますか? また、どのように検知を回避していますか?

各ソースは、そのポリシーに従ってクロールとスクレイピングを行います。

たとえば、ダークウェブフォーラムが不審なスクレイピング活動を監視している場合、

疑念を持たれないペースで情報を収集します。

各ソースは最新の状態に保つよう努めており、スクレイピングの間隔は最長でも 1 週間以内です。

実際にはさらに高い頻度で更新しています。

言語の壁にはどのように対応していますか?

私たちは自動翻訳メカニズムを備えており、Cyberint のチームは 22 以上の言語を流暢に扱います。

ロシア語、アラビア語、英語、中国語、日本語、そしてタガログ語、イロカノ語、イロンゴ語などフィリピンの言語にも対応しています。

要求に応じて新しいソースを追加できますか?

私たちのソースチームは常に新しいソースを探し、追加しています。

いただいたリクエストはすべてチームで精査し、お客様に価値を提供できるソースであれば喜んで追加します。

新しいソースを追加するまでのリードタイムは比較的短く、通常 1〜4 週間です。

ジェネリックな脅威レポートは作成していますか?

Check Point には、グローバルな脅威イベントを追跡し、定期的にリサーチレポートを公開する経験豊富なリサーチチームがあります。

発生する主要なグローバルイベントはすべて、Cyberint/Check Point のリサーチチームがカバーします。

たとえば以下のようなレポートを公開しています:

-

Scattered Spider

-

ロシア・ウクライナ戦争

-

Log4shell 脆弱性

-

特定のランサムウェアグループ追跡

など

自社専用のレポートを作成してもらえますか?

私たちのリサーチチームは、「インベスティゲーションアワー」を活用し、

ご希望のテーマに基づいたレポートを作成できます。

お客様はこれらの時間を購入でき、リサーチは完了に必要な時間数に応じて価格が設定されます。

対象となるテーマは、VIP エクスポージャーレポート、業界関連の脅威、インシデントレスポンス、

ディープインベスティゲーションなど多岐にわたります。