Inteligencia de la cadena de suministro

Los responsables de seguridad pueden ejecutar un programa cibernético de primer nivel y aun así sufrir una brecha de seguridad por culpa de un tercero inseguro; el 30 % de las brechas de seguridad afectan a la cadena de suministro. Mitigar estos riesgos de la cadena de suministro digital es esencial, ya que socavan otras inversiones en seguridad.

Experimente la inteligencia de la cadena de suministro en acción

Proteja su cadena de suministro digital:

Un nuevo enfoque para gestionar los riesgos de terceros

Los componentes de la inteligencia sobre amenazas en la cadena de suministro

Cómo funciona

Descubra activos y puntos de acceso conocidos y desconocidos

Informar sobre los riesgos de los proveedores a la dirección

Comprenda los riesgos de terceros y de la cadena de suministro para poder informar con precisión a las partes interesadas y tomar decisiones informadas sobre la gestión de riesgos.

Incorpore alertas en su SOC

El módulo de inteligencia de riesgos de la cadena de suministro le permite incorporar alertas relacionadas con los riesgos de la cadena de suministro en los flujos de trabajo existentes mediante integraciones con plataformas SIEM, XDR y SOAR.

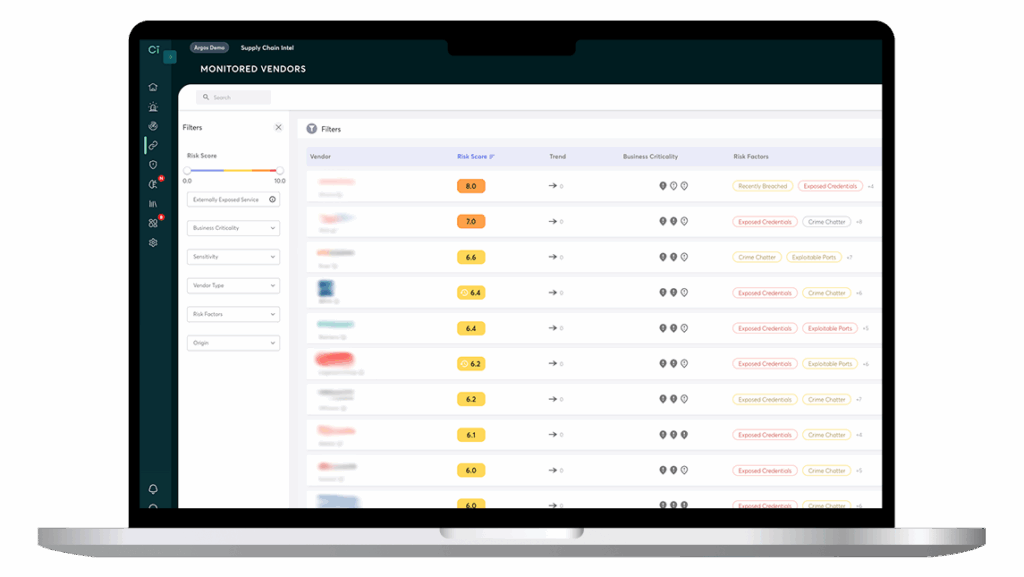

Control granular

Filtre los proveedores por importancia para el negocio, sensibilidad, puntuación de riesgo, tipo de riesgo y origen (encontrados automáticamente frente a añadidos manualmente) para poder obtener un control granular sobre la evaluación y respuesta de riesgos de su cadena de suministro.

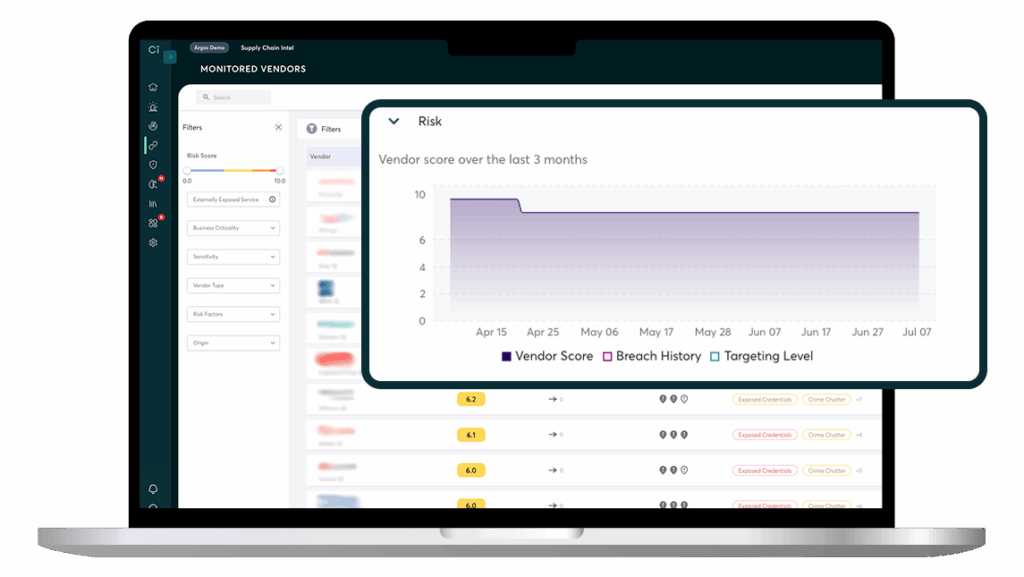

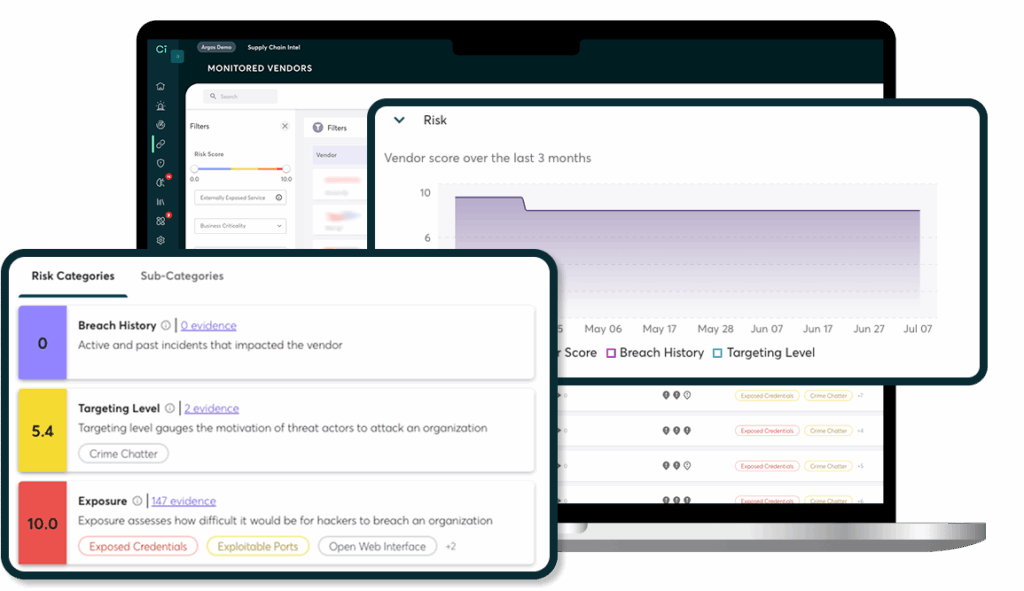

Siga los cambios a lo largo del tiempo

Supervise las fluctuaciones de riesgo de sus proveedores mediante gráficos intuitivos y funciones de cambio porcentual. Vea cómo evolucionan su orientación y exposición, identifique los riesgos máximos y reciba alertas instantáneas si se produce una infracción.

Recursos

Descúbralo usted mismo.

Comience su transformación en la gestión de riesgos externos.

Start With a DemoFAQs

¿Qué es la inteligencia de la cadena de suministro?

Se trata de información útil sobre los riesgos, vulnerabilidades y amenazas que provienen de sus proveedores, vendedores o socios. El objetivo es identificar los posibles puntos débiles antes de que afecten a su organización.

Si un proveedor externo sufre una filtración de datos, la inteligencia de la cadena de suministro le ayuda a evaluar la exposición y a responder de forma proactiva. Debe ser dinámica y tener en cuenta el nivel de focalización en la deep web y la dark web, la ciberhigiene y la postura de seguridad.

¿Cómo recopila Cyberint la información sobre la cadena de suministro?

Recopilamos información sobre la cadena de suministro mediante:

- La supervisión de fuentes públicas, la deep y dark web y foros clandestinos en busca de amenazas relacionadas con los proveedores.

- El seguimiento de violaciones de seguridad de terceros o credenciales filtradas.

- El análisis de los activos que poseen y cualquier riesgo asociado a ellos.

- El uso de la IA Threat Cloud de Check Point, que procesa diariamente una gran cantidad de datos telemétricos procedentes de 150 000 redes y millones de dispositivos.

Y mucho más.

¿Esto puede prevenir ataques o solo me informa después de que algo haya sucedido?

El valor reside en la detección temprana de amenazas, prácticas de seguridad deficientes y credenciales filtradas, lo que da tiempo a los equipos para actuar. Pero sí, en el momento en que ocurre algo, también le avisamos con una alerta de alta prioridad.

¿En qué medida es útil esta información para tomar decisiones de adquisición?

Cyberint traduce la información de inteligencia en puntuaciones de riesgo y recomendaciones, no solo en alertas. Esto puede utilizarse en una decisión de adquisición. Nuestros analistas también están disponibles para realizar una investigación en profundidad antes de que se tome una decisión de adquisición.

¿Cómo integramos la inteligencia de la cadena de suministro con los programas de riesgo cibernético existentes?

Nuestra inteligencia ofrece integraciones en SIEM/SOAR/flujos de trabajo de gestión de riesgos de proveedores y mucho más para una gestión de riesgos cohesionada.